斯诺登

创始人奖励让Zcash所向披靡?这个漏洞花了近1年才解决

项目 • 8btc 发表了文章 • 2019-02-06 12:16

在斯诺登看来,创始人奖励是一种经济激励,能够资助Zcash团队解决这一项目遇到的问题,例如发现并修复漏洞。然而,加密货币社区其他成员指出,就算没有创始人奖励,很多项目团队同样愿意修复代码库中存在的问题。

数字货币社区的大多数人都认为创始人奖励违背了加密货币和去中心化的精神。但斯诺登说,这样的奖励可以吸引更多人才为Zcash项目做贡献,这是非常重要的。他认为只有源源不断的资金才能让开发者在恶意第三方出现之前发现并解决问题。

就在11个月以前,Zcash开发者就发现了这样一个漏洞。今日,Zcash官方团队公布其发现了代码漏洞,并附上了解决方法。

该团队将其发现的问题称为“伪造漏洞”(counterfeiting vulnerability)。这个漏洞最开始是在去年3月份发现的,而Zcash开发者当时决定不对外公开,因为担心攻击者可能会利用这个漏洞发起攻击。而如今这一漏洞已经修复完成,Zcash用户无需进行任何操作。

Zcash团队表示:

该漏洞允许攻击者在使用本文所描述的参数的任意系统中创建伪造的屏蔽值(shielded value)。

Zcash开发者指出,目前其网络中并未因这一漏洞而出现任何攻击,因为发现这个漏洞本身就需要非常丰富的经验和知识。

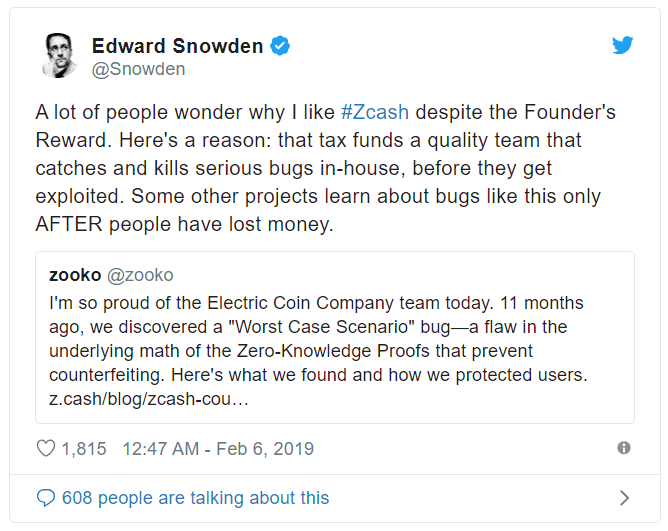

斯诺登说,Zcash的创始人奖励(矿工每挖出一个区块所获奖励的20%)帮助解决了这一漏洞:

很多人都问我为什么会喜欢设置了创始人奖励的Zcash。原因如下:这些资金能够资助一支高质量的团队,他们可能发现并且消灭重大内部漏洞,让攻击者无机可乘。有些项目只能在造成资金损失之后才能发现漏洞。

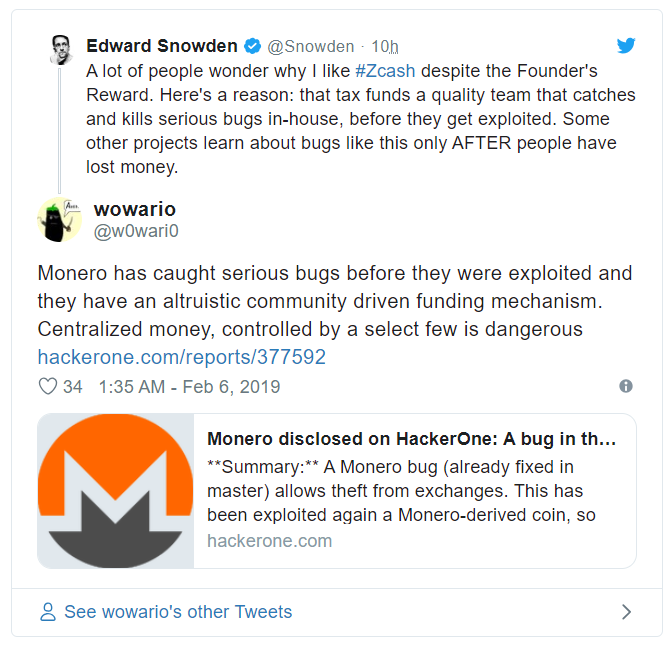

然而,有网友反驳了他的观点,强调其他项目即使没有创始人奖励也能够解决代码漏洞。比特币和门罗币等加密货币都不需要依靠向一个中心化的开发者团队支付固定的资金,他们的开发者依然能够快速修复漏洞。事实上,近期比特币的某个漏洞在被发现之后只花了几天的时间就修复完成了。

有意思的是,Zcash的官方声明中强调,这一代码漏洞已经存在数年时间。如果按照斯诺登的逻辑,或许创始人奖励再高20%,他们解决漏洞的速度也会快一点。

原文:https://www.newsbtc.com/2019/02/05/snowden-zcash-founders-reward/

作者:RICK D.

编译:Wendy 查看全部

和很多加密货币爱好者不同,爱德华·斯诺登(Edward Snowden)完全不介意Zcash有创始人奖励这件事。这位前CIA(美国中情局)雇员近日再次在推特上表示了自己对这一匿名数字资产的支持。

在斯诺登看来,创始人奖励是一种经济激励,能够资助Zcash团队解决这一项目遇到的问题,例如发现并修复漏洞。然而,加密货币社区其他成员指出,就算没有创始人奖励,很多项目团队同样愿意修复代码库中存在的问题。

数字货币社区的大多数人都认为创始人奖励违背了加密货币和去中心化的精神。但斯诺登说,这样的奖励可以吸引更多人才为Zcash项目做贡献,这是非常重要的。他认为只有源源不断的资金才能让开发者在恶意第三方出现之前发现并解决问题。

就在11个月以前,Zcash开发者就发现了这样一个漏洞。今日,Zcash官方团队公布其发现了代码漏洞,并附上了解决方法。

该团队将其发现的问题称为“伪造漏洞”(counterfeiting vulnerability)。这个漏洞最开始是在去年3月份发现的,而Zcash开发者当时决定不对外公开,因为担心攻击者可能会利用这个漏洞发起攻击。而如今这一漏洞已经修复完成,Zcash用户无需进行任何操作。

Zcash团队表示:

该漏洞允许攻击者在使用本文所描述的参数的任意系统中创建伪造的屏蔽值(shielded value)。

Zcash开发者指出,目前其网络中并未因这一漏洞而出现任何攻击,因为发现这个漏洞本身就需要非常丰富的经验和知识。

斯诺登说,Zcash的创始人奖励(矿工每挖出一个区块所获奖励的20%)帮助解决了这一漏洞:

很多人都问我为什么会喜欢设置了创始人奖励的Zcash。原因如下:这些资金能够资助一支高质量的团队,他们可能发现并且消灭重大内部漏洞,让攻击者无机可乘。有些项目只能在造成资金损失之后才能发现漏洞。

然而,有网友反驳了他的观点,强调其他项目即使没有创始人奖励也能够解决代码漏洞。比特币和门罗币等加密货币都不需要依靠向一个中心化的开发者团队支付固定的资金,他们的开发者依然能够快速修复漏洞。事实上,近期比特币的某个漏洞在被发现之后只花了几天的时间就修复完成了。

有意思的是,Zcash的官方声明中强调,这一代码漏洞已经存在数年时间。如果按照斯诺登的逻辑,或许创始人奖励再高20%,他们解决漏洞的速度也会快一点。

原文:https://www.newsbtc.com/2019/02/05/snowden-zcash-founders-reward/

作者:RICK D.

编译:Wendy

最新隐私保护黑科技,你知道几种?

攻略 • 8btc 发表了文章 • 2019-01-11 10:43

今天就为大家介绍一下当下值得关注的隐私保护黑科技,从技术领域更深入了解隐私保护。

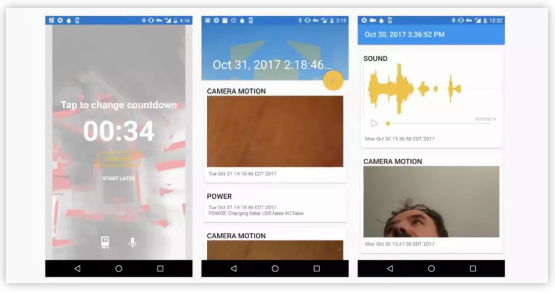

先从大名鼎鼎的“棱镜门”主角美国中情局前雇员斯诺登说起,目前仍在政治避难的他并没有闲着。今年年初,他开发了一款“反监控”的APP——Haven。

Haven的功能是让手机就变成一个灵敏的监听器,而做这款APP的目的想让普通人也能保护隐私。

(不愧是老本行,专业啊!)

这个监听器可不一般:加速度计感受手机的移动;光线传感器检测灯光是否开启;麦克风记录噪音;相机记录影像。入侵者的每一个动作都会被记录在手机上,用户可以及时收到警报通知,然后采取相应措施。

当有入侵者时,Haven 提供短信和 Signal 两种方法通知用户。第一种有泄露数据的可能,但对战地记者之类信号差者尤其有用。第二种是用 Signal 加密通讯软件,这样能保证信息传输是端对端,不会被第三方获取。

据说,现在 Haven 已经在 Android 平台免费推出,并且完全开源。但需要注意的是,这样一个「反监控」的软件实际上也可以被人用作监控,尽管 Haven 已经使用多种方式加密,但这对于普通用户来说使用成本过高。

就像 Haven 团队自己提到的,他们无意中做了一个强大的婴儿监控器,对于普通用户来说,也许这才是最合适的应用场景。

聊完斯诺登,再来看看科技巨头苹果公司。最近,苹果为了提升用户体验,开发了一个系统架构,通过利用局部差分隐私(local differential privacy),结合现有的实践,从而实现规模化学习。

苹果设计了高效和具有可扩展性的局部差分隐私算法,并提供了严格的分析从而展示实用程序、隐私、服务器计算和设备带宽之间的权衡。其提供了数学意义上的关于隐私的缜密定义,是隐私保护的最强保障之一。

它根源于这样一种思想:精心校准后的噪声可以对用户的数据进行适当屏蔽。因此,当许多人提交数据时,已增加的噪声会平均出现,从而令有意义的信息浮现出来。

再来介绍一下近年来比较热的TEE可信执行环境(Trusted Execution Environment)。TEE可以保证不被常规操作系统干扰的计算,因此称为“可信”。

这是通过创建一个可以在TrustZone的“安全世界”中独立运行的小型操作系统实现的,Trustlets程序可以为不安全的操作系统(如Android)提供安全的服务。

TEE通常用于运行关键的操作:比如移动支付的指纹验证、PIN码输入等;再比如机密数据的私钥、证书等的安全存储等。TEE已经成为生物识别设备的标配:使用TEE来隔离指纹的采集、存储、验证等过程。即使手机被越狱或Root,攻击者也无法获取指纹数据。

TEE也并不仅仅在手机端,从手机端到云端都有TEE:ARM:TrustZone; X86: VT-x和SGX。TEE并不算全新的概念,本质就是一种基于硬件的隔离。

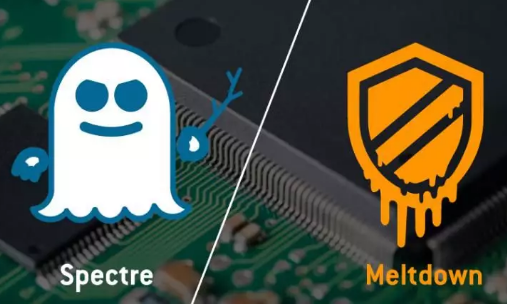

这里必须指出,TEE并不是绝对安全,今年年初的“熔断”(Meltdown)与“幽灵”(Spectre)事件可谓满城风雨。当时在整个安全界闹得沸沸扬扬。一方面,新鲜的安全漏洞让无数安全从业人员和研究者兴奋不已;另一方面,漏洞带来的安全隐患让各类厂商陷入了极度的紧张之中。

消除Meltdown和Spectre攻击的根本措施是很难在短时间内简单实现的,需要CPU厂商做出具体的设计或实现调整,而且很有可能以牺牲性能为前提。当前的修补措施多是从OS角度出发,阻止预测执行的滥用,这同样会造成性能的衰减。

除了上述措施,针对Meltdown和Spectre攻击,可能的防御机制还有:

1. 物理隔离的cache:对于安全敏感数据和非安全数据的隔离,实现完全的物理隔离cache,以此抵御基于缓存的侧信道攻击,可以同时有效阻止一系列基于缓存的强力攻击;

2. 各类平台广泛采用SE:SE能够有效保护内部敏感数据,抵御来自外部的非授权攻击行为;

3.安全多方计算(Secure Multi-Party Computation,MPC):MPC可以将安全敏感的信息拆分成多部分由不同实体方保存或处理,进而大大提升利用攻击获取有效敏感数据的难度。可以这样理解,TEE本身就是一个第三方,其本质上是一个存在安全边界隔离的安全飞地,安全边界内代码和数据是解密的,这个安全边界本身就是安全隐患。而通过MPC,实现真正的隐私计算,保证输入数据以及计算逻辑本身的隐私。与依赖第三方制造商提供的可信硬件或 TEE进行计算完整性的可信计算相比,MPC无需信任边界。

作者:PlatON,是数据的安全“链”接者,是Trustless Computing时代可扩展、高性能、强隐私保护的“计算市场”。 查看全部

在之前我们提到了当下公民的隐私安全正在无时无刻遭受威胁,而我们的防范意识也在与日俱增。

今天就为大家介绍一下当下值得关注的隐私保护黑科技,从技术领域更深入了解隐私保护。

先从大名鼎鼎的“棱镜门”主角美国中情局前雇员斯诺登说起,目前仍在政治避难的他并没有闲着。今年年初,他开发了一款“反监控”的APP——Haven。

Haven的功能是让手机就变成一个灵敏的监听器,而做这款APP的目的想让普通人也能保护隐私。

(不愧是老本行,专业啊!)

这个监听器可不一般:加速度计感受手机的移动;光线传感器检测灯光是否开启;麦克风记录噪音;相机记录影像。入侵者的每一个动作都会被记录在手机上,用户可以及时收到警报通知,然后采取相应措施。

当有入侵者时,Haven 提供短信和 Signal 两种方法通知用户。第一种有泄露数据的可能,但对战地记者之类信号差者尤其有用。第二种是用 Signal 加密通讯软件,这样能保证信息传输是端对端,不会被第三方获取。

据说,现在 Haven 已经在 Android 平台免费推出,并且完全开源。但需要注意的是,这样一个「反监控」的软件实际上也可以被人用作监控,尽管 Haven 已经使用多种方式加密,但这对于普通用户来说使用成本过高。

就像 Haven 团队自己提到的,他们无意中做了一个强大的婴儿监控器,对于普通用户来说,也许这才是最合适的应用场景。

聊完斯诺登,再来看看科技巨头苹果公司。最近,苹果为了提升用户体验,开发了一个系统架构,通过利用局部差分隐私(local differential privacy),结合现有的实践,从而实现规模化学习。

苹果设计了高效和具有可扩展性的局部差分隐私算法,并提供了严格的分析从而展示实用程序、隐私、服务器计算和设备带宽之间的权衡。其提供了数学意义上的关于隐私的缜密定义,是隐私保护的最强保障之一。

它根源于这样一种思想:精心校准后的噪声可以对用户的数据进行适当屏蔽。因此,当许多人提交数据时,已增加的噪声会平均出现,从而令有意义的信息浮现出来。

再来介绍一下近年来比较热的TEE可信执行环境(Trusted Execution Environment)。TEE可以保证不被常规操作系统干扰的计算,因此称为“可信”。

这是通过创建一个可以在TrustZone的“安全世界”中独立运行的小型操作系统实现的,Trustlets程序可以为不安全的操作系统(如Android)提供安全的服务。

TEE通常用于运行关键的操作:比如移动支付的指纹验证、PIN码输入等;再比如机密数据的私钥、证书等的安全存储等。TEE已经成为生物识别设备的标配:使用TEE来隔离指纹的采集、存储、验证等过程。即使手机被越狱或Root,攻击者也无法获取指纹数据。

TEE也并不仅仅在手机端,从手机端到云端都有TEE:ARM:TrustZone; X86: VT-x和SGX。TEE并不算全新的概念,本质就是一种基于硬件的隔离。

这里必须指出,TEE并不是绝对安全,今年年初的“熔断”(Meltdown)与“幽灵”(Spectre)事件可谓满城风雨。当时在整个安全界闹得沸沸扬扬。一方面,新鲜的安全漏洞让无数安全从业人员和研究者兴奋不已;另一方面,漏洞带来的安全隐患让各类厂商陷入了极度的紧张之中。

消除Meltdown和Spectre攻击的根本措施是很难在短时间内简单实现的,需要CPU厂商做出具体的设计或实现调整,而且很有可能以牺牲性能为前提。当前的修补措施多是从OS角度出发,阻止预测执行的滥用,这同样会造成性能的衰减。

除了上述措施,针对Meltdown和Spectre攻击,可能的防御机制还有:

1. 物理隔离的cache:对于安全敏感数据和非安全数据的隔离,实现完全的物理隔离cache,以此抵御基于缓存的侧信道攻击,可以同时有效阻止一系列基于缓存的强力攻击;

2. 各类平台广泛采用SE:SE能够有效保护内部敏感数据,抵御来自外部的非授权攻击行为;

3.安全多方计算(Secure Multi-Party Computation,MPC):MPC可以将安全敏感的信息拆分成多部分由不同实体方保存或处理,进而大大提升利用攻击获取有效敏感数据的难度。可以这样理解,TEE本身就是一个第三方,其本质上是一个存在安全边界隔离的安全飞地,安全边界内代码和数据是解密的,这个安全边界本身就是安全隐患。而通过MPC,实现真正的隐私计算,保证输入数据以及计算逻辑本身的隐私。与依赖第三方制造商提供的可信硬件或 TEE进行计算完整性的可信计算相比,MPC无需信任边界。

作者:PlatON,是数据的安全“链”接者,是Trustless Computing时代可扩展、高性能、强隐私保护的“计算市场”。

最新隐私保护黑科技,你知道几种?

攻略 • 8btc 发表了文章 • 2019-01-11 10:43

今天就为大家介绍一下当下值得关注的隐私保护黑科技,从技术领域更深入了解隐私保护。

先从大名鼎鼎的“棱镜门”主角美国中情局前雇员斯诺登说起,目前仍在政治避难的他并没有闲着。今年年初,他开发了一款“反监控”的APP——Haven。

Haven的功能是让手机就变成一个灵敏的监听器,而做这款APP的目的想让普通人也能保护隐私。

(不愧是老本行,专业啊!)

这个监听器可不一般:加速度计感受手机的移动;光线传感器检测灯光是否开启;麦克风记录噪音;相机记录影像。入侵者的每一个动作都会被记录在手机上,用户可以及时收到警报通知,然后采取相应措施。

当有入侵者时,Haven 提供短信和 Signal 两种方法通知用户。第一种有泄露数据的可能,但对战地记者之类信号差者尤其有用。第二种是用 Signal 加密通讯软件,这样能保证信息传输是端对端,不会被第三方获取。

据说,现在 Haven 已经在 Android 平台免费推出,并且完全开源。但需要注意的是,这样一个「反监控」的软件实际上也可以被人用作监控,尽管 Haven 已经使用多种方式加密,但这对于普通用户来说使用成本过高。

就像 Haven 团队自己提到的,他们无意中做了一个强大的婴儿监控器,对于普通用户来说,也许这才是最合适的应用场景。

聊完斯诺登,再来看看科技巨头苹果公司。最近,苹果为了提升用户体验,开发了一个系统架构,通过利用局部差分隐私(local differential privacy),结合现有的实践,从而实现规模化学习。

苹果设计了高效和具有可扩展性的局部差分隐私算法,并提供了严格的分析从而展示实用程序、隐私、服务器计算和设备带宽之间的权衡。其提供了数学意义上的关于隐私的缜密定义,是隐私保护的最强保障之一。

它根源于这样一种思想:精心校准后的噪声可以对用户的数据进行适当屏蔽。因此,当许多人提交数据时,已增加的噪声会平均出现,从而令有意义的信息浮现出来。

再来介绍一下近年来比较热的TEE可信执行环境(Trusted Execution Environment)。TEE可以保证不被常规操作系统干扰的计算,因此称为“可信”。

这是通过创建一个可以在TrustZone的“安全世界”中独立运行的小型操作系统实现的,Trustlets程序可以为不安全的操作系统(如Android)提供安全的服务。

TEE通常用于运行关键的操作:比如移动支付的指纹验证、PIN码输入等;再比如机密数据的私钥、证书等的安全存储等。TEE已经成为生物识别设备的标配:使用TEE来隔离指纹的采集、存储、验证等过程。即使手机被越狱或Root,攻击者也无法获取指纹数据。

TEE也并不仅仅在手机端,从手机端到云端都有TEE:ARM:TrustZone; X86: VT-x和SGX。TEE并不算全新的概念,本质就是一种基于硬件的隔离。

这里必须指出,TEE并不是绝对安全,今年年初的“熔断”(Meltdown)与“幽灵”(Spectre)事件可谓满城风雨。当时在整个安全界闹得沸沸扬扬。一方面,新鲜的安全漏洞让无数安全从业人员和研究者兴奋不已;另一方面,漏洞带来的安全隐患让各类厂商陷入了极度的紧张之中。

消除Meltdown和Spectre攻击的根本措施是很难在短时间内简单实现的,需要CPU厂商做出具体的设计或实现调整,而且很有可能以牺牲性能为前提。当前的修补措施多是从OS角度出发,阻止预测执行的滥用,这同样会造成性能的衰减。

除了上述措施,针对Meltdown和Spectre攻击,可能的防御机制还有:

1. 物理隔离的cache:对于安全敏感数据和非安全数据的隔离,实现完全的物理隔离cache,以此抵御基于缓存的侧信道攻击,可以同时有效阻止一系列基于缓存的强力攻击;

2. 各类平台广泛采用SE:SE能够有效保护内部敏感数据,抵御来自外部的非授权攻击行为;

3.安全多方计算(Secure Multi-Party Computation,MPC):MPC可以将安全敏感的信息拆分成多部分由不同实体方保存或处理,进而大大提升利用攻击获取有效敏感数据的难度。可以这样理解,TEE本身就是一个第三方,其本质上是一个存在安全边界隔离的安全飞地,安全边界内代码和数据是解密的,这个安全边界本身就是安全隐患。而通过MPC,实现真正的隐私计算,保证输入数据以及计算逻辑本身的隐私。与依赖第三方制造商提供的可信硬件或 TEE进行计算完整性的可信计算相比,MPC无需信任边界。

作者:PlatON,是数据的安全“链”接者,是Trustless Computing时代可扩展、高性能、强隐私保护的“计算市场”。 查看全部

在之前我们提到了当下公民的隐私安全正在无时无刻遭受威胁,而我们的防范意识也在与日俱增。

今天就为大家介绍一下当下值得关注的隐私保护黑科技,从技术领域更深入了解隐私保护。

先从大名鼎鼎的“棱镜门”主角美国中情局前雇员斯诺登说起,目前仍在政治避难的他并没有闲着。今年年初,他开发了一款“反监控”的APP——Haven。

Haven的功能是让手机就变成一个灵敏的监听器,而做这款APP的目的想让普通人也能保护隐私。

(不愧是老本行,专业啊!)

这个监听器可不一般:加速度计感受手机的移动;光线传感器检测灯光是否开启;麦克风记录噪音;相机记录影像。入侵者的每一个动作都会被记录在手机上,用户可以及时收到警报通知,然后采取相应措施。

当有入侵者时,Haven 提供短信和 Signal 两种方法通知用户。第一种有泄露数据的可能,但对战地记者之类信号差者尤其有用。第二种是用 Signal 加密通讯软件,这样能保证信息传输是端对端,不会被第三方获取。

据说,现在 Haven 已经在 Android 平台免费推出,并且完全开源。但需要注意的是,这样一个「反监控」的软件实际上也可以被人用作监控,尽管 Haven 已经使用多种方式加密,但这对于普通用户来说使用成本过高。

就像 Haven 团队自己提到的,他们无意中做了一个强大的婴儿监控器,对于普通用户来说,也许这才是最合适的应用场景。

聊完斯诺登,再来看看科技巨头苹果公司。最近,苹果为了提升用户体验,开发了一个系统架构,通过利用局部差分隐私(local differential privacy),结合现有的实践,从而实现规模化学习。

苹果设计了高效和具有可扩展性的局部差分隐私算法,并提供了严格的分析从而展示实用程序、隐私、服务器计算和设备带宽之间的权衡。其提供了数学意义上的关于隐私的缜密定义,是隐私保护的最强保障之一。

它根源于这样一种思想:精心校准后的噪声可以对用户的数据进行适当屏蔽。因此,当许多人提交数据时,已增加的噪声会平均出现,从而令有意义的信息浮现出来。

再来介绍一下近年来比较热的TEE可信执行环境(Trusted Execution Environment)。TEE可以保证不被常规操作系统干扰的计算,因此称为“可信”。

这是通过创建一个可以在TrustZone的“安全世界”中独立运行的小型操作系统实现的,Trustlets程序可以为不安全的操作系统(如Android)提供安全的服务。

TEE通常用于运行关键的操作:比如移动支付的指纹验证、PIN码输入等;再比如机密数据的私钥、证书等的安全存储等。TEE已经成为生物识别设备的标配:使用TEE来隔离指纹的采集、存储、验证等过程。即使手机被越狱或Root,攻击者也无法获取指纹数据。

TEE也并不仅仅在手机端,从手机端到云端都有TEE:ARM:TrustZone; X86: VT-x和SGX。TEE并不算全新的概念,本质就是一种基于硬件的隔离。

这里必须指出,TEE并不是绝对安全,今年年初的“熔断”(Meltdown)与“幽灵”(Spectre)事件可谓满城风雨。当时在整个安全界闹得沸沸扬扬。一方面,新鲜的安全漏洞让无数安全从业人员和研究者兴奋不已;另一方面,漏洞带来的安全隐患让各类厂商陷入了极度的紧张之中。

消除Meltdown和Spectre攻击的根本措施是很难在短时间内简单实现的,需要CPU厂商做出具体的设计或实现调整,而且很有可能以牺牲性能为前提。当前的修补措施多是从OS角度出发,阻止预测执行的滥用,这同样会造成性能的衰减。

除了上述措施,针对Meltdown和Spectre攻击,可能的防御机制还有:

1. 物理隔离的cache:对于安全敏感数据和非安全数据的隔离,实现完全的物理隔离cache,以此抵御基于缓存的侧信道攻击,可以同时有效阻止一系列基于缓存的强力攻击;

2. 各类平台广泛采用SE:SE能够有效保护内部敏感数据,抵御来自外部的非授权攻击行为;

3.安全多方计算(Secure Multi-Party Computation,MPC):MPC可以将安全敏感的信息拆分成多部分由不同实体方保存或处理,进而大大提升利用攻击获取有效敏感数据的难度。可以这样理解,TEE本身就是一个第三方,其本质上是一个存在安全边界隔离的安全飞地,安全边界内代码和数据是解密的,这个安全边界本身就是安全隐患。而通过MPC,实现真正的隐私计算,保证输入数据以及计算逻辑本身的隐私。与依赖第三方制造商提供的可信硬件或 TEE进行计算完整性的可信计算相比,MPC无需信任边界。

作者:PlatON,是数据的安全“链”接者,是Trustless Computing时代可扩展、高性能、强隐私保护的“计算市场”。

创始人奖励让Zcash所向披靡?这个漏洞花了近1年才解决

项目 • 8btc 发表了文章 • 2019-02-06 12:16

在斯诺登看来,创始人奖励是一种经济激励,能够资助Zcash团队解决这一项目遇到的问题,例如发现并修复漏洞。然而,加密货币社区其他成员指出,就算没有创始人奖励,很多项目团队同样愿意修复代码库中存在的问题。

数字货币社区的大多数人都认为创始人奖励违背了加密货币和去中心化的精神。但斯诺登说,这样的奖励可以吸引更多人才为Zcash项目做贡献,这是非常重要的。他认为只有源源不断的资金才能让开发者在恶意第三方出现之前发现并解决问题。

就在11个月以前,Zcash开发者就发现了这样一个漏洞。今日,Zcash官方团队公布其发现了代码漏洞,并附上了解决方法。

该团队将其发现的问题称为“伪造漏洞”(counterfeiting vulnerability)。这个漏洞最开始是在去年3月份发现的,而Zcash开发者当时决定不对外公开,因为担心攻击者可能会利用这个漏洞发起攻击。而如今这一漏洞已经修复完成,Zcash用户无需进行任何操作。

Zcash团队表示:

该漏洞允许攻击者在使用本文所描述的参数的任意系统中创建伪造的屏蔽值(shielded value)。

Zcash开发者指出,目前其网络中并未因这一漏洞而出现任何攻击,因为发现这个漏洞本身就需要非常丰富的经验和知识。

斯诺登说,Zcash的创始人奖励(矿工每挖出一个区块所获奖励的20%)帮助解决了这一漏洞:

很多人都问我为什么会喜欢设置了创始人奖励的Zcash。原因如下:这些资金能够资助一支高质量的团队,他们可能发现并且消灭重大内部漏洞,让攻击者无机可乘。有些项目只能在造成资金损失之后才能发现漏洞。

然而,有网友反驳了他的观点,强调其他项目即使没有创始人奖励也能够解决代码漏洞。比特币和门罗币等加密货币都不需要依靠向一个中心化的开发者团队支付固定的资金,他们的开发者依然能够快速修复漏洞。事实上,近期比特币的某个漏洞在被发现之后只花了几天的时间就修复完成了。

有意思的是,Zcash的官方声明中强调,这一代码漏洞已经存在数年时间。如果按照斯诺登的逻辑,或许创始人奖励再高20%,他们解决漏洞的速度也会快一点。

原文:https://www.newsbtc.com/2019/02/05/snowden-zcash-founders-reward/

作者:RICK D.

编译:Wendy 查看全部

和很多加密货币爱好者不同,爱德华·斯诺登(Edward Snowden)完全不介意Zcash有创始人奖励这件事。这位前CIA(美国中情局)雇员近日再次在推特上表示了自己对这一匿名数字资产的支持。

在斯诺登看来,创始人奖励是一种经济激励,能够资助Zcash团队解决这一项目遇到的问题,例如发现并修复漏洞。然而,加密货币社区其他成员指出,就算没有创始人奖励,很多项目团队同样愿意修复代码库中存在的问题。

数字货币社区的大多数人都认为创始人奖励违背了加密货币和去中心化的精神。但斯诺登说,这样的奖励可以吸引更多人才为Zcash项目做贡献,这是非常重要的。他认为只有源源不断的资金才能让开发者在恶意第三方出现之前发现并解决问题。

就在11个月以前,Zcash开发者就发现了这样一个漏洞。今日,Zcash官方团队公布其发现了代码漏洞,并附上了解决方法。

该团队将其发现的问题称为“伪造漏洞”(counterfeiting vulnerability)。这个漏洞最开始是在去年3月份发现的,而Zcash开发者当时决定不对外公开,因为担心攻击者可能会利用这个漏洞发起攻击。而如今这一漏洞已经修复完成,Zcash用户无需进行任何操作。

Zcash团队表示:

该漏洞允许攻击者在使用本文所描述的参数的任意系统中创建伪造的屏蔽值(shielded value)。

Zcash开发者指出,目前其网络中并未因这一漏洞而出现任何攻击,因为发现这个漏洞本身就需要非常丰富的经验和知识。

斯诺登说,Zcash的创始人奖励(矿工每挖出一个区块所获奖励的20%)帮助解决了这一漏洞:

很多人都问我为什么会喜欢设置了创始人奖励的Zcash。原因如下:这些资金能够资助一支高质量的团队,他们可能发现并且消灭重大内部漏洞,让攻击者无机可乘。有些项目只能在造成资金损失之后才能发现漏洞。

然而,有网友反驳了他的观点,强调其他项目即使没有创始人奖励也能够解决代码漏洞。比特币和门罗币等加密货币都不需要依靠向一个中心化的开发者团队支付固定的资金,他们的开发者依然能够快速修复漏洞。事实上,近期比特币的某个漏洞在被发现之后只花了几天的时间就修复完成了。

有意思的是,Zcash的官方声明中强调,这一代码漏洞已经存在数年时间。如果按照斯诺登的逻辑,或许创始人奖励再高20%,他们解决漏洞的速度也会快一点。

原文:https://www.newsbtc.com/2019/02/05/snowden-zcash-founders-reward/

作者:RICK D.

编译:Wendy

最新隐私保护黑科技,你知道几种?

攻略 • 8btc 发表了文章 • 2019-01-11 10:43

今天就为大家介绍一下当下值得关注的隐私保护黑科技,从技术领域更深入了解隐私保护。

先从大名鼎鼎的“棱镜门”主角美国中情局前雇员斯诺登说起,目前仍在政治避难的他并没有闲着。今年年初,他开发了一款“反监控”的APP——Haven。

Haven的功能是让手机就变成一个灵敏的监听器,而做这款APP的目的想让普通人也能保护隐私。

(不愧是老本行,专业啊!)

这个监听器可不一般:加速度计感受手机的移动;光线传感器检测灯光是否开启;麦克风记录噪音;相机记录影像。入侵者的每一个动作都会被记录在手机上,用户可以及时收到警报通知,然后采取相应措施。

当有入侵者时,Haven 提供短信和 Signal 两种方法通知用户。第一种有泄露数据的可能,但对战地记者之类信号差者尤其有用。第二种是用 Signal 加密通讯软件,这样能保证信息传输是端对端,不会被第三方获取。

据说,现在 Haven 已经在 Android 平台免费推出,并且完全开源。但需要注意的是,这样一个「反监控」的软件实际上也可以被人用作监控,尽管 Haven 已经使用多种方式加密,但这对于普通用户来说使用成本过高。

就像 Haven 团队自己提到的,他们无意中做了一个强大的婴儿监控器,对于普通用户来说,也许这才是最合适的应用场景。

聊完斯诺登,再来看看科技巨头苹果公司。最近,苹果为了提升用户体验,开发了一个系统架构,通过利用局部差分隐私(local differential privacy),结合现有的实践,从而实现规模化学习。

苹果设计了高效和具有可扩展性的局部差分隐私算法,并提供了严格的分析从而展示实用程序、隐私、服务器计算和设备带宽之间的权衡。其提供了数学意义上的关于隐私的缜密定义,是隐私保护的最强保障之一。

它根源于这样一种思想:精心校准后的噪声可以对用户的数据进行适当屏蔽。因此,当许多人提交数据时,已增加的噪声会平均出现,从而令有意义的信息浮现出来。

再来介绍一下近年来比较热的TEE可信执行环境(Trusted Execution Environment)。TEE可以保证不被常规操作系统干扰的计算,因此称为“可信”。

这是通过创建一个可以在TrustZone的“安全世界”中独立运行的小型操作系统实现的,Trustlets程序可以为不安全的操作系统(如Android)提供安全的服务。

TEE通常用于运行关键的操作:比如移动支付的指纹验证、PIN码输入等;再比如机密数据的私钥、证书等的安全存储等。TEE已经成为生物识别设备的标配:使用TEE来隔离指纹的采集、存储、验证等过程。即使手机被越狱或Root,攻击者也无法获取指纹数据。

TEE也并不仅仅在手机端,从手机端到云端都有TEE:ARM:TrustZone; X86: VT-x和SGX。TEE并不算全新的概念,本质就是一种基于硬件的隔离。

这里必须指出,TEE并不是绝对安全,今年年初的“熔断”(Meltdown)与“幽灵”(Spectre)事件可谓满城风雨。当时在整个安全界闹得沸沸扬扬。一方面,新鲜的安全漏洞让无数安全从业人员和研究者兴奋不已;另一方面,漏洞带来的安全隐患让各类厂商陷入了极度的紧张之中。

消除Meltdown和Spectre攻击的根本措施是很难在短时间内简单实现的,需要CPU厂商做出具体的设计或实现调整,而且很有可能以牺牲性能为前提。当前的修补措施多是从OS角度出发,阻止预测执行的滥用,这同样会造成性能的衰减。

除了上述措施,针对Meltdown和Spectre攻击,可能的防御机制还有:

1. 物理隔离的cache:对于安全敏感数据和非安全数据的隔离,实现完全的物理隔离cache,以此抵御基于缓存的侧信道攻击,可以同时有效阻止一系列基于缓存的强力攻击;

2. 各类平台广泛采用SE:SE能够有效保护内部敏感数据,抵御来自外部的非授权攻击行为;

3.安全多方计算(Secure Multi-Party Computation,MPC):MPC可以将安全敏感的信息拆分成多部分由不同实体方保存或处理,进而大大提升利用攻击获取有效敏感数据的难度。可以这样理解,TEE本身就是一个第三方,其本质上是一个存在安全边界隔离的安全飞地,安全边界内代码和数据是解密的,这个安全边界本身就是安全隐患。而通过MPC,实现真正的隐私计算,保证输入数据以及计算逻辑本身的隐私。与依赖第三方制造商提供的可信硬件或 TEE进行计算完整性的可信计算相比,MPC无需信任边界。

作者:PlatON,是数据的安全“链”接者,是Trustless Computing时代可扩展、高性能、强隐私保护的“计算市场”。 查看全部

在之前我们提到了当下公民的隐私安全正在无时无刻遭受威胁,而我们的防范意识也在与日俱增。

今天就为大家介绍一下当下值得关注的隐私保护黑科技,从技术领域更深入了解隐私保护。

先从大名鼎鼎的“棱镜门”主角美国中情局前雇员斯诺登说起,目前仍在政治避难的他并没有闲着。今年年初,他开发了一款“反监控”的APP——Haven。

Haven的功能是让手机就变成一个灵敏的监听器,而做这款APP的目的想让普通人也能保护隐私。

(不愧是老本行,专业啊!)

这个监听器可不一般:加速度计感受手机的移动;光线传感器检测灯光是否开启;麦克风记录噪音;相机记录影像。入侵者的每一个动作都会被记录在手机上,用户可以及时收到警报通知,然后采取相应措施。

当有入侵者时,Haven 提供短信和 Signal 两种方法通知用户。第一种有泄露数据的可能,但对战地记者之类信号差者尤其有用。第二种是用 Signal 加密通讯软件,这样能保证信息传输是端对端,不会被第三方获取。

据说,现在 Haven 已经在 Android 平台免费推出,并且完全开源。但需要注意的是,这样一个「反监控」的软件实际上也可以被人用作监控,尽管 Haven 已经使用多种方式加密,但这对于普通用户来说使用成本过高。

就像 Haven 团队自己提到的,他们无意中做了一个强大的婴儿监控器,对于普通用户来说,也许这才是最合适的应用场景。

聊完斯诺登,再来看看科技巨头苹果公司。最近,苹果为了提升用户体验,开发了一个系统架构,通过利用局部差分隐私(local differential privacy),结合现有的实践,从而实现规模化学习。

苹果设计了高效和具有可扩展性的局部差分隐私算法,并提供了严格的分析从而展示实用程序、隐私、服务器计算和设备带宽之间的权衡。其提供了数学意义上的关于隐私的缜密定义,是隐私保护的最强保障之一。

它根源于这样一种思想:精心校准后的噪声可以对用户的数据进行适当屏蔽。因此,当许多人提交数据时,已增加的噪声会平均出现,从而令有意义的信息浮现出来。

再来介绍一下近年来比较热的TEE可信执行环境(Trusted Execution Environment)。TEE可以保证不被常规操作系统干扰的计算,因此称为“可信”。

这是通过创建一个可以在TrustZone的“安全世界”中独立运行的小型操作系统实现的,Trustlets程序可以为不安全的操作系统(如Android)提供安全的服务。

TEE通常用于运行关键的操作:比如移动支付的指纹验证、PIN码输入等;再比如机密数据的私钥、证书等的安全存储等。TEE已经成为生物识别设备的标配:使用TEE来隔离指纹的采集、存储、验证等过程。即使手机被越狱或Root,攻击者也无法获取指纹数据。

TEE也并不仅仅在手机端,从手机端到云端都有TEE:ARM:TrustZone; X86: VT-x和SGX。TEE并不算全新的概念,本质就是一种基于硬件的隔离。

这里必须指出,TEE并不是绝对安全,今年年初的“熔断”(Meltdown)与“幽灵”(Spectre)事件可谓满城风雨。当时在整个安全界闹得沸沸扬扬。一方面,新鲜的安全漏洞让无数安全从业人员和研究者兴奋不已;另一方面,漏洞带来的安全隐患让各类厂商陷入了极度的紧张之中。

消除Meltdown和Spectre攻击的根本措施是很难在短时间内简单实现的,需要CPU厂商做出具体的设计或实现调整,而且很有可能以牺牲性能为前提。当前的修补措施多是从OS角度出发,阻止预测执行的滥用,这同样会造成性能的衰减。

除了上述措施,针对Meltdown和Spectre攻击,可能的防御机制还有:

1. 物理隔离的cache:对于安全敏感数据和非安全数据的隔离,实现完全的物理隔离cache,以此抵御基于缓存的侧信道攻击,可以同时有效阻止一系列基于缓存的强力攻击;

2. 各类平台广泛采用SE:SE能够有效保护内部敏感数据,抵御来自外部的非授权攻击行为;

3.安全多方计算(Secure Multi-Party Computation,MPC):MPC可以将安全敏感的信息拆分成多部分由不同实体方保存或处理,进而大大提升利用攻击获取有效敏感数据的难度。可以这样理解,TEE本身就是一个第三方,其本质上是一个存在安全边界隔离的安全飞地,安全边界内代码和数据是解密的,这个安全边界本身就是安全隐患。而通过MPC,实现真正的隐私计算,保证输入数据以及计算逻辑本身的隐私。与依赖第三方制造商提供的可信硬件或 TEE进行计算完整性的可信计算相比,MPC无需信任边界。

作者:PlatON,是数据的安全“链”接者,是Trustless Computing时代可扩展、高性能、强隐私保护的“计算市场”。