黑客

还原币安用户信息泄露事件:黑客攻击黑客?

资讯 • 31qu 发表了文章 • 2019-08-08 18:48

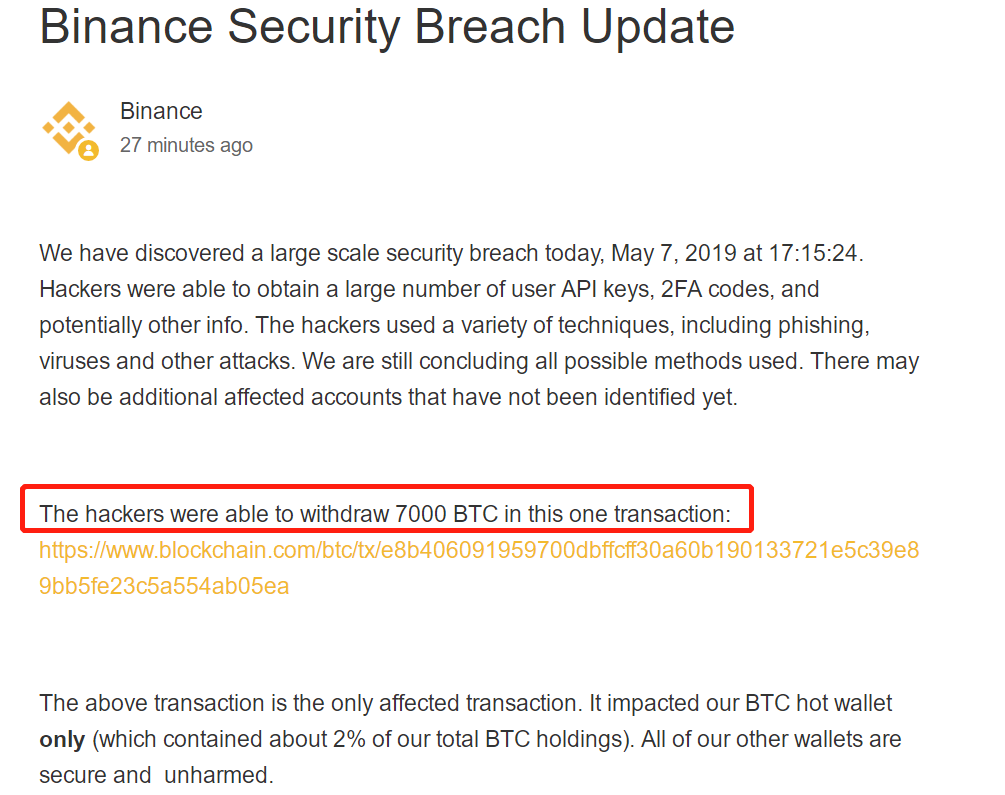

事件回顾:7000 比特币被盗,客户信息泄露

2019 年 5 月 8 日,币安交易所被黑客盗取 7000 枚比特币。2 天后币安回应称将对 API、2FA(谷歌二次验证)和提币验证流程进行重大调整,也通过活动形式向用户赠送1,000个YubiKeys作为补偿。

根据 coindesk 今日发布的文章显示,在币安被盗后,coindesk 方面与名叫“Bnatov Platon”的黑客取得了联系,并从7月份开始一直在交流。

而文章中表明,Platon 说他一直在追踪这笔被盗资金,他发现盗取币安比特币的黑客首先通过一个币安内部人士公开的 API 来对用户的账户进行远程访问,然后黑客存储了用户的 API 钥匙,还有电子邮箱、护照、驾照等隐私信息,并放在了文件夹中。

而 Platon 表示,黑客盗取的客户信息中,涉及到的客户都是在 2018-2019 年开设的币安账户。

接着,Platon 表示,黑客写了一个程序,这个程序的运作模式是:先买一个叫做‘BlockMason Credit Protocol’的代币,然后将这些代币转换成比特币。

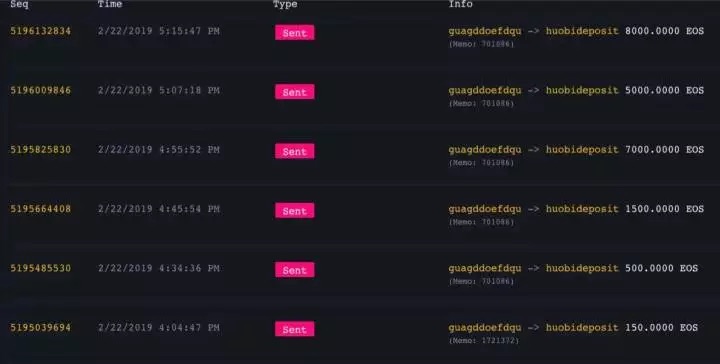

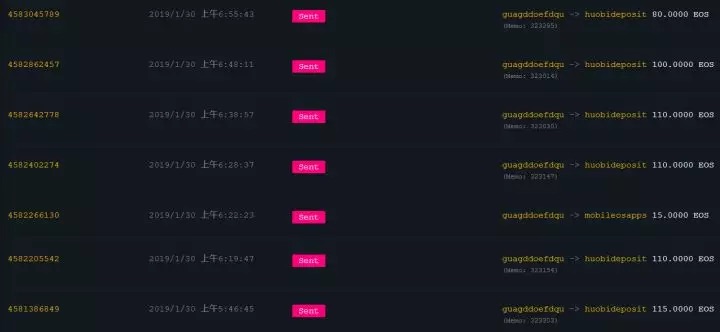

这些文件 Platon 也有一份,当然这是他从黑客那里盗取来的。而黑客写的这个程序允许黑客可以一次性提取 0.002个比特币。通过追踪发现,黑客已经通过 Bitmex、Yobit、Huobi洗了 2000 个比特币,每天兑换 100 万美元的比特币。

区块链开发公司 VisibleMagic 的 CTO 维克托•施帕克(viktor shpak)也表示:“这(币安被盗)极有可能是内部人士创建了一个处理程序来访问用户的 API,黑客可以用这个来访问用户数据,然后建立一个工具包进行处理。”

事实上,Platon 也确实证实了这一点。此外,Platon 还发现,被盗的比特币被黑客存储在 Blockchain 的钱包中,而这个钱包的运行方,是 7 月 31 日才上线的交易所 PIT。

事件追踪:向币安索要 300 个比特币不成,公开信息

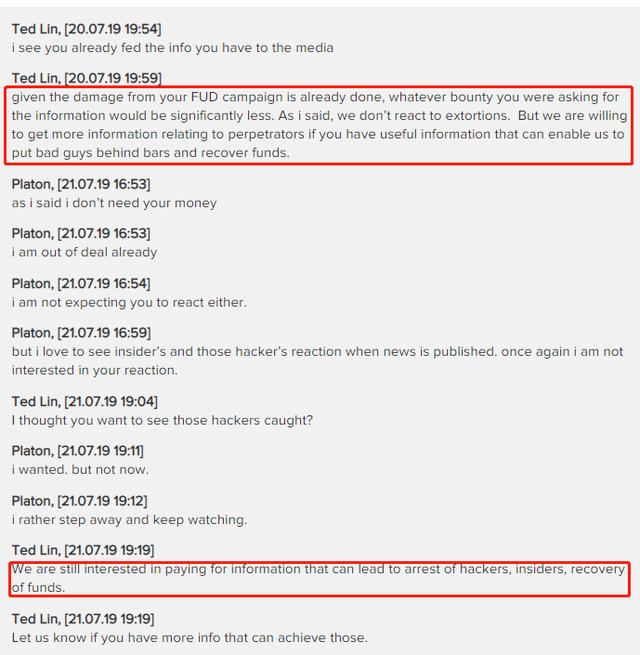

Coindesk 文章显示,Platon 在发现盗取币安比特币的黑客行踪后,与币安的 CGO Ted Lin 取得了联系。

他表示:

“我个人而言想让币安成为世界上第一个抓住黑客的交易所,这将对币安的声誉极为有利。我告诉 Ted Lin 我得到了内幕信息,包括这个人的详细信息、与外界的沟通细节,甚至还有这个人的照片。我还告诉他我有黑客的详细信息,包括服务器信息、他们的身份、他们的电话号码等。”

而后,Platon 希望向币安提供这些极具价值的信息,然后币安能向他提供奖金。根据昨日币安发布的公开声明显示,Platon 要求币安支付 300 个比特币(大约 3000 万美元)作为提供这些信息的报酬。

一开始Ted Lin 也表示愿意用奖金来换取这些信息。但后来 Ted Lin 却表示“考虑到你已经(向媒体公开了部分信息)造成损失,我们对你提供的信息所支付的报酬会大大减少”。

图为 coindesk 文章透露的两人对话截图

Platon 表示,经过大约一个月的谈判后,“币安一分钱也没付”。然后 Platon 威胁币安要公开客户信息。

根据 coindesk 文章表示,这个威胁在 8 月 5 日变成了现实,他上传了一个包含 166 人的 KYC 信息,将一个具有 500 张照片的文件转储到一个文件共享网站,化名为“guardian M”。

然后在昨天早上,Platon 将数百张持有身份证的个人照片发送到了一个 Telegram 的小组,进而引起了轩然大波。

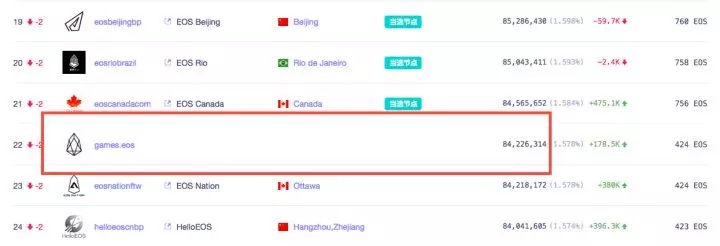

真实动机:“警告在币安交易的人”

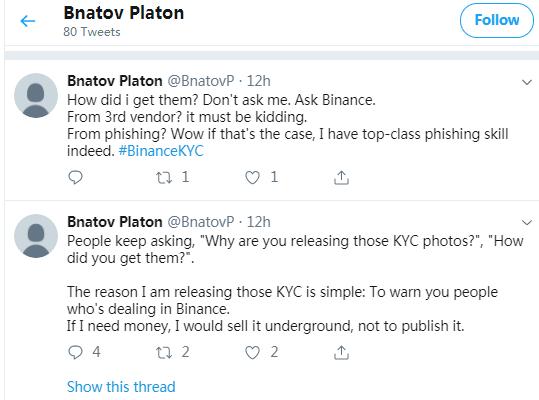

Platon 在推特上表明了自己公开客户信息的真实动机:

“我要警告那些在币安上进行交易的人。”

同时他还解释说自己不是为了钱:

“如果我需要钱的话,我不会把信息公开出来,而是把这些信息拿到地下去卖。”

图为 Platon 推文截图

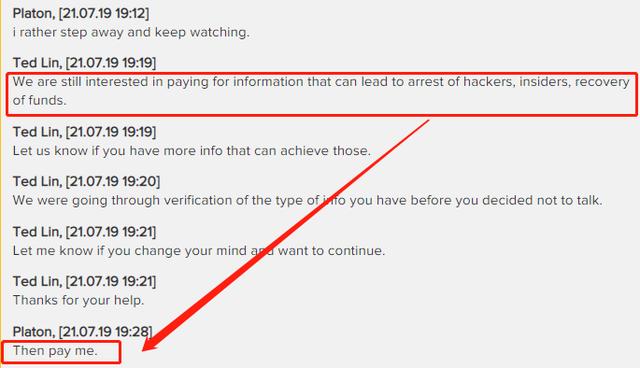

在接受记者采访时他也表示自己对经济报酬不感兴趣:

“当我需要钱的时候,我只需要破解一个黑客的账户,就可以轻松取出超过 600 或 700 个比特币。”

然而从coindesk 文章中透露的 Platon 与 Ted Lin 的谈话中可以看出,“不是为了钱”这个意思与他之前表达的意思完全相反。

图为 coindesk 文章透露的两人对话截图

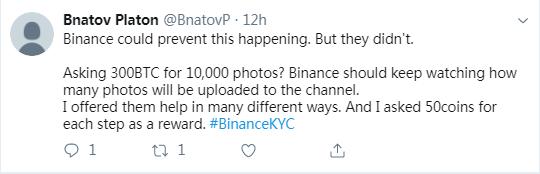

而 Platon 也回复了关于对他用信息换取 300 个比特币的质疑,但他并没有直接回复,而是表示:

“用 10000 张图片换取 300 个比特币?币安应该自己好好看看会有多少(用户的)照片被上传到网上去。”

来源/31QU整理自网络

文/小壳 查看全部

据 coindesk 今日消息,昨日在社交网络上公布币安 KYC 的人声称,他是为了“引起币安对真正的幕后黑手”的注意才这样做的,而他是一个“白帽黑客(White Hat Hacker)”,自五月份币安交易所被盗 7000 个比特币以来,他一直在追踪这笔资金,且发现币安被盗事件中,有币安内部人士的参与。

事件回顾:7000 比特币被盗,客户信息泄露

2019 年 5 月 8 日,币安交易所被黑客盗取 7000 枚比特币。2 天后币安回应称将对 API、2FA(谷歌二次验证)和提币验证流程进行重大调整,也通过活动形式向用户赠送1,000个YubiKeys作为补偿。

根据 coindesk 今日发布的文章显示,在币安被盗后,coindesk 方面与名叫“Bnatov Platon”的黑客取得了联系,并从7月份开始一直在交流。

而文章中表明,Platon 说他一直在追踪这笔被盗资金,他发现盗取币安比特币的黑客首先通过一个币安内部人士公开的 API 来对用户的账户进行远程访问,然后黑客存储了用户的 API 钥匙,还有电子邮箱、护照、驾照等隐私信息,并放在了文件夹中。

而 Platon 表示,黑客盗取的客户信息中,涉及到的客户都是在 2018-2019 年开设的币安账户。

接着,Platon 表示,黑客写了一个程序,这个程序的运作模式是:先买一个叫做‘BlockMason Credit Protocol’的代币,然后将这些代币转换成比特币。

这些文件 Platon 也有一份,当然这是他从黑客那里盗取来的。而黑客写的这个程序允许黑客可以一次性提取 0.002个比特币。通过追踪发现,黑客已经通过 Bitmex、Yobit、Huobi洗了 2000 个比特币,每天兑换 100 万美元的比特币。

区块链开发公司 VisibleMagic 的 CTO 维克托•施帕克(viktor shpak)也表示:“这(币安被盗)极有可能是内部人士创建了一个处理程序来访问用户的 API,黑客可以用这个来访问用户数据,然后建立一个工具包进行处理。”

事实上,Platon 也确实证实了这一点。此外,Platon 还发现,被盗的比特币被黑客存储在 Blockchain 的钱包中,而这个钱包的运行方,是 7 月 31 日才上线的交易所 PIT。

事件追踪:向币安索要 300 个比特币不成,公开信息

Coindesk 文章显示,Platon 在发现盗取币安比特币的黑客行踪后,与币安的 CGO Ted Lin 取得了联系。

他表示:

“我个人而言想让币安成为世界上第一个抓住黑客的交易所,这将对币安的声誉极为有利。我告诉 Ted Lin 我得到了内幕信息,包括这个人的详细信息、与外界的沟通细节,甚至还有这个人的照片。我还告诉他我有黑客的详细信息,包括服务器信息、他们的身份、他们的电话号码等。”

而后,Platon 希望向币安提供这些极具价值的信息,然后币安能向他提供奖金。根据昨日币安发布的公开声明显示,Platon 要求币安支付 300 个比特币(大约 3000 万美元)作为提供这些信息的报酬。

一开始Ted Lin 也表示愿意用奖金来换取这些信息。但后来 Ted Lin 却表示“考虑到你已经(向媒体公开了部分信息)造成损失,我们对你提供的信息所支付的报酬会大大减少”。

图为 coindesk 文章透露的两人对话截图

Platon 表示,经过大约一个月的谈判后,“币安一分钱也没付”。然后 Platon 威胁币安要公开客户信息。

根据 coindesk 文章表示,这个威胁在 8 月 5 日变成了现实,他上传了一个包含 166 人的 KYC 信息,将一个具有 500 张照片的文件转储到一个文件共享网站,化名为“guardian M”。

然后在昨天早上,Platon 将数百张持有身份证的个人照片发送到了一个 Telegram 的小组,进而引起了轩然大波。

真实动机:“警告在币安交易的人”

Platon 在推特上表明了自己公开客户信息的真实动机:

“我要警告那些在币安上进行交易的人。”

同时他还解释说自己不是为了钱:

“如果我需要钱的话,我不会把信息公开出来,而是把这些信息拿到地下去卖。”

图为 Platon 推文截图

在接受记者采访时他也表示自己对经济报酬不感兴趣:

“当我需要钱的时候,我只需要破解一个黑客的账户,就可以轻松取出超过 600 或 700 个比特币。”

然而从coindesk 文章中透露的 Platon 与 Ted Lin 的谈话中可以看出,“不是为了钱”这个意思与他之前表达的意思完全相反。

图为 coindesk 文章透露的两人对话截图

而 Platon 也回复了关于对他用信息换取 300 个比特币的质疑,但他并没有直接回复,而是表示:

“用 10000 张图片换取 300 个比特币?币安应该自己好好看看会有多少(用户的)照片被上传到网上去。”

来源/31QU整理自网络

文/小壳

复盘BITPoint2亿被盗案,这个交易所终于要赔钱了

资讯 • xcong 发表了文章 • 2019-07-19 12:26

这起被盗事件是继日本最大被盗案Coincheck(被盗5亿元)、Zaif(4亿元)被盗案以来,规模第三大的被盗事件。

近日,BITPoint的受害用户或迎来了第一则好消息。7月16日,朝日新闻报道,BITPoint日本公司总裁在东京举行新闻发布会,该公司表示,将偿还约5万名比特币资产丢失的用户。Coindesk援引朝日新闻报道称,这些用户将以1:1的比例以加密货币的形式得到赔偿。

而这起被盗事件具体是如何发生的?BITPoint又是怎样一家公司?

2亿人民币不翼而飞

7月11日,BITPoint热钱包遭黑客入侵,35亿日元(约2.2亿人民币)加密货币资产被盗,之后该交易所修正被盗金额为30.2亿日元(约1.92亿人民币),其中用户存款约26亿日元,交易所存款约9.6亿日元。

根据官方披露,具体被盗资产包括1225枚BTC(约9767万元)、11169枚ETH(约2106万元)、5108枚LTC(约319万元)、1985枚BCH(446万元)和2810.63万枚XRP(约6511万元)。

BITPoint被盗规模非常大,波及交易所5万用户,而该交易所用户总计才11万,其被盗约2亿人民币,足以与币安7000枚比特币(约3亿元)被盗相提并论,该事件还引起了央视《国际财经报道》的注意并做了相关报道。

Coinpost发文称,BITPoint被盗原因可能有三种:1.黑客通过一个外部漏洞进行入侵;2.以职员为目标进行钓鱼攻击,安装恶意软件以盗取私钥;3.内部犯罪。

而Cointelegraph 报道,BITPoint官方表示,此次被盗是黑客入侵是由于未经授权访问其热钱包的私钥造成的,目前它计划将所有资产转入冷钱包。该公司证实,没有发现有人入侵其冷钱包,但表示将继续监控情况……并完成对被盗资金的追踪。BITPoint正在于日本虚拟货币交易协会(JVCEA)进行合作,要求监视任何可能与这一事件有关的非法资金和钱包。

被盗次日至目前,BITPoint已经关停交易、充提等所有服务,恢复时间仍是未知。

BITPoint:上市公司子公司、持牌经营交易所

日本金融厅(FSA)《虚拟货币交易所一览表》上一共有17家持牌照、合规经营的加密货币交易所,而BITPoint便是其中一家,列表中,它与bitFlyer、Huobi(日本)等知名主流交易所齐名。

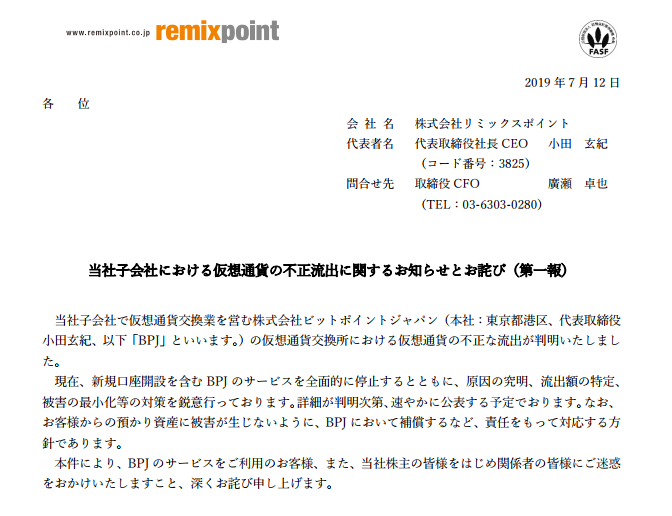

并且,BITPoint的母公司是日本上市公司Remixpoint的全资子公司,今年3月Remixpoint计划将BITPoint作为核心公司之一,重点发展金融科技事业。但受被盗事件的影响,Remixpoint的股价

在被盗事件之前,BITPoint还是一派兴兴向荣的景象。

去年3月香港上市公司麦迪森3.6亿港元入股日本虚拟货币交易所BITPoint Japan的20%股权,以及附带的额外40%股权的收购期权。去年5月,BITPoint已经开始向海外扩张。该交易所已经在中国香港、中国台湾、韩国、马来西亚以及日本这5个国家和地区开展业务。

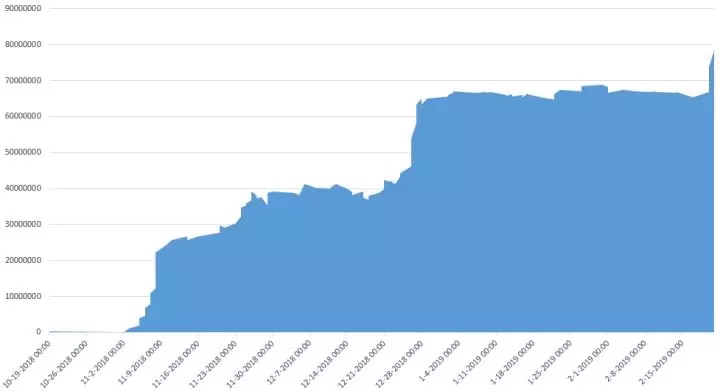

Cointelegraph报道,今年3和4月,日本加密交易所过去两个月新开户数量增加200%,其中BITPoint 5月份的日开户数量是3月份的3倍,是4月份的2倍。

然而,这家正在迅猛发展并且合规经营的交易所也没能逃过黑客之手,如果长期不恢复服务,BITPoint的命运可能将迎来完结。

日本加密货币交易所:黑客天堂?

据日本安全审计协会做的2019年信息安全十大趋势报告显示,“虚拟货币被盗、欺诈事件增长”位列关注趋势第一位。

2018年初,日本发生最大规模加密货币被盗事件。当时,黑客从Coincheck交易平台盗走580亿日元(约5.34亿美元)的新经币(NEM),超过2014年Mt.Gox交易所3.4亿美元的被盗数额,成为技术史上最大的黑客攻击事件。

去年9月,日本加密交易所Zaif又被黑客盗取价值67亿日元(约合4.27亿人民币)的公司和用户的加密资产,攻击者从公司热钱包中盗走BTC、MONA、BCH等加密货币。

事件随后引发了日本虚拟货币兑换协会(JVCEA)的关注。其在官方公告中表示这是一起“严重丑闻”,要求公司采取必要措施保护用户,如保护用户财产和及时披露信息。此外,为避免日后相同情况的发生,协会要求所有成员对虚拟货币管理工作进行紧急检查。

然而,悲剧还是发生了。BITPoint又被盗取了约2亿人民币的资产。

本文来源:小葱,作者:龙玥 查看全部

BITPoint,日本17家持牌合规经营的交易所之一,日本上市公司Remixpoint的子公司。然而,其在今年7月11日被黑客盗取了约2亿人民币的加密资产。

这起被盗事件是继日本最大被盗案Coincheck(被盗5亿元)、Zaif(4亿元)被盗案以来,规模第三大的被盗事件。

近日,BITPoint的受害用户或迎来了第一则好消息。7月16日,朝日新闻报道,BITPoint日本公司总裁在东京举行新闻发布会,该公司表示,将偿还约5万名比特币资产丢失的用户。Coindesk援引朝日新闻报道称,这些用户将以1:1的比例以加密货币的形式得到赔偿。

而这起被盗事件具体是如何发生的?BITPoint又是怎样一家公司?

2亿人民币不翼而飞

7月11日,BITPoint热钱包遭黑客入侵,35亿日元(约2.2亿人民币)加密货币资产被盗,之后该交易所修正被盗金额为30.2亿日元(约1.92亿人民币),其中用户存款约26亿日元,交易所存款约9.6亿日元。

根据官方披露,具体被盗资产包括1225枚BTC(约9767万元)、11169枚ETH(约2106万元)、5108枚LTC(约319万元)、1985枚BCH(446万元)和2810.63万枚XRP(约6511万元)。

BITPoint被盗规模非常大,波及交易所5万用户,而该交易所用户总计才11万,其被盗约2亿人民币,足以与币安7000枚比特币(约3亿元)被盗相提并论,该事件还引起了央视《国际财经报道》的注意并做了相关报道。

Coinpost发文称,BITPoint被盗原因可能有三种:1.黑客通过一个外部漏洞进行入侵;2.以职员为目标进行钓鱼攻击,安装恶意软件以盗取私钥;3.内部犯罪。

而Cointelegraph 报道,BITPoint官方表示,此次被盗是黑客入侵是由于未经授权访问其热钱包的私钥造成的,目前它计划将所有资产转入冷钱包。该公司证实,没有发现有人入侵其冷钱包,但表示将继续监控情况……并完成对被盗资金的追踪。BITPoint正在于日本虚拟货币交易协会(JVCEA)进行合作,要求监视任何可能与这一事件有关的非法资金和钱包。

被盗次日至目前,BITPoint已经关停交易、充提等所有服务,恢复时间仍是未知。

BITPoint:上市公司子公司、持牌经营交易所

日本金融厅(FSA)《虚拟货币交易所一览表》上一共有17家持牌照、合规经营的加密货币交易所,而BITPoint便是其中一家,列表中,它与bitFlyer、Huobi(日本)等知名主流交易所齐名。

并且,BITPoint的母公司是日本上市公司Remixpoint的全资子公司,今年3月Remixpoint计划将BITPoint作为核心公司之一,重点发展金融科技事业。但受被盗事件的影响,Remixpoint的股价

在被盗事件之前,BITPoint还是一派兴兴向荣的景象。

去年3月香港上市公司麦迪森3.6亿港元入股日本虚拟货币交易所BITPoint Japan的20%股权,以及附带的额外40%股权的收购期权。去年5月,BITPoint已经开始向海外扩张。该交易所已经在中国香港、中国台湾、韩国、马来西亚以及日本这5个国家和地区开展业务。

Cointelegraph报道,今年3和4月,日本加密交易所过去两个月新开户数量增加200%,其中BITPoint 5月份的日开户数量是3月份的3倍,是4月份的2倍。

然而,这家正在迅猛发展并且合规经营的交易所也没能逃过黑客之手,如果长期不恢复服务,BITPoint的命运可能将迎来完结。

日本加密货币交易所:黑客天堂?

据日本安全审计协会做的2019年信息安全十大趋势报告显示,“虚拟货币被盗、欺诈事件增长”位列关注趋势第一位。

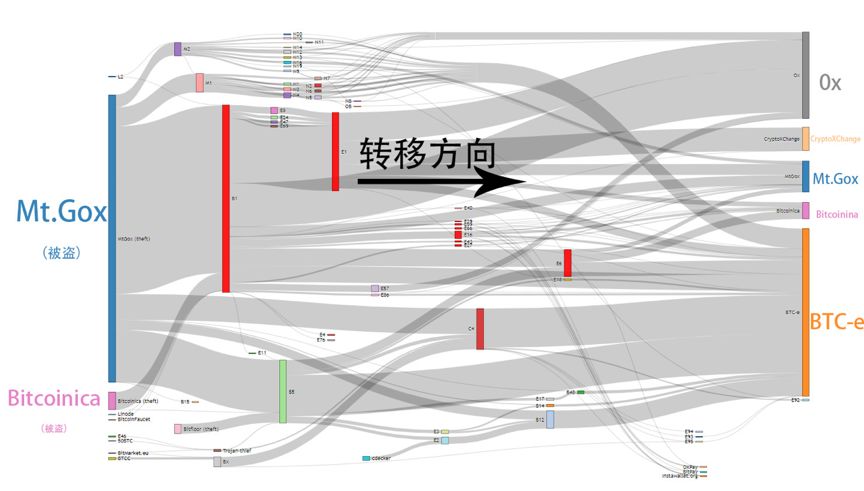

2018年初,日本发生最大规模加密货币被盗事件。当时,黑客从Coincheck交易平台盗走580亿日元(约5.34亿美元)的新经币(NEM),超过2014年Mt.Gox交易所3.4亿美元的被盗数额,成为技术史上最大的黑客攻击事件。

去年9月,日本加密交易所Zaif又被黑客盗取价值67亿日元(约合4.27亿人民币)的公司和用户的加密资产,攻击者从公司热钱包中盗走BTC、MONA、BCH等加密货币。

事件随后引发了日本虚拟货币兑换协会(JVCEA)的关注。其在官方公告中表示这是一起“严重丑闻”,要求公司采取必要措施保护用户,如保护用户财产和及时披露信息。此外,为避免日后相同情况的发生,协会要求所有成员对虚拟货币管理工作进行紧急检查。

然而,悲剧还是发生了。BITPoint又被盗取了约2亿人民币的资产。

本文来源:小葱,作者:龙玥

大户、小散通吃,黑客如何悄悄顺走你的币?

攻略 • 31qu 发表了文章 • 2019-05-28 12:06

币安对外解释称,黑客是使用了网络钓鱼、病毒等攻击手段,获取了大量注册用户的 API 密钥、谷歌验证 2FA 码及其他信息,最终完成了提款操作。安全公司也分析称,此次事件很有可能因为内网遭到长期的 APT 渗透,是黑客长期谋划潜伏的结果。

5 月 26 日,易到用车发布公告称,其服务器遭到攻击,攻击者索要巨额的比特币相要挟,导致易到核心数据被加密,服务器宕机。

随着加密货币价值越来越显著,往日瞄准大户的黑客们,也开始把目光转向普通玩家,面对手法娴熟、老道的黑客,普通人毫无招架之力,只能眼睁睁地看着资产“消失”。

事实上,黑客的做法并不高明,有时仅依靠一张空白的 SIM 卡、一封危言耸听的邮件,就能轻而易举地盗走,或者骗走你“苦心积虑”存放的加密货币。

这种“强取豪夺”还有蔓延之势,近年来,此前一直对世界各大银行、加密货币交易所下手的朝鲜政府直属黑客组织——拉撒路(Lazarus Group),也开始把目标从大户转向个人,只为盗走这些人手中价格不菲的加密货币资产。

这场猫捉老鼠游戏,何时才会结束?

SIM 卡让窃取轻而易举

“他们毁掉了我的生活。”

一位来自旧金山的男子崩溃了,前一秒他刚把币打进自己的钱包,下一秒,地址里的币就瞬间归零。很快他发现了,在完全不知情的情况下,自己被带进入了一类名为“SIM Swap Scam”的骗局。

手机突然显示“没有服务”,往往预示着骗局的开启。

近日,一位化名丹尼尔的黑客,现身Trijo News,披露了自己是如何在短短 1 年内,轻松偷走价值 50 万美元加密货币的经历。“我只黑了大概 20 人,还不算特别活跃。”丹尼尔表示,他主要采用“更换 SIM 卡”的方式,最终盗走他人的加密货币。

一旦盯上某些“猎物”,他就会伪装成受害者,打电话给电信公司,告知运营商自己的手机号码出现了问题,并要求将信息转移到其控制的号码。

虽然电信公司设置了各种风控措施,但“总有各种办法可以说服运营商”,“比如,你在打电话的时候,可以假装自己在 Tele2(一家瑞典电信公司)工作,要求他们帮你转发一个号码就行。”丹尼尔表示。

实际上,丹尼尔们不是简单地截获手机号,他们的最终目标是秘钥,“很多人会把加密货币密钥保存在电子邮箱或联网的计算机上”,这种不严谨做法,给了黑客可乘之机。

一旦手机号被锁定,黑客就会去访问受害人的 Gmail 或 Outlook 帐户,输入地址并点击忘记密码,然后选择通过语音获取受害者手机号码的验证码(实际上这主要是为了帮助视障人士重置帐户密码),通过这种方式,轻松绕过了平台所谓的双因素身份验证(Two-factor authentication,简称 2FA)。

资深码农 Sean Coonce 被黑客采取类似方式盗走价值超 10 万美元的加密货币

他表示,“很多人没有对此给予足够的重视,这对我们来说是难得的机会。”而不算活跃的丹尼尔,凭借这种方式,一年就盗走了他人 50 万美元的加密货币。

事实上,利用 SIM 卡盗走他人的加密货币案例并不少见。

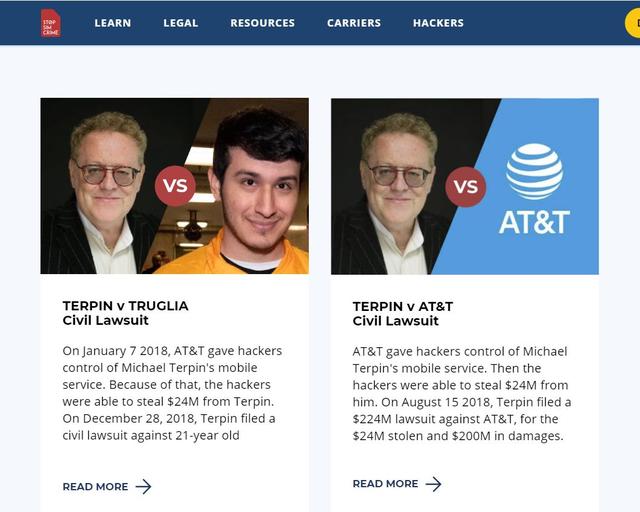

Robert Ross 搭建的名为“停止SIM卡犯罪”的网站

去年,一个 21 岁的年轻男子尼古拉斯·特鲁利亚(Nicholas Truglia)带领团队用类似的方式攻击了 40 余人,盗走了价值数千万美元的加密货币。

值得庆幸的是,该团队成员最终被抓获,受害者迈克尔·特尔平(Michael Terpin)通过向法院提起民事诉讼,还获得了巨额赔偿;另一位受害者罗伯特·罗斯(Robert Ross),则搭建了一个名为“停止SIM卡犯罪”的网站,以披露此类犯罪。

类似的事件并没有消停,就连资深码农也没有逃过一劫。

5 月 20 日,加密货币托管公司 BitGo 工程师主管 Sean Coonce 也被黑客用类似的方式,从自己的 Coinbase 账户盗走了价值超过 10 万美元的比特币,对此,Coonce 称这是他人生中““最昂贵的一课”。

你看色情片时,黑客在盯着你

食色性也,这是人类与生俱来的本能,但如果被黑客利用,也有可能生出恶来。

美剧《黑镜》第三季第 3 集里,男孩肯尼因为看儿童色情图片被黑客盯上,为不让这样的“丑事”被公诸于世,肯尼只能受其威胁,相继完成了送货、抢劫,甚至杀人的黑客指令。

“被威胁”抢劫银行的肯尼

剧中与肯尼一样遭遇的,还有拥有光鲜身份的执行总裁、出轨的大叔等人,都因为黑客掌握了他们的“黑料”,最终与男主一样,走上了不归路。

事实上,这样的事不仅存在于影视剧,现实生活同样上演着类似的剧情,而这一切,都始于一封电子邮件。

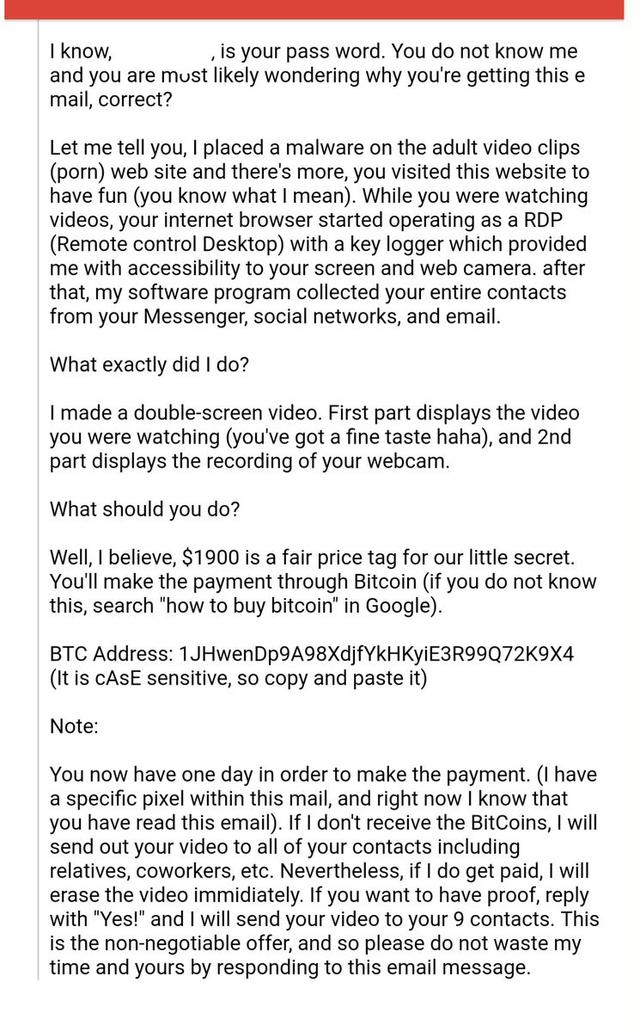

去年 7 月,康奈尔大学教授 Emin Gün Sirer 发推文称,自己朋友收到了一封邮件,内容称其看色情片的过程已被发现,必须支付赎金,才能避免视频曝光,最后还附上了自己的比特币地址。

对此, Emin Gün Sirer 推测,这封邮件被发送给了 haveibeenpwnd 列表的每个人,他警告道,“小心了,千万不要付钱,也不要妥协(Be careful out there, never pay, never negotiate.)。”

黑客在邮件里称,他们已经访问收件人的网络摄像头和敏感信息,有证据表明其在网上观看了色情内容,如果不支付赎金(为隐匿身份,通常需要支付加密货币),他们就会将信息发给收件人的亲朋好友。如果有的人和肯尼一样,屈服于黑客的威胁,很可能就把赎金打到对方留下的地址了。

事实上,这样的例子也不少见。

在教授的推文下方,有人透露自己收到了 2 封同样意思的邮件,“唯一的区别是需求金额与加密货币的地址”,第一封邮件向其索要 1200 美元,第二封邮件开价 2900 美元。

Emin Gün Sirer 推文下的黑客勒索经历

自这类称为“Sextortion”的加密骗局在 2017 年被曝光后,很快流行起来。

IBM 安全研究人员表示,仅一个月内,数百封用英语、法语、日语和阿拉伯语等语言撰写的电子邮件被发送了出去,内容均是“如果不按要求将比特币发送到指定地址,视频就会发给你的朋友和同事。”

黑客借此缘由,敲诈勒索的情况泛滥成灾。

网络安全公司 Digital Shadows 曾公布过一份数据,据不完全统计,自去年 7 月以来,sextortionists 们利用该骗局大赚了约332000美元,这些黑客将诈骗的枪口对准了近 9 万名收件人,总发布的邮件数达 792000,总计超过 3100 个地址的比特币被存入了黑客的 92 个比特币钱包。

朝鲜黑客也在悄悄转向

朝鲜黑客一直是个隐秘的存在。

曾有调查表明,早年被朝鲜黑客“照顾”的对象,包括孟加拉央行、韩国电视台、索尼影业等金融机构/公司,他们有高超的技术、有组织的行动,曾让数十个国家的 ATM 机发生吐钱故障,获取了大量“不义之财”。

随着比特币的崛起,加密货币本身的匿名性开始得到朝鲜黑客“青睐”。根据俄罗斯网络安全公司 Group-IB 公布的数据,从2016 年至今,朝鲜国家黑客组织已经攻破了 5 家加密货币交易所,并盗取了 5.8 亿美元的加密货币,占加密货币被盗总数的 64.7%。

金融机构与加密货币交易平台的防范不断加强,朝鲜黑客们又开始把目光,悄悄转向了安全意识薄弱的普通人。

“以前,黑客都是直接攻击交易所,”网络战研究组织 IssueMakersLab 的创始人 Simon Choi 表示,“但现在,他们开始直接攻击加密货币用户了。”

韩国网络安全公司 Cuvepia 的CEO Kwon Seok-chul 也公开披露,自去年 4 月份以来,他们发现了超 30 起盗窃案件出现了朝鲜黑客的踪迹,“当加密货币被黑客盗取后,受害人往往投诉无门,只能作罢。”他补充说,没有被发现的案例,数量可能超过 100。

据了解,朝鲜黑客通常会向受害者发送带有文本文件的电子邮件,一旦收件人打开文件,里面的恶意代码就会感染计算机,进而轻松控制了计算机。

“最近大部分受害者,都是相对富裕的韩国人,比如公司 CEO。”他透露说,原因在于这部分人群的身价更高,“本身就可以调动数十亿的加密货币。”

结语

阳光底下无新事,在不为人知的黑暗角落,利用比特币进行敲诈勒索的黑客仍然存在。

近日,CipherTrace 在发布的《2019年第一季加密货币反洗钱报告》中表示,今年第 1 季度因为黑客和欺诈,引起的加密货币损失高达 12 亿美元,几乎是去年全年损失 17 亿美元的 71%。

对普通人来说,只有加强自我安全意识,避免加密货币私钥等敏感信息公开化,才能更好地让自己免受黑客的“照顾”。

文 /31QU 林君

参考文章:

1、加密黑客一年盗取 50 万美元https://news.trijo.co/news/crypto-hacker-daniel-has-stolen-500000-in-a-year-this-is-how-he-takes-your-bitcoin/?lang=en

2、康奈尔大学教授揭露“Sextortion”https://www.cryptoglobe.com/latest/2018/07/blackmailing-bitcoin-scam-targets-porn-viewers-cornell-professor-suggests-its-bluff/

3、小心,朝鲜黑客盯上了你的比特币https://www.scmp.com/week-asia/geopolitics/article/2175525/watch-out-north-korean-hackers-are-coming-your-bitcoin

4、自身码农也中枪https://www.ccn.com/100000-bitcoin-loss-bitgo-engineer-sim-hijacked 查看全部

5 月 7 日,币安遭黑客攻击,7000 余枚比特币不翼而飞。

币安对外解释称,黑客是使用了网络钓鱼、病毒等攻击手段,获取了大量注册用户的 API 密钥、谷歌验证 2FA 码及其他信息,最终完成了提款操作。安全公司也分析称,此次事件很有可能因为内网遭到长期的 APT 渗透,是黑客长期谋划潜伏的结果。

5 月 26 日,易到用车发布公告称,其服务器遭到攻击,攻击者索要巨额的比特币相要挟,导致易到核心数据被加密,服务器宕机。

随着加密货币价值越来越显著,往日瞄准大户的黑客们,也开始把目光转向普通玩家,面对手法娴熟、老道的黑客,普通人毫无招架之力,只能眼睁睁地看着资产“消失”。

事实上,黑客的做法并不高明,有时仅依靠一张空白的 SIM 卡、一封危言耸听的邮件,就能轻而易举地盗走,或者骗走你“苦心积虑”存放的加密货币。

这种“强取豪夺”还有蔓延之势,近年来,此前一直对世界各大银行、加密货币交易所下手的朝鲜政府直属黑客组织——拉撒路(Lazarus Group),也开始把目标从大户转向个人,只为盗走这些人手中价格不菲的加密货币资产。

这场猫捉老鼠游戏,何时才会结束?

SIM 卡让窃取轻而易举

“他们毁掉了我的生活。”

一位来自旧金山的男子崩溃了,前一秒他刚把币打进自己的钱包,下一秒,地址里的币就瞬间归零。很快他发现了,在完全不知情的情况下,自己被带进入了一类名为“SIM Swap Scam”的骗局。

手机突然显示“没有服务”,往往预示着骗局的开启。

近日,一位化名丹尼尔的黑客,现身Trijo News,披露了自己是如何在短短 1 年内,轻松偷走价值 50 万美元加密货币的经历。“我只黑了大概 20 人,还不算特别活跃。”丹尼尔表示,他主要采用“更换 SIM 卡”的方式,最终盗走他人的加密货币。

一旦盯上某些“猎物”,他就会伪装成受害者,打电话给电信公司,告知运营商自己的手机号码出现了问题,并要求将信息转移到其控制的号码。

虽然电信公司设置了各种风控措施,但“总有各种办法可以说服运营商”,“比如,你在打电话的时候,可以假装自己在 Tele2(一家瑞典电信公司)工作,要求他们帮你转发一个号码就行。”丹尼尔表示。

实际上,丹尼尔们不是简单地截获手机号,他们的最终目标是秘钥,“很多人会把加密货币密钥保存在电子邮箱或联网的计算机上”,这种不严谨做法,给了黑客可乘之机。

一旦手机号被锁定,黑客就会去访问受害人的 Gmail 或 Outlook 帐户,输入地址并点击忘记密码,然后选择通过语音获取受害者手机号码的验证码(实际上这主要是为了帮助视障人士重置帐户密码),通过这种方式,轻松绕过了平台所谓的双因素身份验证(Two-factor authentication,简称 2FA)。

资深码农 Sean Coonce 被黑客采取类似方式盗走价值超 10 万美元的加密货币

他表示,“很多人没有对此给予足够的重视,这对我们来说是难得的机会。”而不算活跃的丹尼尔,凭借这种方式,一年就盗走了他人 50 万美元的加密货币。

事实上,利用 SIM 卡盗走他人的加密货币案例并不少见。

Robert Ross 搭建的名为“停止SIM卡犯罪”的网站

去年,一个 21 岁的年轻男子尼古拉斯·特鲁利亚(Nicholas Truglia)带领团队用类似的方式攻击了 40 余人,盗走了价值数千万美元的加密货币。

值得庆幸的是,该团队成员最终被抓获,受害者迈克尔·特尔平(Michael Terpin)通过向法院提起民事诉讼,还获得了巨额赔偿;另一位受害者罗伯特·罗斯(Robert Ross),则搭建了一个名为“停止SIM卡犯罪”的网站,以披露此类犯罪。

类似的事件并没有消停,就连资深码农也没有逃过一劫。

5 月 20 日,加密货币托管公司 BitGo 工程师主管 Sean Coonce 也被黑客用类似的方式,从自己的 Coinbase 账户盗走了价值超过 10 万美元的比特币,对此,Coonce 称这是他人生中““最昂贵的一课”。

你看色情片时,黑客在盯着你

食色性也,这是人类与生俱来的本能,但如果被黑客利用,也有可能生出恶来。

美剧《黑镜》第三季第 3 集里,男孩肯尼因为看儿童色情图片被黑客盯上,为不让这样的“丑事”被公诸于世,肯尼只能受其威胁,相继完成了送货、抢劫,甚至杀人的黑客指令。

“被威胁”抢劫银行的肯尼

剧中与肯尼一样遭遇的,还有拥有光鲜身份的执行总裁、出轨的大叔等人,都因为黑客掌握了他们的“黑料”,最终与男主一样,走上了不归路。

事实上,这样的事不仅存在于影视剧,现实生活同样上演着类似的剧情,而这一切,都始于一封电子邮件。

去年 7 月,康奈尔大学教授 Emin Gün Sirer 发推文称,自己朋友收到了一封邮件,内容称其看色情片的过程已被发现,必须支付赎金,才能避免视频曝光,最后还附上了自己的比特币地址。

对此, Emin Gün Sirer 推测,这封邮件被发送给了 haveibeenpwnd 列表的每个人,他警告道,“小心了,千万不要付钱,也不要妥协(Be careful out there, never pay, never negotiate.)。”

黑客在邮件里称,他们已经访问收件人的网络摄像头和敏感信息,有证据表明其在网上观看了色情内容,如果不支付赎金(为隐匿身份,通常需要支付加密货币),他们就会将信息发给收件人的亲朋好友。如果有的人和肯尼一样,屈服于黑客的威胁,很可能就把赎金打到对方留下的地址了。

事实上,这样的例子也不少见。

在教授的推文下方,有人透露自己收到了 2 封同样意思的邮件,“唯一的区别是需求金额与加密货币的地址”,第一封邮件向其索要 1200 美元,第二封邮件开价 2900 美元。

Emin Gün Sirer 推文下的黑客勒索经历

自这类称为“Sextortion”的加密骗局在 2017 年被曝光后,很快流行起来。

IBM 安全研究人员表示,仅一个月内,数百封用英语、法语、日语和阿拉伯语等语言撰写的电子邮件被发送了出去,内容均是“如果不按要求将比特币发送到指定地址,视频就会发给你的朋友和同事。”

黑客借此缘由,敲诈勒索的情况泛滥成灾。

网络安全公司 Digital Shadows 曾公布过一份数据,据不完全统计,自去年 7 月以来,sextortionists 们利用该骗局大赚了约332000美元,这些黑客将诈骗的枪口对准了近 9 万名收件人,总发布的邮件数达 792000,总计超过 3100 个地址的比特币被存入了黑客的 92 个比特币钱包。

朝鲜黑客也在悄悄转向

朝鲜黑客一直是个隐秘的存在。

曾有调查表明,早年被朝鲜黑客“照顾”的对象,包括孟加拉央行、韩国电视台、索尼影业等金融机构/公司,他们有高超的技术、有组织的行动,曾让数十个国家的 ATM 机发生吐钱故障,获取了大量“不义之财”。

随着比特币的崛起,加密货币本身的匿名性开始得到朝鲜黑客“青睐”。根据俄罗斯网络安全公司 Group-IB 公布的数据,从2016 年至今,朝鲜国家黑客组织已经攻破了 5 家加密货币交易所,并盗取了 5.8 亿美元的加密货币,占加密货币被盗总数的 64.7%。

金融机构与加密货币交易平台的防范不断加强,朝鲜黑客们又开始把目光,悄悄转向了安全意识薄弱的普通人。

“以前,黑客都是直接攻击交易所,”网络战研究组织 IssueMakersLab 的创始人 Simon Choi 表示,“但现在,他们开始直接攻击加密货币用户了。”

韩国网络安全公司 Cuvepia 的CEO Kwon Seok-chul 也公开披露,自去年 4 月份以来,他们发现了超 30 起盗窃案件出现了朝鲜黑客的踪迹,“当加密货币被黑客盗取后,受害人往往投诉无门,只能作罢。”他补充说,没有被发现的案例,数量可能超过 100。

据了解,朝鲜黑客通常会向受害者发送带有文本文件的电子邮件,一旦收件人打开文件,里面的恶意代码就会感染计算机,进而轻松控制了计算机。

“最近大部分受害者,都是相对富裕的韩国人,比如公司 CEO。”他透露说,原因在于这部分人群的身价更高,“本身就可以调动数十亿的加密货币。”

结语

阳光底下无新事,在不为人知的黑暗角落,利用比特币进行敲诈勒索的黑客仍然存在。

近日,CipherTrace 在发布的《2019年第一季加密货币反洗钱报告》中表示,今年第 1 季度因为黑客和欺诈,引起的加密货币损失高达 12 亿美元,几乎是去年全年损失 17 亿美元的 71%。

对普通人来说,只有加强自我安全意识,避免加密货币私钥等敏感信息公开化,才能更好地让自己免受黑客的“照顾”。

文 /31QU 林君

参考文章:

1、加密黑客一年盗取 50 万美元https://news.trijo.co/news/crypto-hacker-daniel-has-stolen-500000-in-a-year-this-is-how-he-takes-your-bitcoin/?lang=en

2、康奈尔大学教授揭露“Sextortion”https://www.cryptoglobe.com/latest/2018/07/blackmailing-bitcoin-scam-targets-porn-viewers-cornell-professor-suggests-its-bluff/

3、小心,朝鲜黑客盯上了你的比特币https://www.scmp.com/week-asia/geopolitics/article/2175525/watch-out-north-korean-hackers-are-coming-your-bitcoin

4、自身码农也中枪https://www.ccn.com/100000-bitcoin-loss-bitgo-engineer-sim-hijacked

赵长鹏:本月初币安所遭遇的安全事件,让我们因祸得福

观点 • leeks 发表了文章 • 2019-05-20 10:22

本文作者:币安CEO赵长鹏“CZ”

我对过去两周的一个回顾: 过去两周,我们获取了一些经验教训,一方面顶住了各种压力,另一方面对币安的未来也因此更为清晰,所谓“吃一堑长一智”。

发生了什么?

一个黑客组织控制了多个用户的帐户,巧妙地绕过我们的前置提币风控体系进行大额提币。提币后,我们后置风控系统立即发现了这笔交易,并暂停所有后续提币请求。 虽然事后看非常清楚,但在那一刻,我们并不完全确定发生了什么,这是用户的正常操作、系统故障、抑或是黑客行为?由于当时仍在评估情况,我们决定谨慎行事。我发布了一条推文说提币服务进入临时维护状态。与此同时,我们的团队继续调查发生的事情。在确认这是黑客行为之后,更多问题随之而来: 1、黑客提出了多少币? 2、在此之前,是否有其它未被发现的提币记录? 3、除了本次事件涉及到的账户,黑客还有多少个其它帐户? 4、还涉及哪些其它风险? 5、黑客是如何准确地了解我们的风控管理规则的? 是否有内鬼? 6、我们需要做些什么才能重新开放提现?

当团队正在调查上述内容时,还有其它问题需要回答: 1、 我们该如何沟通? 2、社区的反应会是什么? 3、 我们会遭受多大的声誉损害?

艰难时刻,我们总是回到我们的第一原则:保护用户,高度透明。

沟通

事件发生后,我们决定在所有渠道发布此次安全事件的通知。当时我们已经相对确定只有一笔受影响的交易转账。其它的钱包都是安全的,但同时也担心黑客可能仍然控制着其它帐户,我们并不完全确认是哪些账户。开放提币仍然存在风险,我们需要对系统进行一些重大调整和升级,才能重新开启提币。 在安全信息更新公告中,我们表明预计将暂停一周的提币服务。

从技术角度,你很难准确预估多长时间才能完成这些任务, 它们与可预测的重复性工作是完全不同的。 但用户和社区需要一个时间,一旦对外公告,它就成了我们团队目标交付工作的截止日期。 我不知道社区将对一周提币服务的暂停作何反应,但幸运的是,保持透明让我们获得了社区的极力支持,感谢每一位支持我们的用户!

经验总结:在危机期间,持续透明的沟通是关键。

你问我答

我们早有计划在Twitter上做一场公开的“你问我答”活动,时间安排在本次事件发生几小时之后。我认为我应该保留这个活动,因为很多人会有问题,结果证明这个决定是正确的。

这场在线问答让社区更清晰地了解事件的原委,社区情绪开始稳定,大家对我直播的分析非常透彻,包括肢体语言分析,我认为这是一件非常好的事情,因为它真实地展示了社区如何以蜂巢思维从多个维度还原一件事。让我感到很欣慰的是,社区对我的肢体语言分析结果非常正面。

经验总结:在危机期间,进行实时视频直播沟通。 你的用户不仅仅应该知道发生了什么,而且应该知道你如何做和如何处理,包括允许他们判断你的精神状态。

意外事件

在早上11点的“你问我答”之前,我整晚都没睡觉,真的感觉有点累! 所以我在沙发上睡了15分钟。 醒来后,我的团队告诉我,一位比特币核心开发者提出了一个有趣的建议。 我读了几秒钟,它涉及一个叫做“reorg(重组)”的东西。 虽然我知道技术上可以在51%的攻击情况下进行回滚,但在此之前我并不知道有一种重组形式是,在更改一笔交易记录的同时还能保持其它所有交易记录不变,并借此极大激励矿工。 这个讨论当时在Twitter上已经很热了,所以我把这个内容当作一个建议在“你问我答”中提及到了。 我没想到讨论这件事的可能性是一个禁忌话题,我个人因为讨论这个话题成为大家热议的对象,也在处理安全事件的同时承受了额外的压力。每个人都在谈论“重组”和我,我意识到虽然我不会去“重组”,但是讨论这件事情可能是一个冒犯。

精神状态

我不否认, 我的第一反应是 “F ***!”,第二和第三反应也是一样。 过了一会儿,我才开始接受这个现实,“好吧,我们现在该做什么? 很多人都在等着我,等我的指示,等着从我这里获取信息,还有人等着从我这里获得定心丸。好多事情要做,那就去做吧。”

等我与团队确认的时候,他们已经领先了我几步:实施了额外的安全措施,进一步巩固了我们的系统,并在讨论所有可行方案。 整个团队都在线。 我以前见过这种模式,它被称为“战争模式”。 幸运的是,我们的团队已经习惯了高压战争环境,我们的战斗欲望比以往任何时候都强烈。 他们中的一些人甚至拍了拍我的肩膀,对即将进行“你问我答”直播的我给予鼓励。 “老板,加油!” 他们在给我打气,我知道这是一个好兆头。

资金

在10秒的“F ***,F ***,F ***”状态后,我在脑中做了几个快速的计算。 7000 BTC,还好,我知道我们的比特币资产不止于此。我们持有的比特币完全够。然后第二个计算,让我更加安定,这笔数量与我们大约一年前季度销毁的数量差不多。

此外,这并不是币安第一次全额垫付所有损失资金。早在2017年9月,中国政府发布了一封禁止ICO并“建议”项目方归还投资者资金的通知。此消息一出,虽然BNB价格坚挺,约为ICO的6倍,很多代币价格低于其ICO价格,这些项目方无力全额返还资金给用户。考虑到我们的确帮助许多项目方在币安平台上融资,而这些项目受到了此次政策的影响,我们决定做点什么。我们做了一个快速计算:如果我们帮助项目方清退,我们将花费大约600万美元。虽然我们两个月前筹集了1500万美元,但当时已经花了一大笔,几乎没有现金流支撑。无论如何我们还是决定这么做。当团队给我打电话时,我正在地铁里,我们在不到5分钟的时间里就做出了这个决定。这超过了我们现金的35%。这一决定最终为我们带来了许多来自中国和世界各地的用户,并推动了我们的增长。相比之下,这次的4000万美元只是我们现金储备的一小部分,而且我们还有#SAFU基金,所以币安可以完全承担这笔损失。

因此,我们在公告中宣布我们将承担全部损失。

经验总结:先做正确的事情,钱以后可以赚。

获得支持

我们得到了来自社区的极大支持,有捍卫我们的人,帮助我们在社区、Twitter、电报群和Facebook上回答问题的人, 也有在多个社区全力以赴,协助用户解决问题的币安天使(我们的志愿者)。正是这些人的付出,帮助我们让用户放心、安心。 感谢,感谢,真心地感谢!

许多合作伙伴都主动来帮忙。分析团队帮助我们跟踪被盗资产,例如:Peck Shield,Whale Alert等。其它交易平台和钱包服务商们阻断与黑客地址相关的任何充值。其中一些可能被某些人视为我们的“竞争对手”,但是在需要的时候,整个社区团结一致,我对整个社区共同协作的情景感到印象深刻。

我们还收到了来自世界各地执法机构的大力帮助。 这是币安帮助他们解决问题,与他们紧密合作带来的良性结果。现在,他们反过来向我们提供帮助。

经验总结:保持高度透明更容易获得他人的帮助。

销售人员

我收到了40多个安全专家/顾问/公司向我们提供帮助的信息。有部分人很明确是想提供帮助,也有很多只是想出售他们的服务。不管怎样非常感谢他们提供帮助的意愿,但实际上时机有点不太对。 对我来说,在系统部分停机的那一周,安排40个电话是不恰当的。有些人甚至建议我们,让他们完全访问我们的服务器,这样他们就能帮助我们进行取证,我们婉言谢绝了。 继续...

一周堪比一个季度

我们的团队日夜推进。 在我们聚集的临时“办公室”,我们放置了一些临时的行军床。 在此不做赘述,因为我不能透露我们的安全措施。 但为了让系统在一周内重新上线,所有的团队在一周内完成了超过一个季度的工作。

因祸得福

我们保持与各个团队的沟通,正如社区成员Gautam Chhugani分析的一样,从长远来看,这一事件对我们来说可能是一件好事。追求安全永无止境。在安全方面总是有更多的事情要做,我们在上周已经实施了很多措施,并将在未来持续增加更多安全措施。 鉴于此事,币安实际上变得比以前更加安全,不仅是在本次受影响的方面,而是就交易平台整体而言。

经验总结

在危机期间,我们始终与社区保持持续沟通和高度透明。 我们认为这是一个强有力的因素,有助于我们从社区获得支持。 一个明显的衡量标准是BNB的价格:它在安全事件发生初期略有下降,但是下降幅度并不像人们预期的那么大,甚至在我们恢复提现之前,它已经强势回归并再次创下美元历史新高价。

我们希望这会成为行业在顺境和逆境中与用户沟通的新基准。 我们希望这会让我们的行业变得更健康,更强大。

非常感谢!

来源:https://www.binance.com/en/blog/336904059293999104/Security-Incident-Recap 查看全部

本文作者:币安CEO赵长鹏“CZ”

我对过去两周的一个回顾: 过去两周,我们获取了一些经验教训,一方面顶住了各种压力,另一方面对币安的未来也因此更为清晰,所谓“吃一堑长一智”。

发生了什么?

一个黑客组织控制了多个用户的帐户,巧妙地绕过我们的前置提币风控体系进行大额提币。提币后,我们后置风控系统立即发现了这笔交易,并暂停所有后续提币请求。 虽然事后看非常清楚,但在那一刻,我们并不完全确定发生了什么,这是用户的正常操作、系统故障、抑或是黑客行为?由于当时仍在评估情况,我们决定谨慎行事。我发布了一条推文说提币服务进入临时维护状态。与此同时,我们的团队继续调查发生的事情。在确认这是黑客行为之后,更多问题随之而来: 1、黑客提出了多少币? 2、在此之前,是否有其它未被发现的提币记录? 3、除了本次事件涉及到的账户,黑客还有多少个其它帐户? 4、还涉及哪些其它风险? 5、黑客是如何准确地了解我们的风控管理规则的? 是否有内鬼? 6、我们需要做些什么才能重新开放提现?

当团队正在调查上述内容时,还有其它问题需要回答: 1、 我们该如何沟通? 2、社区的反应会是什么? 3、 我们会遭受多大的声誉损害?

艰难时刻,我们总是回到我们的第一原则:保护用户,高度透明。

沟通

事件发生后,我们决定在所有渠道发布此次安全事件的通知。当时我们已经相对确定只有一笔受影响的交易转账。其它的钱包都是安全的,但同时也担心黑客可能仍然控制着其它帐户,我们并不完全确认是哪些账户。开放提币仍然存在风险,我们需要对系统进行一些重大调整和升级,才能重新开启提币。 在安全信息更新公告中,我们表明预计将暂停一周的提币服务。

从技术角度,你很难准确预估多长时间才能完成这些任务, 它们与可预测的重复性工作是完全不同的。 但用户和社区需要一个时间,一旦对外公告,它就成了我们团队目标交付工作的截止日期。 我不知道社区将对一周提币服务的暂停作何反应,但幸运的是,保持透明让我们获得了社区的极力支持,感谢每一位支持我们的用户!

经验总结:在危机期间,持续透明的沟通是关键。

你问我答

我们早有计划在Twitter上做一场公开的“你问我答”活动,时间安排在本次事件发生几小时之后。我认为我应该保留这个活动,因为很多人会有问题,结果证明这个决定是正确的。

这场在线问答让社区更清晰地了解事件的原委,社区情绪开始稳定,大家对我直播的分析非常透彻,包括肢体语言分析,我认为这是一件非常好的事情,因为它真实地展示了社区如何以蜂巢思维从多个维度还原一件事。让我感到很欣慰的是,社区对我的肢体语言分析结果非常正面。

经验总结:在危机期间,进行实时视频直播沟通。 你的用户不仅仅应该知道发生了什么,而且应该知道你如何做和如何处理,包括允许他们判断你的精神状态。

意外事件

在早上11点的“你问我答”之前,我整晚都没睡觉,真的感觉有点累! 所以我在沙发上睡了15分钟。 醒来后,我的团队告诉我,一位比特币核心开发者提出了一个有趣的建议。 我读了几秒钟,它涉及一个叫做“reorg(重组)”的东西。 虽然我知道技术上可以在51%的攻击情况下进行回滚,但在此之前我并不知道有一种重组形式是,在更改一笔交易记录的同时还能保持其它所有交易记录不变,并借此极大激励矿工。 这个讨论当时在Twitter上已经很热了,所以我把这个内容当作一个建议在“你问我答”中提及到了。 我没想到讨论这件事的可能性是一个禁忌话题,我个人因为讨论这个话题成为大家热议的对象,也在处理安全事件的同时承受了额外的压力。每个人都在谈论“重组”和我,我意识到虽然我不会去“重组”,但是讨论这件事情可能是一个冒犯。

精神状态

我不否认, 我的第一反应是 “F ***!”,第二和第三反应也是一样。 过了一会儿,我才开始接受这个现实,“好吧,我们现在该做什么? 很多人都在等着我,等我的指示,等着从我这里获取信息,还有人等着从我这里获得定心丸。好多事情要做,那就去做吧。”

等我与团队确认的时候,他们已经领先了我几步:实施了额外的安全措施,进一步巩固了我们的系统,并在讨论所有可行方案。 整个团队都在线。 我以前见过这种模式,它被称为“战争模式”。 幸运的是,我们的团队已经习惯了高压战争环境,我们的战斗欲望比以往任何时候都强烈。 他们中的一些人甚至拍了拍我的肩膀,对即将进行“你问我答”直播的我给予鼓励。 “老板,加油!” 他们在给我打气,我知道这是一个好兆头。

资金

在10秒的“F ***,F ***,F ***”状态后,我在脑中做了几个快速的计算。 7000 BTC,还好,我知道我们的比特币资产不止于此。我们持有的比特币完全够。然后第二个计算,让我更加安定,这笔数量与我们大约一年前季度销毁的数量差不多。

此外,这并不是币安第一次全额垫付所有损失资金。早在2017年9月,中国政府发布了一封禁止ICO并“建议”项目方归还投资者资金的通知。此消息一出,虽然BNB价格坚挺,约为ICO的6倍,很多代币价格低于其ICO价格,这些项目方无力全额返还资金给用户。考虑到我们的确帮助许多项目方在币安平台上融资,而这些项目受到了此次政策的影响,我们决定做点什么。我们做了一个快速计算:如果我们帮助项目方清退,我们将花费大约600万美元。虽然我们两个月前筹集了1500万美元,但当时已经花了一大笔,几乎没有现金流支撑。无论如何我们还是决定这么做。当团队给我打电话时,我正在地铁里,我们在不到5分钟的时间里就做出了这个决定。这超过了我们现金的35%。这一决定最终为我们带来了许多来自中国和世界各地的用户,并推动了我们的增长。相比之下,这次的4000万美元只是我们现金储备的一小部分,而且我们还有#SAFU基金,所以币安可以完全承担这笔损失。

因此,我们在公告中宣布我们将承担全部损失。

经验总结:先做正确的事情,钱以后可以赚。

获得支持

我们得到了来自社区的极大支持,有捍卫我们的人,帮助我们在社区、Twitter、电报群和Facebook上回答问题的人, 也有在多个社区全力以赴,协助用户解决问题的币安天使(我们的志愿者)。正是这些人的付出,帮助我们让用户放心、安心。 感谢,感谢,真心地感谢!

许多合作伙伴都主动来帮忙。分析团队帮助我们跟踪被盗资产,例如:Peck Shield,Whale Alert等。其它交易平台和钱包服务商们阻断与黑客地址相关的任何充值。其中一些可能被某些人视为我们的“竞争对手”,但是在需要的时候,整个社区团结一致,我对整个社区共同协作的情景感到印象深刻。

我们还收到了来自世界各地执法机构的大力帮助。 这是币安帮助他们解决问题,与他们紧密合作带来的良性结果。现在,他们反过来向我们提供帮助。

经验总结:保持高度透明更容易获得他人的帮助。

销售人员

我收到了40多个安全专家/顾问/公司向我们提供帮助的信息。有部分人很明确是想提供帮助,也有很多只是想出售他们的服务。不管怎样非常感谢他们提供帮助的意愿,但实际上时机有点不太对。 对我来说,在系统部分停机的那一周,安排40个电话是不恰当的。有些人甚至建议我们,让他们完全访问我们的服务器,这样他们就能帮助我们进行取证,我们婉言谢绝了。 继续...

一周堪比一个季度

我们的团队日夜推进。 在我们聚集的临时“办公室”,我们放置了一些临时的行军床。 在此不做赘述,因为我不能透露我们的安全措施。 但为了让系统在一周内重新上线,所有的团队在一周内完成了超过一个季度的工作。

因祸得福

我们保持与各个团队的沟通,正如社区成员Gautam Chhugani分析的一样,从长远来看,这一事件对我们来说可能是一件好事。追求安全永无止境。在安全方面总是有更多的事情要做,我们在上周已经实施了很多措施,并将在未来持续增加更多安全措施。 鉴于此事,币安实际上变得比以前更加安全,不仅是在本次受影响的方面,而是就交易平台整体而言。

经验总结

在危机期间,我们始终与社区保持持续沟通和高度透明。 我们认为这是一个强有力的因素,有助于我们从社区获得支持。 一个明显的衡量标准是BNB的价格:它在安全事件发生初期略有下降,但是下降幅度并不像人们预期的那么大,甚至在我们恢复提现之前,它已经强势回归并再次创下美元历史新高价。

我们希望这会成为行业在顺境和逆境中与用户沟通的新基准。 我们希望这会让我们的行业变得更健康,更强大。

非常感谢!

来源:https://www.binance.com/en/blog/336904059293999104/Security-Incident-Recap

DEX 很热,DEX 也有漏洞,一文说透「抢先交易」恶疾

攻略 • chainnews 发表了文章 • 2019-05-09 10:39

币安被盗 7000 枚比特币让中心化交易所的风险再次暴露无疑,大家又把目光放在了去中心化交易所(DEX)身上。去中心化交易所不替用户保管资产和私钥,从理论上更加安全。但是,不代表没有问题。

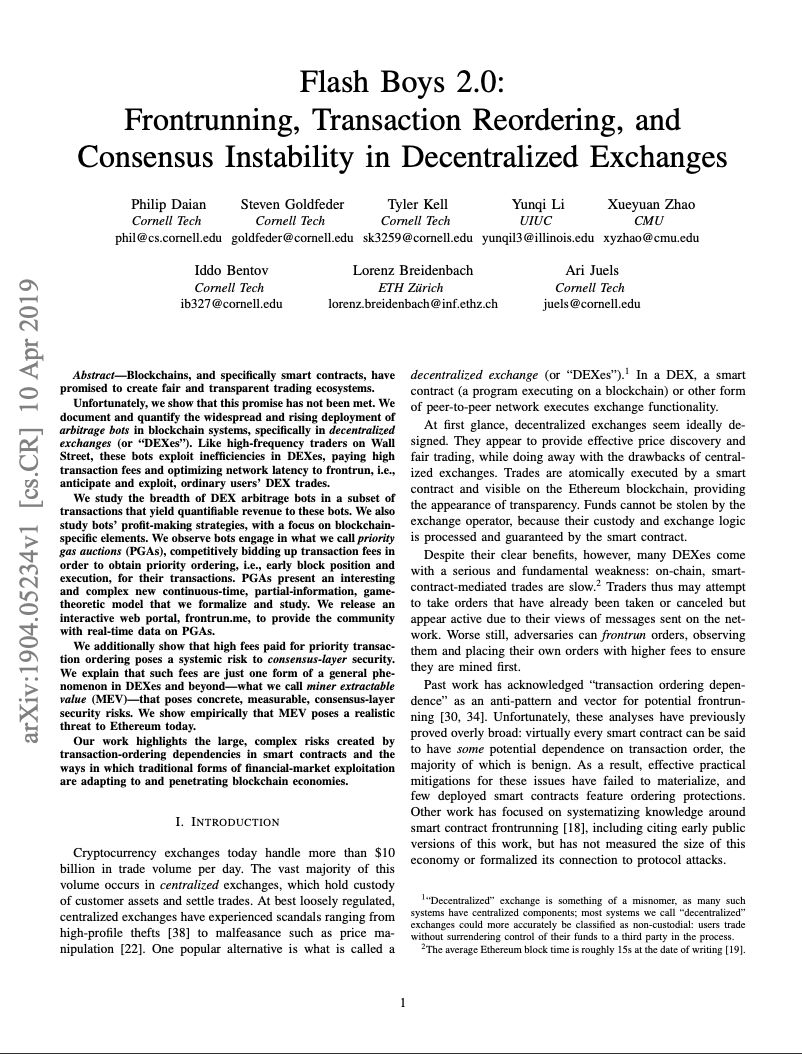

著名的智能合约开发者、美国康奈尔大学博士生 Philip Daian 最近发表了一篇论文,指出去中心化交易所上的套利机器人可以像传统交易市场上的高频交易者一样,通过抬高交易 gas 费的方式获得优先的区块位置和订单的优先执行,通过类似传统交易市场上「抢先交易」的操作,获得套利收益。作为人类,和这些套利机器人进行对手交易时会处于劣势。

这个研究结果,引起了彭博社等主流商业媒体的关注和报道,也引发了市场对去中心化交易所的担忧。

什么是抢先交易

所谓「抢先交易」,指的是提前掌握会改变交易价格的重要信息,抢在市场之前进行交易获利。

最简单的例子,如果一个交易员先于公开市场获得一个消息:一个机构将在下一秒大量买入 BTC,那么,在这一秒之内,交易员可以先买入 BTC,等到机构下单大量买入的时候,市场上的 BTC 有可能因为买单数量较大而上涨,该交易员就可以在这个时候以较高的价格卖出 BTC 给机构。

成功的抢先交易有可能带来非常大的回报,且风险较低,因为在进行交易之前,交易员已经能够确定未来的一个时间点会有一个交易对手出现,可以从交易中获得确定的利润。

这种操作视不同情况下,有可能是合法的,也有可能是非法的,区别在于信息是否公开。如果信息公开,交易员可以合法地通过更快的速度抢在前面进行交易,即合法套利。反过来,如果信息是不公开的,交易员通过职务便利得到信息,那么在交易的那一刻就违法了。

用一个简单的类比来进一步解释:每一次交易都是一个跑道,每个交易员都是在起点准备的运动员,市场信息的就是裁判员,第一个冲到终点线的运动员会获得利润。那么合法的抢先交易是裁判开枪,所有运动员同时听到枪声,一起开跑,最快的运动员因为自身实力最先冲线。非法的抢先交易是裁判给 3 号运动员暗中做了一个手势,手势是提前计划好的,这个时候 3 号运动员就开跑了,因为其他运动员不知道这个暗号,所以在 3 号运动员之后冲线。

传统金融市场中交易所中的抢先交易

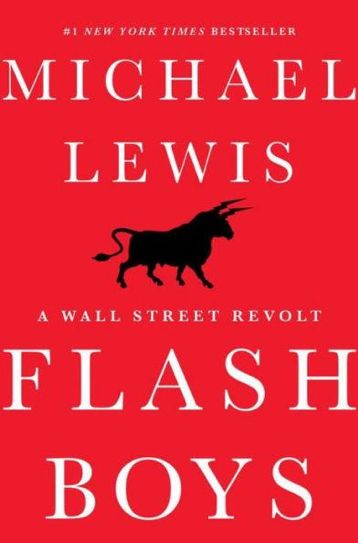

抢先交易被推到大众视野之中,最大的一个原因是财经作家迈克尔·刘易斯的一本叫做《快闪大对决:一场华尔街起义》(Flash Boys: A Wall Street Revolt) 的书。这本书中,刘易斯详细的描写了高频交易中用到的抢先交易策略。

值得一提的是,书中描写的高频抢先交易,并不违法。原因就是,高频交易员,是通过自己的软件和硬件设备,通过更快的速度获取公开信息,更快的作出判断,更快的下单,抢在其他「运动员」前面作出交易,合法获利。

这种做法虽然合法,但是并不符合「道德」。原因也很简单,在完全没有监管的情况下,高频交易者通过自己的资金实力,可以买到距离交易所更近的服务器,可以铺设更快的电缆,可以雇佣更高级的程序员来写出更快的软件,这一些都为了抢在普通交易者之前对公开信息进行交易。在整个过程中,高频交易者并没有通过市场信息进行经济学上的分析,他们只是把交易这个过程高效的工程化,在这个零和游戏里面占了上风。这种做法简直是剪羊毛的极致,没有给整个市场带来任何好处,结果只是让普通交易者的成本不断上升。

中心化加密货币交易所中的抢先交易

中心化加密货币交易所中的抢先交易更像是传统金融市场。在此我们不专门展开讨论。因为大部分中心化交易所缺乏监管,抢先交易完全可以看作内幕交易,因为种种原因提前获得内幕消息的玩家变成了最大获利方。

如果换种角度看,甚至可以把交易所跑路看作抢先交易,因为这是典型的运营团队在用户之前得到信息作出判断,套现走人。

去中心化加密货币交易所中的抢先交易

去中心化交易所的抢先交易比较复杂,市场上一直存在讨论。

正因为中心化交易所的信息不透明,我们才开始慢慢探索去中心化交易所之路。最简单的想法是去中心化交易所可以把交易信息放到链上,所有人可见,打破信息的不透明。同时,用户掌握自己的钱包私钥,真正的控制自己的资金。买卖方之间的交易撮合可以通过智能合约自动进行,去除中间商,省掉手续费。

这一切看上去美好,但是由于智能合约链上交易的技术特性,抢先交易已经在去中心化交易所中横行。

去中心化抢先交易的逻辑简单粗暴,由于合约的执行顺序不完全按照时间顺序,而是交易手续费越高,优先级越高,所以运动员可以通过支付更高的手续费,给自己穿上加速飞鞋,让自己最先到达终点,出块过程提前完成更高手续费的交易,完成套利。

美国康奈尔大学的 Philip Daian、Steven Goldfeder、Tyler Kell 等研究人员最近发表了一篇论文,他们发现去中心化交易所上套利机器人可以像传统交易市场上的高频交易者一样,利用去中心化交易所部分弱点,获得套利收益。论文指出,这些套利机器人通过抬高交易 gas 费的方式获得优先的区块位置和订单的优先执行,通过抢先交易,让普通交易者在与机器人进行对手交易时处于劣势。

Flashboys 2 研究去中心化交易所套利细节

Philip Daian 等人的研究论文以「Flash Boys 2.0」为标题,这显然是向迈克尔·刘易斯的经典图书「快闪大对决(Flash Boys)」致敬。

Philip Daian 目前还是康奈尔大学计算机系的博士在读生,但是在分布式系统和密码学领域却已经显露头角。2017 年,他在 Elaine Shi 的指导下,发表了「Snow white: Provably secure proofs of stake」的论文,并且在智能合约安全等方面颇有建树。

康奈尔大学的这个研究团队用了 18 个月的时间追踪了 6 个不具名的去中心交易所,发现了这些去中心交易所存在的「抢先交易」的问题。

为了更容易理解 Philip Daian 团队的发现,我们先罗列出来去中心化交易所的特性:

交易过程是一个离散的出块过程,每个块的容量有限制;

多个交易所在链上并行,价格差异在出块过程中就已经发生;

多个交易可以放在同一个原子交换合约内进行,这可以被认为是瞬间执行,跨交易所执行;

根据交易的复杂程度,越复杂的交易(一个智能合约内的操作越多),收取的手续费越高,所以需要对交易复杂度进行优化;

交易出块通过协议扩散到整个网络,但是由于每个参与者在网络里的位置不同,接收到信息的时间有先后之分;

交易顺序尤其重要,并且交易顺序由手续费决定,手续费通过竞拍决定,矿工优先处理更高的手续费交易,这是去中心化交易所抢先交易的核心规则;

未来的交易可以在一定程度上被模拟出来,玩家可以根据模拟结果进行预判;

一些交易可能因为没有赢得手续费竞拍而没被执行,但是交易者仍需要支付一定比例的手续费,这个费用算是尝试执行合约的费用,矿工收取;

交易是否通过需要等待出块确认,并不是瞬间确认。

根据这几个特性,聪明的玩家可以发现一个搬砖套利抹平价差的过程:

由于 (1)和(2)当玩家发现交易所之间存在的价差之后,可以通过同(3)一个原子交换合约,进行交易,抹平价差进行套利。这是类似与搬砖套利的一种方法,和传统的跨中心化交易所的搬砖套利不同,原子交换可以确认买入和卖出交易同时执行,不需要考虑其中一个交易所交易未能执行的风险。在交易执行过程中,需要考虑到(4)尽量优化交易逻辑降低手续费;

但是如果其他玩家也发现了价差,那么通过(5),不同玩家获得信息的速度不同,假设头部几名玩家获得了信息并发动交易。由于(6)玩家希望能尽量快速的通过自己的交易,如果能快速通过自己的交易,玩家便获得了抢先交易的权利,获胜的玩家可以通过(7)对未来的交易网络形态进行预测,准备参与未来的交易;

未被执行的交易,因为(8)也会带来一定量的交易损失;

最后由于(9),整个网络的在出块和同步过程中,又会出现价差,循环回到(A),重新发生搬砖套利空间。

Philip Daian 和研究团队根据观察,推断出以下的结论:

通过观察原子交易合约,估算出此类套利至今有6百万美元的收益;

套利市场强者通吃,最强的套利机器人长期获取市场内大部分的利润;

作者们发行了自己的一种叫做 GasToken 的通证,可以通过这个新的通证进行 Gas 费用的套利,玩家可以通过这个通证降低自己在竞拍过程中的手续费价格;

人为交易过程中的输入错误,存在一定程度上的套利空间,一些机器人专门通过抢夺人为错误订单获得不道德的超额利润,由于去中心化交易所没有监管,这些交易不能被回滚;

整个去中心化交易系统的设计,由于手续费竞拍,使得矿工成为最大的受益者。目前,很多新的DEX正在尝试新的设计,解决手续费竞拍带来的问题。

文章最后,通过模拟,该论文还分析出了两个很重要的区块链协议层安全漏洞风险。不过,由于该文只讨论套利逻辑,这里暂不阐述。

如何解决抢先交易这个问题?

事实上,导致竞价的并不只是套利机器人,这种恶性竞价甚至会发生在几个正常的用户之间。由于区块链的流量有限,当很多人试图进行交易时,自然会慢慢抬高手续费,就像每当牛市的时候流量上升,链上交易的手续费就会疯涨。

这似乎是目前完全的去中心化链上交易所不可避免的一个缺点。

可以看到,去中心化交易所的一个套利核心机制是交易顺序的竞价过程,一些团队已经开始解决这个竞价机制带来的问题。他们的做法是把交易撮合这个过程放到链下进行,这样交易顺序通过时间决定,可以有效的解决(6)竞价问题。同时,由于交易撮合在线下进行,交易可以连续的一直进行,这样可以解决(9)(1)(2),让价差尽量减小,降低不平等的套利机会。

这种做法更像是在完全的中心化交易所和完全的去中心化交易所之间取一个折中,给用户更多选择。

关于具体的一些去中心化交易所如何解决抢先交易的问题,去中心化交易所协议 Hydro 社区最近撰写过一篇文章进行了很好的总结,可以参考这篇文章:《彭博社也搞错了,在交易所「套利」是这么回事儿》。

传统交易市场中,也在探索解决抢先交易的问题。在《快闪大对决:一场华尔街起义》书中的一个角色 Brad Katsuyama,就在近几年成立了名为 Investors Exhange 的全新股票交易所,这个交易所的核心设计是通过全新的规则,保证信息能够在同一段时间内达到用户手中,从而阻止大户通过工程速度抢先交易。

值得一提的是,币安似乎也想通过同样的系统设计,来对抗对散户不公平的抢先交易(详情在官方文档 https://docs.binance.org/anti-frontrun.html)。

就像社区对去中心化治理的探索,我们似乎慢慢意识到,简单的做到去中心化中的信息透明和权利公平分配,并不能解决所有的问题。很有可能,我们还是需要一套去中心化的监管机制,让用户可以通过管理机制来保护自己的利益。当然,这如何与「去中心化」的加密世界理念结合起来,还是一条漫长的探索道路。

撰文:江明睿,就职于密码货币对冲基金 BitCapital 查看全部

币安这样的中心化交易所的安全漏洞点燃了大家对去中心化交易所(DEX)的信心。但是小心,人类不是去中心化交易所上机器人的对手,「抢先交易」已经成为去中心化交易所最大的恶疾。

币安被盗 7000 枚比特币让中心化交易所的风险再次暴露无疑,大家又把目光放在了去中心化交易所(DEX)身上。去中心化交易所不替用户保管资产和私钥,从理论上更加安全。但是,不代表没有问题。

著名的智能合约开发者、美国康奈尔大学博士生 Philip Daian 最近发表了一篇论文,指出去中心化交易所上的套利机器人可以像传统交易市场上的高频交易者一样,通过抬高交易 gas 费的方式获得优先的区块位置和订单的优先执行,通过类似传统交易市场上「抢先交易」的操作,获得套利收益。作为人类,和这些套利机器人进行对手交易时会处于劣势。

这个研究结果,引起了彭博社等主流商业媒体的关注和报道,也引发了市场对去中心化交易所的担忧。

什么是抢先交易

所谓「抢先交易」,指的是提前掌握会改变交易价格的重要信息,抢在市场之前进行交易获利。

最简单的例子,如果一个交易员先于公开市场获得一个消息:一个机构将在下一秒大量买入 BTC,那么,在这一秒之内,交易员可以先买入 BTC,等到机构下单大量买入的时候,市场上的 BTC 有可能因为买单数量较大而上涨,该交易员就可以在这个时候以较高的价格卖出 BTC 给机构。

成功的抢先交易有可能带来非常大的回报,且风险较低,因为在进行交易之前,交易员已经能够确定未来的一个时间点会有一个交易对手出现,可以从交易中获得确定的利润。

这种操作视不同情况下,有可能是合法的,也有可能是非法的,区别在于信息是否公开。如果信息公开,交易员可以合法地通过更快的速度抢在前面进行交易,即合法套利。反过来,如果信息是不公开的,交易员通过职务便利得到信息,那么在交易的那一刻就违法了。

用一个简单的类比来进一步解释:每一次交易都是一个跑道,每个交易员都是在起点准备的运动员,市场信息的就是裁判员,第一个冲到终点线的运动员会获得利润。那么合法的抢先交易是裁判开枪,所有运动员同时听到枪声,一起开跑,最快的运动员因为自身实力最先冲线。非法的抢先交易是裁判给 3 号运动员暗中做了一个手势,手势是提前计划好的,这个时候 3 号运动员就开跑了,因为其他运动员不知道这个暗号,所以在 3 号运动员之后冲线。

传统金融市场中交易所中的抢先交易

抢先交易被推到大众视野之中,最大的一个原因是财经作家迈克尔·刘易斯的一本叫做《快闪大对决:一场华尔街起义》(Flash Boys: A Wall Street Revolt) 的书。这本书中,刘易斯详细的描写了高频交易中用到的抢先交易策略。

值得一提的是,书中描写的高频抢先交易,并不违法。原因就是,高频交易员,是通过自己的软件和硬件设备,通过更快的速度获取公开信息,更快的作出判断,更快的下单,抢在其他「运动员」前面作出交易,合法获利。

这种做法虽然合法,但是并不符合「道德」。原因也很简单,在完全没有监管的情况下,高频交易者通过自己的资金实力,可以买到距离交易所更近的服务器,可以铺设更快的电缆,可以雇佣更高级的程序员来写出更快的软件,这一些都为了抢在普通交易者之前对公开信息进行交易。在整个过程中,高频交易者并没有通过市场信息进行经济学上的分析,他们只是把交易这个过程高效的工程化,在这个零和游戏里面占了上风。这种做法简直是剪羊毛的极致,没有给整个市场带来任何好处,结果只是让普通交易者的成本不断上升。

中心化加密货币交易所中的抢先交易

中心化加密货币交易所中的抢先交易更像是传统金融市场。在此我们不专门展开讨论。因为大部分中心化交易所缺乏监管,抢先交易完全可以看作内幕交易,因为种种原因提前获得内幕消息的玩家变成了最大获利方。

如果换种角度看,甚至可以把交易所跑路看作抢先交易,因为这是典型的运营团队在用户之前得到信息作出判断,套现走人。

去中心化加密货币交易所中的抢先交易

去中心化交易所的抢先交易比较复杂,市场上一直存在讨论。

正因为中心化交易所的信息不透明,我们才开始慢慢探索去中心化交易所之路。最简单的想法是去中心化交易所可以把交易信息放到链上,所有人可见,打破信息的不透明。同时,用户掌握自己的钱包私钥,真正的控制自己的资金。买卖方之间的交易撮合可以通过智能合约自动进行,去除中间商,省掉手续费。

这一切看上去美好,但是由于智能合约链上交易的技术特性,抢先交易已经在去中心化交易所中横行。

去中心化抢先交易的逻辑简单粗暴,由于合约的执行顺序不完全按照时间顺序,而是交易手续费越高,优先级越高,所以运动员可以通过支付更高的手续费,给自己穿上加速飞鞋,让自己最先到达终点,出块过程提前完成更高手续费的交易,完成套利。

美国康奈尔大学的 Philip Daian、Steven Goldfeder、Tyler Kell 等研究人员最近发表了一篇论文,他们发现去中心化交易所上套利机器人可以像传统交易市场上的高频交易者一样,利用去中心化交易所部分弱点,获得套利收益。论文指出,这些套利机器人通过抬高交易 gas 费的方式获得优先的区块位置和订单的优先执行,通过抢先交易,让普通交易者在与机器人进行对手交易时处于劣势。

Flashboys 2 研究去中心化交易所套利细节

Philip Daian 等人的研究论文以「Flash Boys 2.0」为标题,这显然是向迈克尔·刘易斯的经典图书「快闪大对决(Flash Boys)」致敬。

Philip Daian 目前还是康奈尔大学计算机系的博士在读生,但是在分布式系统和密码学领域却已经显露头角。2017 年,他在 Elaine Shi 的指导下,发表了「Snow white: Provably secure proofs of stake」的论文,并且在智能合约安全等方面颇有建树。

康奈尔大学的这个研究团队用了 18 个月的时间追踪了 6 个不具名的去中心交易所,发现了这些去中心交易所存在的「抢先交易」的问题。

为了更容易理解 Philip Daian 团队的发现,我们先罗列出来去中心化交易所的特性:

交易过程是一个离散的出块过程,每个块的容量有限制;

多个交易所在链上并行,价格差异在出块过程中就已经发生;

多个交易可以放在同一个原子交换合约内进行,这可以被认为是瞬间执行,跨交易所执行;

根据交易的复杂程度,越复杂的交易(一个智能合约内的操作越多),收取的手续费越高,所以需要对交易复杂度进行优化;

交易出块通过协议扩散到整个网络,但是由于每个参与者在网络里的位置不同,接收到信息的时间有先后之分;

交易顺序尤其重要,并且交易顺序由手续费决定,手续费通过竞拍决定,矿工优先处理更高的手续费交易,这是去中心化交易所抢先交易的核心规则;

未来的交易可以在一定程度上被模拟出来,玩家可以根据模拟结果进行预判;

一些交易可能因为没有赢得手续费竞拍而没被执行,但是交易者仍需要支付一定比例的手续费,这个费用算是尝试执行合约的费用,矿工收取;

交易是否通过需要等待出块确认,并不是瞬间确认。

根据这几个特性,聪明的玩家可以发现一个搬砖套利抹平价差的过程:

由于 (1)和(2)当玩家发现交易所之间存在的价差之后,可以通过同(3)一个原子交换合约,进行交易,抹平价差进行套利。这是类似与搬砖套利的一种方法,和传统的跨中心化交易所的搬砖套利不同,原子交换可以确认买入和卖出交易同时执行,不需要考虑其中一个交易所交易未能执行的风险。在交易执行过程中,需要考虑到(4)尽量优化交易逻辑降低手续费;

但是如果其他玩家也发现了价差,那么通过(5),不同玩家获得信息的速度不同,假设头部几名玩家获得了信息并发动交易。由于(6)玩家希望能尽量快速的通过自己的交易,如果能快速通过自己的交易,玩家便获得了抢先交易的权利,获胜的玩家可以通过(7)对未来的交易网络形态进行预测,准备参与未来的交易;

未被执行的交易,因为(8)也会带来一定量的交易损失;

最后由于(9),整个网络的在出块和同步过程中,又会出现价差,循环回到(A),重新发生搬砖套利空间。

Philip Daian 和研究团队根据观察,推断出以下的结论:

通过观察原子交易合约,估算出此类套利至今有6百万美元的收益;

套利市场强者通吃,最强的套利机器人长期获取市场内大部分的利润;

作者们发行了自己的一种叫做 GasToken 的通证,可以通过这个新的通证进行 Gas 费用的套利,玩家可以通过这个通证降低自己在竞拍过程中的手续费价格;

人为交易过程中的输入错误,存在一定程度上的套利空间,一些机器人专门通过抢夺人为错误订单获得不道德的超额利润,由于去中心化交易所没有监管,这些交易不能被回滚;

整个去中心化交易系统的设计,由于手续费竞拍,使得矿工成为最大的受益者。目前,很多新的DEX正在尝试新的设计,解决手续费竞拍带来的问题。

文章最后,通过模拟,该论文还分析出了两个很重要的区块链协议层安全漏洞风险。不过,由于该文只讨论套利逻辑,这里暂不阐述。

如何解决抢先交易这个问题?

事实上,导致竞价的并不只是套利机器人,这种恶性竞价甚至会发生在几个正常的用户之间。由于区块链的流量有限,当很多人试图进行交易时,自然会慢慢抬高手续费,就像每当牛市的时候流量上升,链上交易的手续费就会疯涨。

这似乎是目前完全的去中心化链上交易所不可避免的一个缺点。

可以看到,去中心化交易所的一个套利核心机制是交易顺序的竞价过程,一些团队已经开始解决这个竞价机制带来的问题。他们的做法是把交易撮合这个过程放到链下进行,这样交易顺序通过时间决定,可以有效的解决(6)竞价问题。同时,由于交易撮合在线下进行,交易可以连续的一直进行,这样可以解决(9)(1)(2),让价差尽量减小,降低不平等的套利机会。

这种做法更像是在完全的中心化交易所和完全的去中心化交易所之间取一个折中,给用户更多选择。

关于具体的一些去中心化交易所如何解决抢先交易的问题,去中心化交易所协议 Hydro 社区最近撰写过一篇文章进行了很好的总结,可以参考这篇文章:《彭博社也搞错了,在交易所「套利」是这么回事儿》。

传统交易市场中,也在探索解决抢先交易的问题。在《快闪大对决:一场华尔街起义》书中的一个角色 Brad Katsuyama,就在近几年成立了名为 Investors Exhange 的全新股票交易所,这个交易所的核心设计是通过全新的规则,保证信息能够在同一段时间内达到用户手中,从而阻止大户通过工程速度抢先交易。

值得一提的是,币安似乎也想通过同样的系统设计,来对抗对散户不公平的抢先交易(详情在官方文档 https://docs.binance.org/anti-frontrun.html)。

就像社区对去中心化治理的探索,我们似乎慢慢意识到,简单的做到去中心化中的信息透明和权利公平分配,并不能解决所有的问题。很有可能,我们还是需要一套去中心化的监管机制,让用户可以通过管理机制来保护自己的利益。当然,这如何与「去中心化」的加密世界理念结合起来,还是一条漫长的探索道路。

撰文:江明睿,就职于密码货币对冲基金 BitCapital

币安被盗,7000BTC不翼而飞

资讯 • 8btc 发表了文章 • 2019-05-08 10:26

币安称,黑客能够利用该漏洞获得大量用户的API密钥、2FA代码和潜在的其他信息。黑客使用了各种技术,包括网络钓鱼、病毒和其他攻击。

不过,这起盗币事件只是影响了币安热钱包中的BTC,这部分数量占币安BTC总量的2%。其他的钱包都是安全的,没有受到伤害。

对于这部分资产损失,币安称将使用SAFU基金全额支付这一事件,以保护用户资金不受影响。 目前,币安已经暂停了所有的比特币提现和充值。接下来,币安将进行彻底的安全审查,预计需要一周左右。

值得注意的是,这是自币安从2017年成立至今发生的第一起公开承认被盗事件。

2018年3月7日,币安曾受黑客攻击,黑客大量抛售币安交易所用户的其他代币,买入比特币爆拉某不知名小币种,导致该币种短时间涨幅巨大。黑客此举并未从币安盗取任何资产,但却通过一连串操作给市场成巨大恐慌,从中渔利。

2018年7月,币安再次被传出被盗事件,称币安被黑客攻击,上万个比特币被转走。随后币安的联合创始人何一对此进行了否认。

截至发稿,受币安被盗消息影响,BTC价格从6000美元迅速跌至5700美元左右。BNB价格从22.45美元跌至19.90美元左右。

BTC (BTC价格,数据来自QKL123)

BNB (BNB价格,数据来自QKL123)

作者:邱祥宇 查看全部

5月8日早上,全球知名加密货币交易所币安发布公告称,币安在5月7日17:15:24发现了大规模的安全漏洞,黑客在区块高度575012处从币安BTC热钱包中盗取7000枚比特币。

币安称,黑客能够利用该漏洞获得大量用户的API密钥、2FA代码和潜在的其他信息。黑客使用了各种技术,包括网络钓鱼、病毒和其他攻击。

不过,这起盗币事件只是影响了币安热钱包中的BTC,这部分数量占币安BTC总量的2%。其他的钱包都是安全的,没有受到伤害。

对于这部分资产损失,币安称将使用SAFU基金全额支付这一事件,以保护用户资金不受影响。 目前,币安已经暂停了所有的比特币提现和充值。接下来,币安将进行彻底的安全审查,预计需要一周左右。

值得注意的是,这是自币安从2017年成立至今发生的第一起公开承认被盗事件。

2018年3月7日,币安曾受黑客攻击,黑客大量抛售币安交易所用户的其他代币,买入比特币爆拉某不知名小币种,导致该币种短时间涨幅巨大。黑客此举并未从币安盗取任何资产,但却通过一连串操作给市场成巨大恐慌,从中渔利。

2018年7月,币安再次被传出被盗事件,称币安被黑客攻击,上万个比特币被转走。随后币安的联合创始人何一对此进行了否认。

截至发稿,受币安被盗消息影响,BTC价格从6000美元迅速跌至5700美元左右。BNB价格从22.45美元跌至19.90美元左右。

BTC (BTC价格,数据来自QKL123)

BNB (BNB价格,数据来自QKL123)

作者:邱祥宇

2600万TRX被盗背后的罗生门 - 第二集

特写 • dappreview 发表了文章 • 2019-05-06 13:58

注:以下调查的信息收集全部来自于Discord频道Scam Watch、Telegram群“TronBank抱团维权”,以及DappReview与关联人的聊天记录。

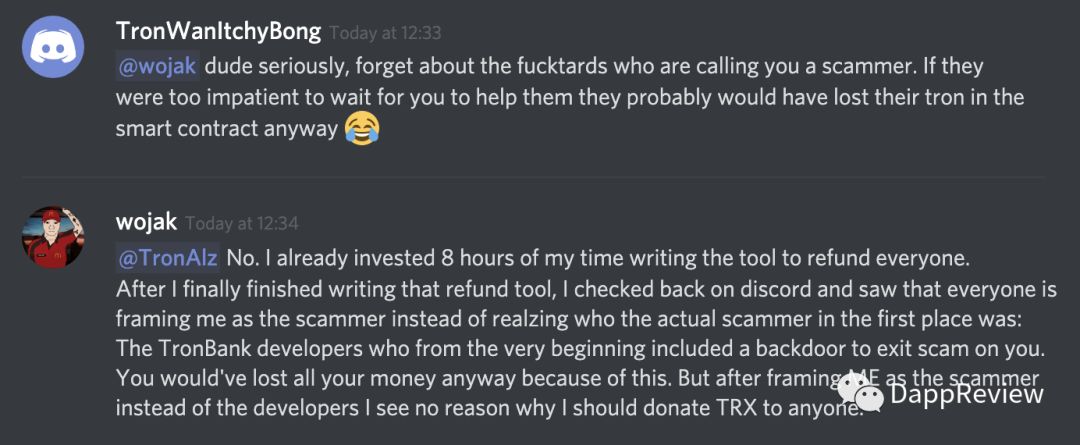

wojak反悔退款

自从5月3日晚上9点wojak出现并贴出一份退款对比名单之后,再次从Discord消失,在此期间很多人开始给wojak打上Scammer(骗子)的标签,并认为“他不会退款,可能已经开上兰博基尼去度假了”,诸如此类言论不绝于耳。

5月5日中午12点

wojak再次现身,声称“我投入了8个小时写工具来给所有人退款,等我写完代码回来发现大家都在把我想象成是一个骗子,而没有意识到Tronbank才是放置后门坑了你们的人。你们原本会因此损失所有的投资。但在看到你们把我当成骗子而不是开发者后,我认为我没有任何理由把TRX退还给你们”

此番言论遭到众人反驳,wojak坚持认为自己所做的事情并不违法(illegal),自己也不是小偷,只是发起了一笔交易调用了智能合约,并且遵守了智能合约的规则。此后,wojak再也没有表示过退款的可能性,而是让所有人去找Tronbank进行索赔。

证据开始指向TSC开发者Khanh

5月5日中午12点

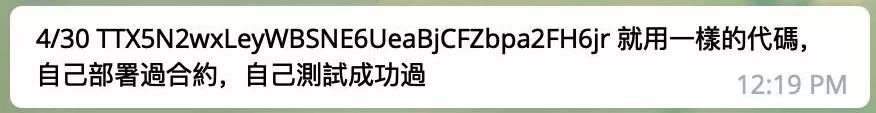

在真相依旧处于众说纷纭的迷雾之中时,telegram中某开发者(要求匿名)发现了一条关键证据,进而扭转了整个调查的方向,把更多的信息带出水面。

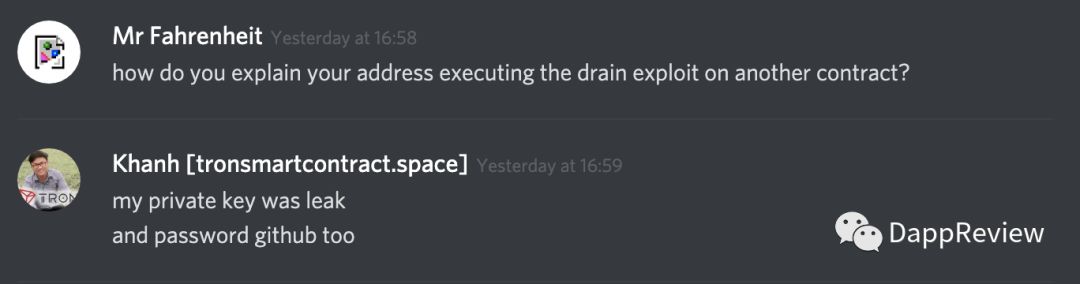

TTX5N2wxLeyWBSNE6UeaBjCFZbpa2FH6jr 该地址于4月28日部署了一个与事发TRX Pro合约有同样后门的“测试合约”(合约地址为 TYZ4oPdPmwZS9xTUXhnFtQkPFFTi2iAydz),并在4月30日对后门进行了测试。

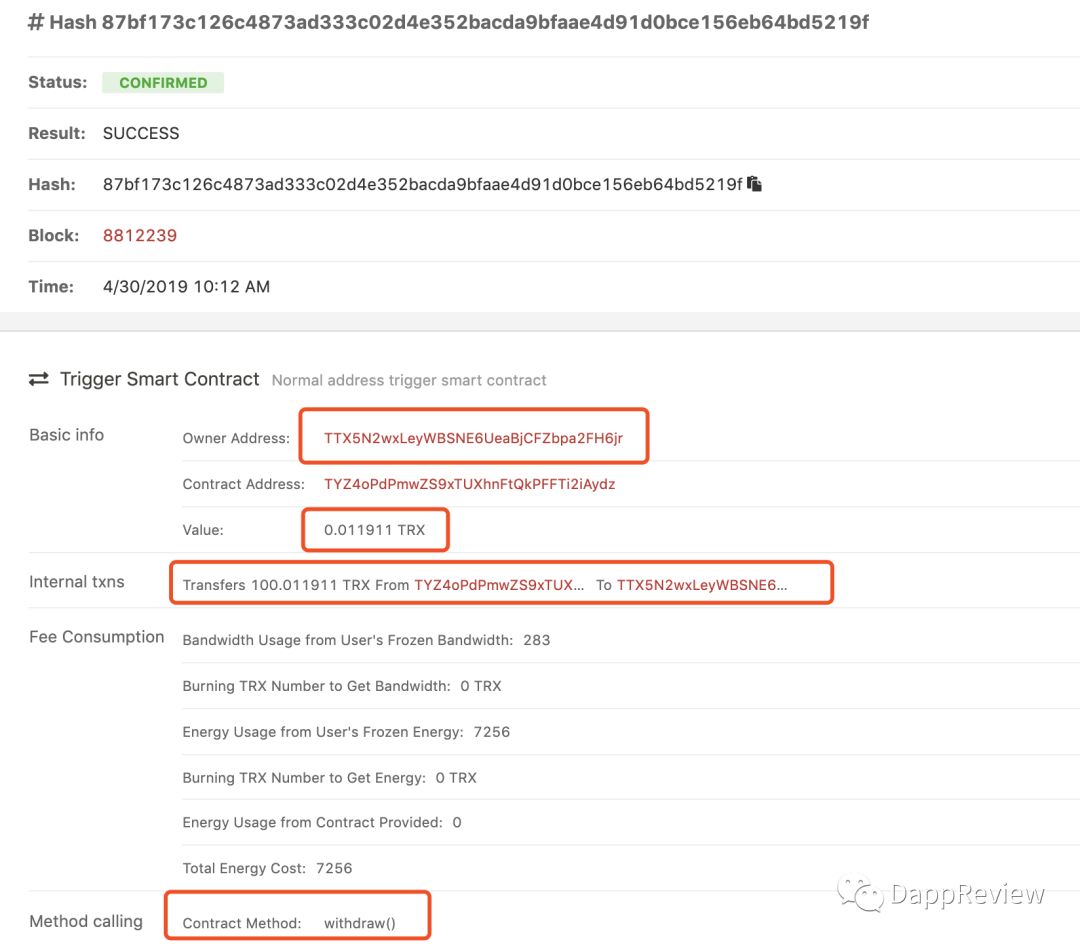

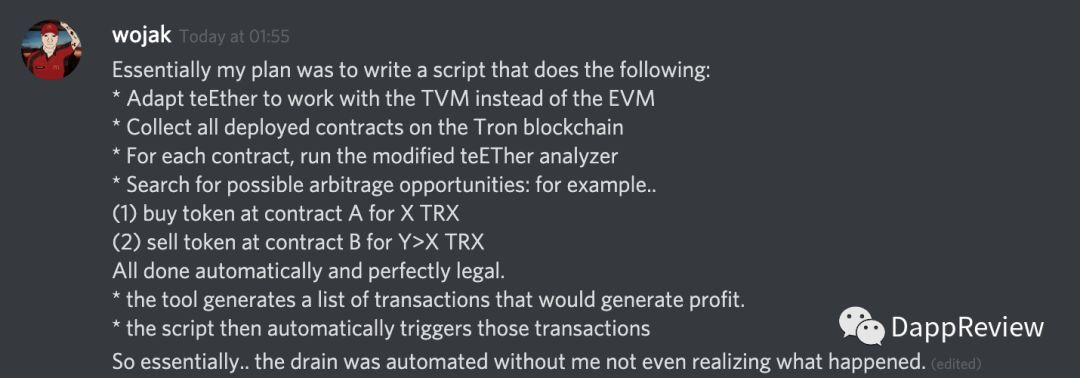

如上图所示,TTX5N**该地址用同样的方式发送了0.011911 TRX调用withdraw函数,触发后门,提走自己事先存入的约100 TRX。

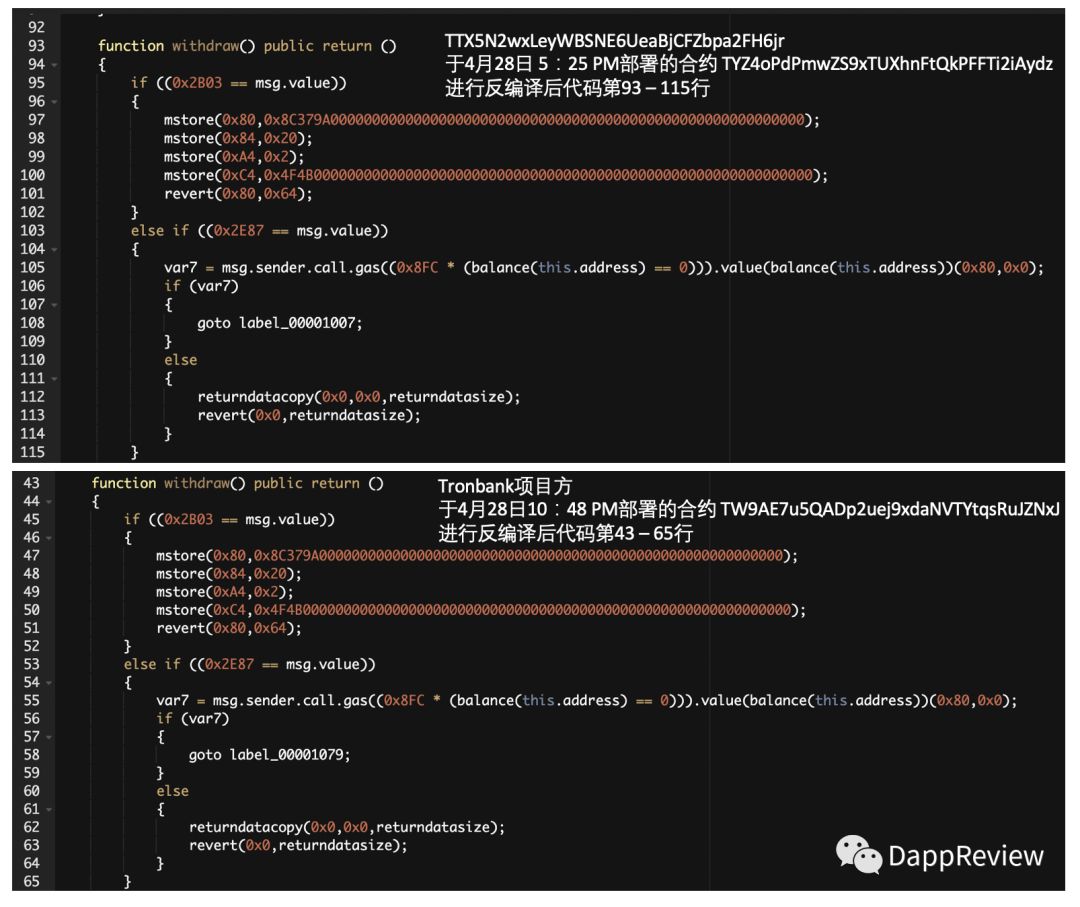

也就是说,在被盗时间(5月3日凌晨4点)约4天之前,竟然已经有人熟知此后门以及其调用方式。当我们去反编译该测试合约并与TRX Pro被盗合约对比时,不难发现:

反编译工具:

https://www.trustlook.com/products/smartcontractguardian

这两段代码的后门部分完全一致!

而且更为神奇的是,“测试合约”的部署时间比项目方部署的正式合约竟然早了5小时23分钟。

毫无疑问,TTX5N** 地址与本次后门事件必定脱不了关系。

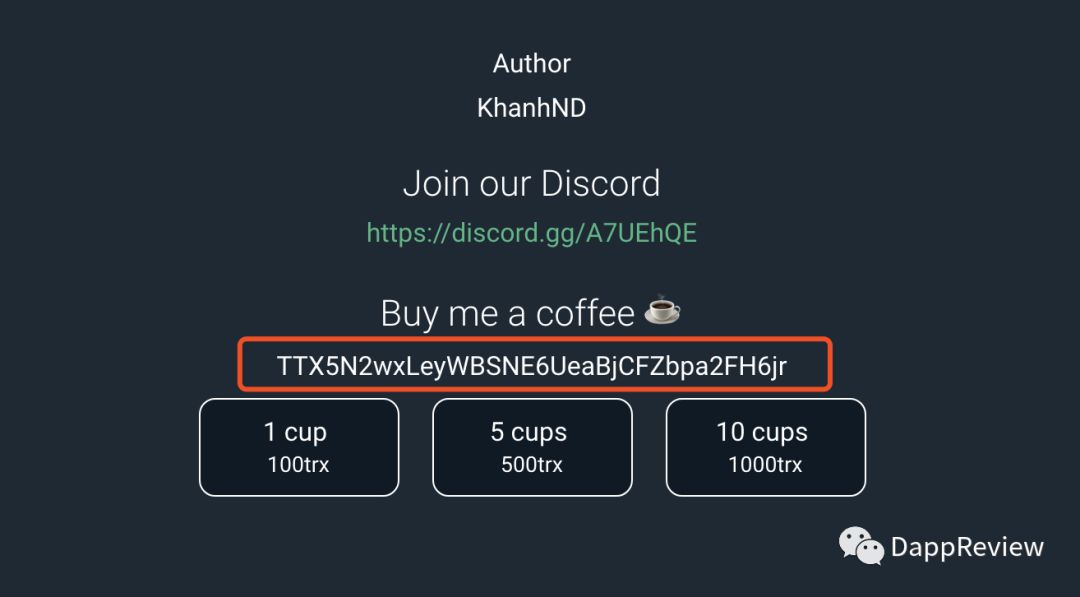

而该地址的所有者是谁呢?

打开TSC的网站https://tronsmartcontract.space,点击About Us

这正是TSC的开发者Khanh所拥有的地址

至此,Discord和tg群各路开发者开始梳理Khanh地址以及Tronbank开发者地址的合约部署、调用信息,梳理出以下时间线。

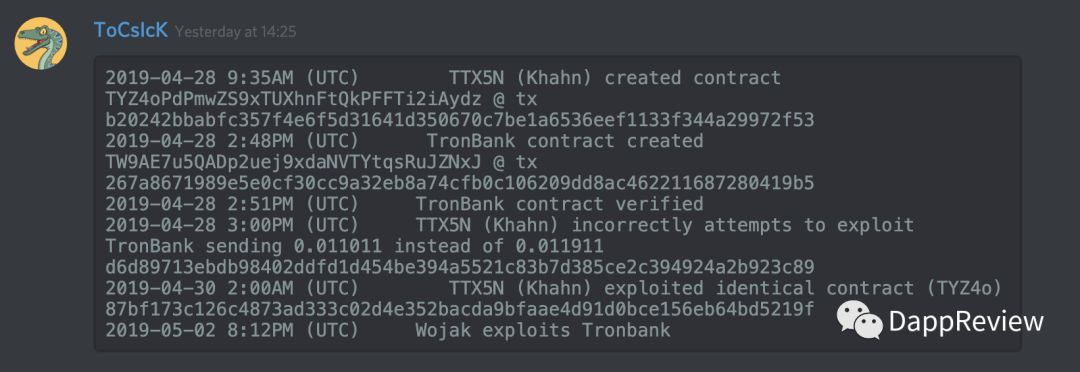

惊人的时间线

以上为Discord频道中梳理的时间线(均为UTC时间),下面我们按照北京时间进行更细节的梳理。

4/28/2019 4:07 PM

TronBank开发者部署了TRX Pro的测试合约,该合约中通过反编译并没有发现后门,合约地址为:

https://tronscan.org/#/contract/TAWLPqFn33U7iaAfP6cXRdJXcBUc1ewCRJ

4/28/2019 5:35 PM

仅在一个半小时后,由TSC开发者Khanh所拥有的地址TTX5N**部署了上文提到的“测试合约”,该合约中存在后门代码,合约地址为:

https://tronscan.org/#/contract/TYZ4oPdPmwZS9xTUXhnFtQkPFFTi2iAydz

4/28/2019 10:48 AM

Tronbank开发者了部署TRX Pro的正式版合约,该合约即被盗合约,其中有后门代码,合约地址为:

https://tronscan.org/#/contract/TW9AE7u5QADp2uej9xdaNVTYtqsRuJZNxJ

4/28/2019 11:00 PM

在12分钟之后,TSC开发者Khanh调用TRX Pro的正式版合约,并发送0.011011来测试后门。该笔交易记录为:

https://tronscan.org/#/transaction/d6d89713ebdb98402ddfd1d454be394a5521c83b7d385ce2c394924a2b923c89

4/30/2019 10:12 AM

TSC开发者Khanh调用自己在4/28/2019 5:35 PM 部署的存在后门的“测试合约”,触发后门,并取走自己充进去的100 TRX,该笔交易记录为:

https://tronscan.org/#/transaction/87bf173c126c4873ad333c02d4e352bacda9bfaae4d91d0bce156eb64bd5219f

5/3/2019 4:11 AM

wojak 调用TRX Pro的正式版合约withdraw函数,第一笔转入了0.000123,并没有任何效果,交易记录为:

https://tronscan.org/#/transaction/aabfc7b6cedb2e8ce055c7fdc7a62df558213c63a33092293886b0e4b58277e5

5/3/2019 4:12 AM

1分钟后,wojak 再次调用TRX Pro的正式版合约withdraw函数,转入0.011911,成功触发后门,提走合约余额2673万TRX,交易记录为:

https://tronscan.org/#/transaction/e26666a806e24697fd049e60cf83cf412f58d85cdb0493c014cef0d29d8bdc2e

根据以上信息,可以归纳出两个事实:

1. Tronbank上线之前的测试版本合约,没有后门,但最终线上正式版存在后门;

2. TSC开发者Khanh在Tronbank测试版合约发布当天部署过一个有相同后门的合约,并且知道后门的调用方式,且在4月30日自己进行过测试。也就是说,该后门与TSC脱不了关系。

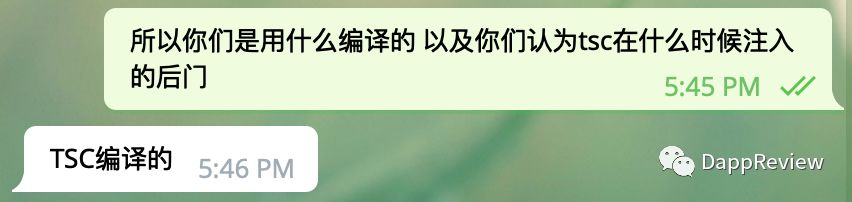

在与Tronbank团队的沟通中,开发者提到,他们是使用TSC进行编译的。(针对该言论的真实性,DappReview无法做出验证)

注:以下内容是基于现有事实依据的可能性探讨,不代表最终结论和真相,请再次传播时不要断章取义。

在第一篇文章《2600万TRX被盗背后的罗生门》中,我们曾提到过三种可能性,

可能性一:Tronbank开发者在实际部署的合约中夹杂私货放置了后门,并成功欺骗了TSC完成了另一份没有后门的代码验证。

可能性二:Tronbank团队和TSC团队合谋,部署了有后门的合约,同时TSC协助用另一个没有后门的合约完成验证。

可能性三:Tronbank团队没有在合约中放置后门,而是后门在合约部署过程中以某种方式产生。

根据以上掌握到的更新信息,第一种可能性被否决,因为整个事件中,TSC开发者是最早调用后门的人,并不存在不知情被欺骗的情况,而第三种可能性的概率极大地增加。

TSC集合了编译、部署、验证的一条龙服务,从理论上来说,如果开发者使用TSC进行编译并部署,期间确实有可能增加后门代码。

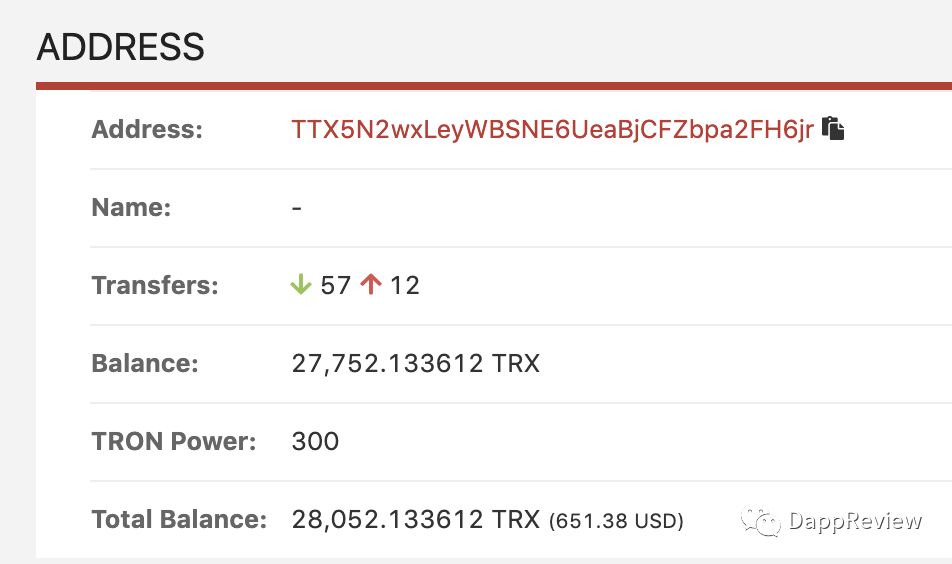

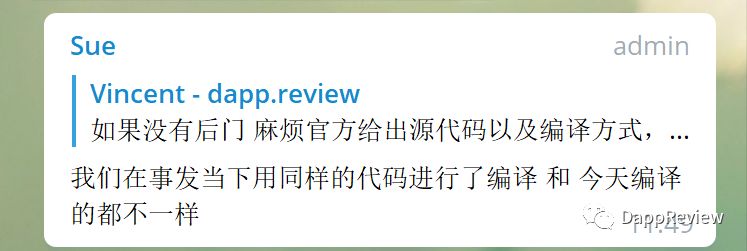

在事发当天5月3日,Discord上询问为什么TRX Pro的实际运行代码与验证代码不一致时,Khank的回应如下:

上午7点22分回应:我刚起床听到消息,让我来扫描一下所有(代码)

晚上9点18分回应:各位抱歉,我也不知道为什么他们通过了我的代码(验证)

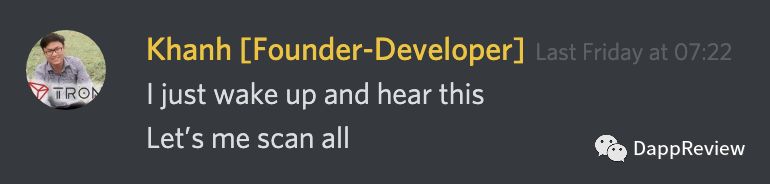

而5月5日当Khank的地址部署过后门合约并且调用的证据出现后,在Discord网友的质疑下,Khanh的回应如下:

Mr Fahrenheit:你怎么解释你的地址对另一个合约调用过可以触发后门的交易?

Khanh:我的私钥泄露了,github的密码也泄露了

这个回应显然过于苍白,一方面人们质疑如果私钥泄露为什么官网还挂着这个地址,另一方面该地址中还有28,052 TRX (价值约4400RMB)没有被转走。

此时此刻根据已有的信息进行客观的分析,存在的可能性(注意,此处仅讨论可能性,即便该可能性极低,真相目前没有任何实锤证据)依旧有以下几种:

可能性一:Tronbank团队和TSC团队合谋,部署了有后门的合约,同时TSC协助用另一个没有后门的合约完成验证。

可能性二:Tronbank团队没有在合约中放置后门,而是后门在合约部署过程中以某种方式产生。

以上的两种可能性中,目前的证据对于而言偏向于第二种可能性,Tronbank团队目前正在多次与Khanh沟通,并将部分对话截图贴出,Tronbank团队坚持没有放置任何的后门,而是指向TSC是真正放置后门的元凶。目前虽没有决定性的证据显示后门是由Khanh放置,但是TSC和Khanh自身与后门已经脱不了干系。

可能性三:Khanh的github账号被盗,地址私钥泄露,幕后黑手另有其人。

关于这一点依照现有的证据,可能性较低,Khanh的回应含糊其辞,也并没有提供账户被盗的证据(比如github关联邮箱提示不安全登录、密码被修改等辅助信息)

至此 最终的谜题仍未解开

这一场年度大戏尚未落下帷幕

更多的证据仍待挖掘

wojak的财富密码

整个事件中,wojak的那一笔神奇的交易依旧是关注本次事件的群众口中一直谈论的话题。究竟是什么样的奇技淫巧能让自动执行的代码找到后门,并且触发后门?

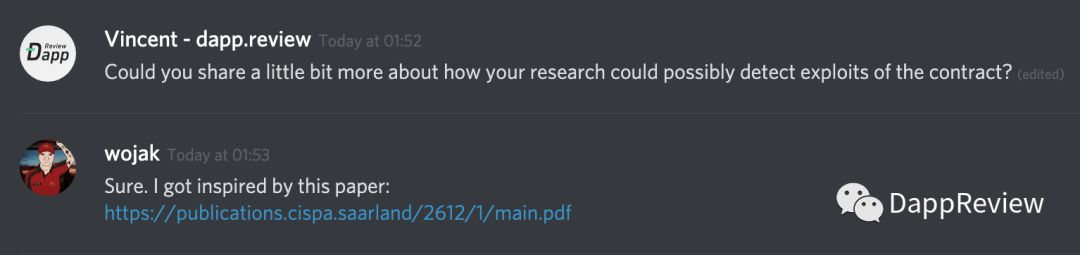

在DappReview与wojak的对话中,给出了答案:

wojak的灵感来自于2018年8月的一篇论文《TEETHER: Gnawing at Ethereum to Automatically Exploit Smart Contracts》

该论文主要讲了什么呢?

基于底层的EVM指令,提出了存在漏洞的智能合约的一种广义定义;

提出了TEETHER工具,该工具能够对于智能合约的字节码进行自动化的漏洞识别并生成相应的漏洞利用代码;

对于以太坊区块链中部署的38,757个智能合约进行了大规模的漏洞分析,其中TEETHER工具发现了815个合约中的漏洞,整个过程完全自动化。

用一个不恰当但是通俗的比喻来说:TEETHER工具就是一台能自动从智能合约找漏洞并且提款的ATM机。

wojak基于这篇文章做了什么事情?

1. 把TEETHER工具针对波场虚拟机做了适配

2. 收集波场上所有智能合约

3. 对所有的合约执行TEETHER工具来分析

4. 找到可能的套利机会 比如从合约A中以X的价格购买某Token,然后在合约B中以Y价格卖出(Y大于X),整个流程都是自动化执行而且合法

5. 工具会产生一系列可能产生收益的交易列表

6. 脚本自动执行并出发这些交易

本质上,那一笔神奇的交易就是这样自动触发的,连他自己都不知道发生了什么。至于wojak本身的行为是否可以定义为“黑客”,或者“违法”,此处暂且不展开深究。

有兴趣研究这篇“财富密码”的请看:

https://publications.cispa.saarland/2612/1/main.pdf

截至发稿,Tronbank已经宣布完成了链上投资数据的收集,统计完成后将按照原计划发放赔付TRX。此外,TSC开发者Khanh已经关闭了个人Twitter和Facebook。 查看全部

导读:随着新一天的调查,更多证据被各方挖掘出来,本次事件的真相正在逐渐浮出水面,戏剧化程度堪比一场年度大戏。文末还附上了wojak的财富密码。没有读过上一篇文章的读者,请先移步阅读本次事件第一集 《2600万TRX被盗背后的罗生门》

注:以下调查的信息收集全部来自于Discord频道Scam Watch、Telegram群“TronBank抱团维权”,以及DappReview与关联人的聊天记录。

wojak反悔退款

自从5月3日晚上9点wojak出现并贴出一份退款对比名单之后,再次从Discord消失,在此期间很多人开始给wojak打上Scammer(骗子)的标签,并认为“他不会退款,可能已经开上兰博基尼去度假了”,诸如此类言论不绝于耳。

5月5日中午12点

wojak再次现身,声称“我投入了8个小时写工具来给所有人退款,等我写完代码回来发现大家都在把我想象成是一个骗子,而没有意识到Tronbank才是放置后门坑了你们的人。你们原本会因此损失所有的投资。但在看到你们把我当成骗子而不是开发者后,我认为我没有任何理由把TRX退还给你们”

此番言论遭到众人反驳,wojak坚持认为自己所做的事情并不违法(illegal),自己也不是小偷,只是发起了一笔交易调用了智能合约,并且遵守了智能合约的规则。此后,wojak再也没有表示过退款的可能性,而是让所有人去找Tronbank进行索赔。

证据开始指向TSC开发者Khanh

5月5日中午12点

在真相依旧处于众说纷纭的迷雾之中时,telegram中某开发者(要求匿名)发现了一条关键证据,进而扭转了整个调查的方向,把更多的信息带出水面。

TTX5N2wxLeyWBSNE6UeaBjCFZbpa2FH6jr 该地址于4月28日部署了一个与事发TRX Pro合约有同样后门的“测试合约”(合约地址为 TYZ4oPdPmwZS9xTUXhnFtQkPFFTi2iAydz),并在4月30日对后门进行了测试。

如上图所示,TTX5N**该地址用同样的方式发送了0.011911 TRX调用withdraw函数,触发后门,提走自己事先存入的约100 TRX。

也就是说,在被盗时间(5月3日凌晨4点)约4天之前,竟然已经有人熟知此后门以及其调用方式。当我们去反编译该测试合约并与TRX Pro被盗合约对比时,不难发现:

反编译工具:

https://www.trustlook.com/products/smartcontractguardian

这两段代码的后门部分完全一致!

而且更为神奇的是,“测试合约”的部署时间比项目方部署的正式合约竟然早了5小时23分钟。

毫无疑问,TTX5N** 地址与本次后门事件必定脱不了关系。

而该地址的所有者是谁呢?

打开TSC的网站https://tronsmartcontract.space,点击About Us

这正是TSC的开发者Khanh所拥有的地址

至此,Discord和tg群各路开发者开始梳理Khanh地址以及Tronbank开发者地址的合约部署、调用信息,梳理出以下时间线。

惊人的时间线

以上为Discord频道中梳理的时间线(均为UTC时间),下面我们按照北京时间进行更细节的梳理。

4/28/2019 4:07 PM

TronBank开发者部署了TRX Pro的测试合约,该合约中通过反编译并没有发现后门,合约地址为:

https://tronscan.org/#/contract/TAWLPqFn33U7iaAfP6cXRdJXcBUc1ewCRJ

4/28/2019 5:35 PM

仅在一个半小时后,由TSC开发者Khanh所拥有的地址TTX5N**部署了上文提到的“测试合约”,该合约中存在后门代码,合约地址为:

https://tronscan.org/#/contract/TYZ4oPdPmwZS9xTUXhnFtQkPFFTi2iAydz

4/28/2019 10:48 AM

Tronbank开发者了部署TRX Pro的正式版合约,该合约即被盗合约,其中有后门代码,合约地址为:

https://tronscan.org/#/contract/TW9AE7u5QADp2uej9xdaNVTYtqsRuJZNxJ

4/28/2019 11:00 PM

在12分钟之后,TSC开发者Khanh调用TRX Pro的正式版合约,并发送0.011011来测试后门。该笔交易记录为:

https://tronscan.org/#/transaction/d6d89713ebdb98402ddfd1d454be394a5521c83b7d385ce2c394924a2b923c89

4/30/2019 10:12 AM

TSC开发者Khanh调用自己在4/28/2019 5:35 PM 部署的存在后门的“测试合约”,触发后门,并取走自己充进去的100 TRX,该笔交易记录为:

https://tronscan.org/#/transaction/87bf173c126c4873ad333c02d4e352bacda9bfaae4d91d0bce156eb64bd5219f

5/3/2019 4:11 AM

wojak 调用TRX Pro的正式版合约withdraw函数,第一笔转入了0.000123,并没有任何效果,交易记录为:

https://tronscan.org/#/transaction/aabfc7b6cedb2e8ce055c7fdc7a62df558213c63a33092293886b0e4b58277e5

5/3/2019 4:12 AM

1分钟后,wojak 再次调用TRX Pro的正式版合约withdraw函数,转入0.011911,成功触发后门,提走合约余额2673万TRX,交易记录为:

https://tronscan.org/#/transaction/e26666a806e24697fd049e60cf83cf412f58d85cdb0493c014cef0d29d8bdc2e

根据以上信息,可以归纳出两个事实:

1. Tronbank上线之前的测试版本合约,没有后门,但最终线上正式版存在后门;

2. TSC开发者Khanh在Tronbank测试版合约发布当天部署过一个有相同后门的合约,并且知道后门的调用方式,且在4月30日自己进行过测试。也就是说,该后门与TSC脱不了关系。

在与Tronbank团队的沟通中,开发者提到,他们是使用TSC进行编译的。(针对该言论的真实性,DappReview无法做出验证)

注:以下内容是基于现有事实依据的可能性探讨,不代表最终结论和真相,请再次传播时不要断章取义。

在第一篇文章《2600万TRX被盗背后的罗生门》中,我们曾提到过三种可能性,

可能性一:Tronbank开发者在实际部署的合约中夹杂私货放置了后门,并成功欺骗了TSC完成了另一份没有后门的代码验证。

可能性二:Tronbank团队和TSC团队合谋,部署了有后门的合约,同时TSC协助用另一个没有后门的合约完成验证。

可能性三:Tronbank团队没有在合约中放置后门,而是后门在合约部署过程中以某种方式产生。

根据以上掌握到的更新信息,第一种可能性被否决,因为整个事件中,TSC开发者是最早调用后门的人,并不存在不知情被欺骗的情况,而第三种可能性的概率极大地增加。

TSC集合了编译、部署、验证的一条龙服务,从理论上来说,如果开发者使用TSC进行编译并部署,期间确实有可能增加后门代码。

在事发当天5月3日,Discord上询问为什么TRX Pro的实际运行代码与验证代码不一致时,Khank的回应如下:

上午7点22分回应:我刚起床听到消息,让我来扫描一下所有(代码)

晚上9点18分回应:各位抱歉,我也不知道为什么他们通过了我的代码(验证)

而5月5日当Khank的地址部署过后门合约并且调用的证据出现后,在Discord网友的质疑下,Khanh的回应如下:

Mr Fahrenheit:你怎么解释你的地址对另一个合约调用过可以触发后门的交易?

Khanh:我的私钥泄露了,github的密码也泄露了

这个回应显然过于苍白,一方面人们质疑如果私钥泄露为什么官网还挂着这个地址,另一方面该地址中还有28,052 TRX (价值约4400RMB)没有被转走。

此时此刻根据已有的信息进行客观的分析,存在的可能性(注意,此处仅讨论可能性,即便该可能性极低,真相目前没有任何实锤证据)依旧有以下几种:

可能性一:Tronbank团队和TSC团队合谋,部署了有后门的合约,同时TSC协助用另一个没有后门的合约完成验证。

可能性二:Tronbank团队没有在合约中放置后门,而是后门在合约部署过程中以某种方式产生。

以上的两种可能性中,目前的证据对于而言偏向于第二种可能性,Tronbank团队目前正在多次与Khanh沟通,并将部分对话截图贴出,Tronbank团队坚持没有放置任何的后门,而是指向TSC是真正放置后门的元凶。目前虽没有决定性的证据显示后门是由Khanh放置,但是TSC和Khanh自身与后门已经脱不了干系。

可能性三:Khanh的github账号被盗,地址私钥泄露,幕后黑手另有其人。

关于这一点依照现有的证据,可能性较低,Khanh的回应含糊其辞,也并没有提供账户被盗的证据(比如github关联邮箱提示不安全登录、密码被修改等辅助信息)

至此 最终的谜题仍未解开

这一场年度大戏尚未落下帷幕

更多的证据仍待挖掘

wojak的财富密码

整个事件中,wojak的那一笔神奇的交易依旧是关注本次事件的群众口中一直谈论的话题。究竟是什么样的奇技淫巧能让自动执行的代码找到后门,并且触发后门?

在DappReview与wojak的对话中,给出了答案:

wojak的灵感来自于2018年8月的一篇论文《TEETHER: Gnawing at Ethereum to Automatically Exploit Smart Contracts》

该论文主要讲了什么呢?

基于底层的EVM指令,提出了存在漏洞的智能合约的一种广义定义;

提出了TEETHER工具,该工具能够对于智能合约的字节码进行自动化的漏洞识别并生成相应的漏洞利用代码;

对于以太坊区块链中部署的38,757个智能合约进行了大规模的漏洞分析,其中TEETHER工具发现了815个合约中的漏洞,整个过程完全自动化。

用一个不恰当但是通俗的比喻来说:TEETHER工具就是一台能自动从智能合约找漏洞并且提款的ATM机。

wojak基于这篇文章做了什么事情?

1. 把TEETHER工具针对波场虚拟机做了适配

2. 收集波场上所有智能合约

3. 对所有的合约执行TEETHER工具来分析

4. 找到可能的套利机会 比如从合约A中以X的价格购买某Token,然后在合约B中以Y价格卖出(Y大于X),整个流程都是自动化执行而且合法

5. 工具会产生一系列可能产生收益的交易列表

6. 脚本自动执行并出发这些交易

本质上,那一笔神奇的交易就是这样自动触发的,连他自己都不知道发生了什么。至于wojak本身的行为是否可以定义为“黑客”,或者“违法”,此处暂且不展开深究。

有兴趣研究这篇“财富密码”的请看:

https://publications.cispa.saarland/2612/1/main.pdf

截至发稿,Tronbank已经宣布完成了链上投资数据的收集,统计完成后将按照原计划发放赔付TRX。此外,TSC开发者Khanh已经关闭了个人Twitter和Facebook。

2600万TRX被盗背后的罗生门

特写 • dappreview 发表了文章 • 2019-05-06 13:47

北京时间5月3日凌晨4点12分,一笔神奇的合约调用转走了TronBank合约中的2673万TRX(价值427万RMB),合约余额归零。

仅仅在20多天前,Tronbank团队的第二个游戏BTTBank在发布3小时内即被黑客用假币攻击并盗走数千万BTT(并非1.8亿BTT),事隔不到一个月,第三款游戏TRX Pro于4月29日20点正式上线,几天时间之内,合约余额已经突破2500万TRX。

这是否是TRON生态上的Dapp又一次被黑客盯上并成功洗劫一空?

而接下来发生的这一切

更让所有人始料未及

偶然触发的Bug?

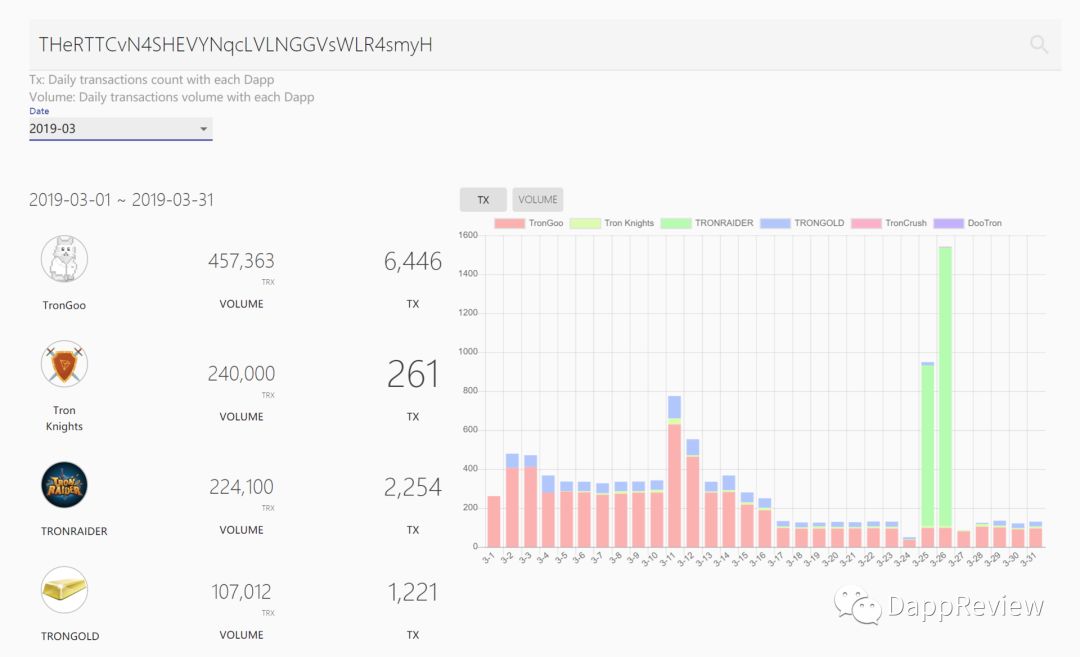

合约余额归零后,项目方telegram群里面骗局和黑客的质疑声不绝于耳,DappReview和小伙伴们开始着手研究到底发生了什么。"黑客"的地址为THeRTTCvN4SHEVYNqcLVLNGGVsWLR4smyH,利用DappReview的玩家数据查看工具,可以看到该地址的所有者像是一个正常的Dapp玩家,从今年1月到5月该玩家涉猎过数十个Dapp,其中TronGoo是他玩过最多的游戏,从TronGoo官方排行榜可以看到他就是排名第二的大户玩家。

数据来源 https://player.dapp.review/

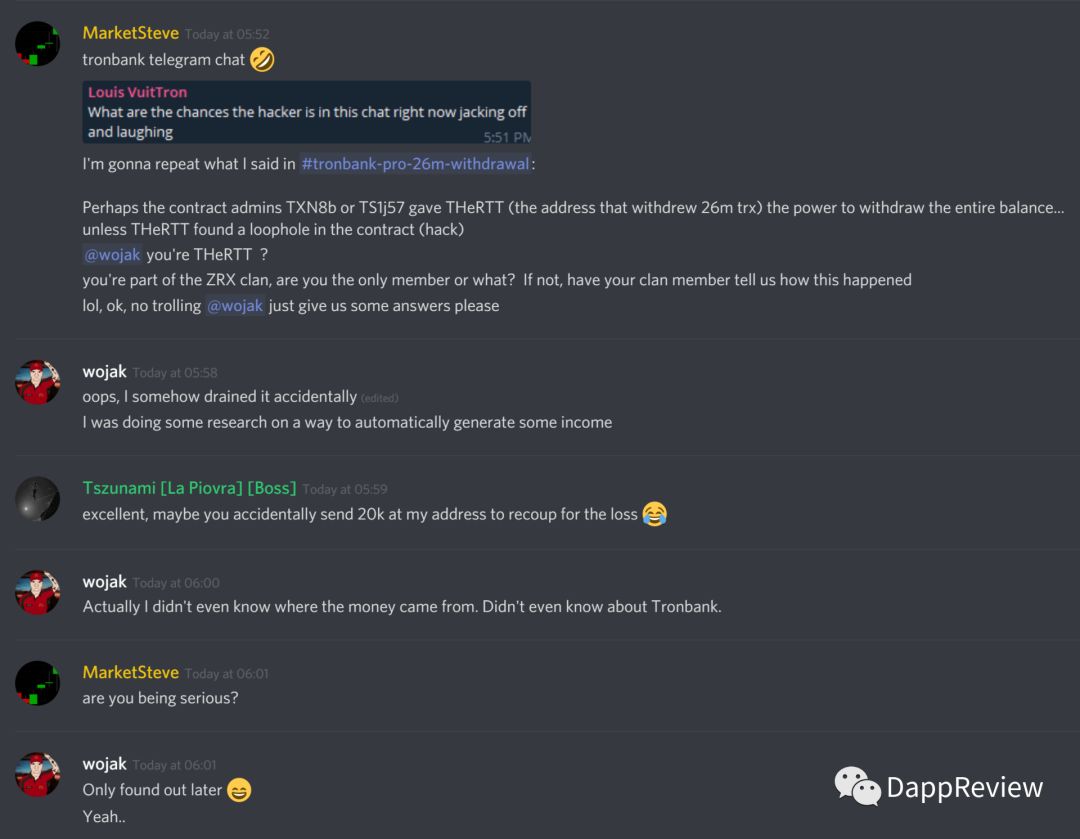

发生被盗事件约2个小时之后,在一个名为Scam Watch(骗局观察)的Discord频道中,调走这一笔2673万TRX的地址THeRTT**拥有者wojak现身了。

根据wojak的说法,他写了个脚本在分析波场虚拟机字节码,批量扫描合约并发起交易看看有没有什么能赚到钱的方法,结果偶然之中命中了Tronbank合约的bug。一开始连他自己都不知道这笔钱是从Tronbank打过来的。

社区里部分人建议wojak把钱还给Tronbank开发者,而wojak认为这不是他的问题,开发者应该自己写测试例子,做审计以及至少跑一些形式化验证(很显然他们啥都没干),他愿意把这笔钱原封不动还给Tronbank的每一个投资者,而不是项目方的开发者。

wojak要求参与了Tronbank的投资者发给他投资的交易hash值以及自己的地址,他将写一个脚本进行验证,并承诺退款给有损失的Tronbank投资人。

刻意埋藏的后门?

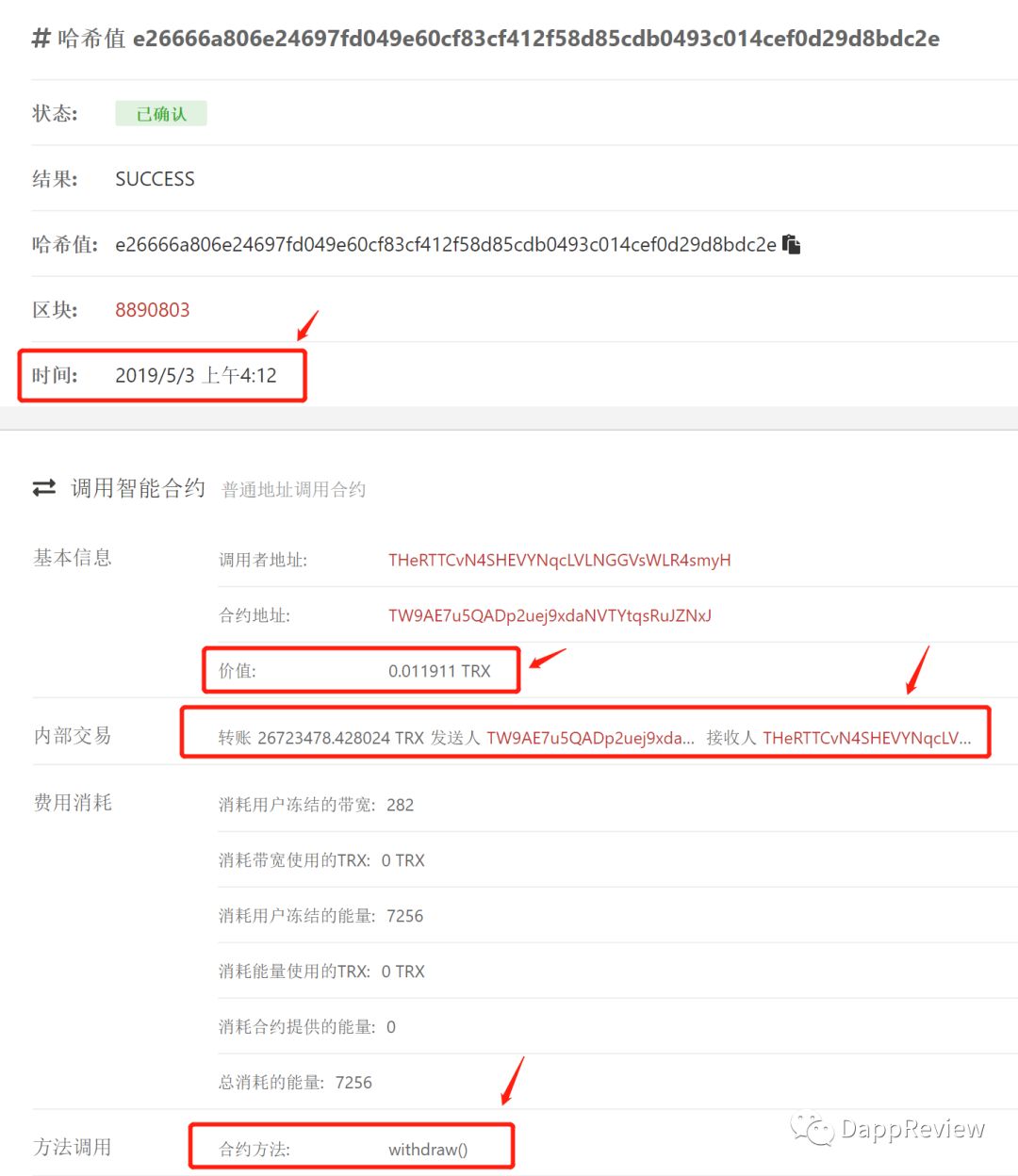

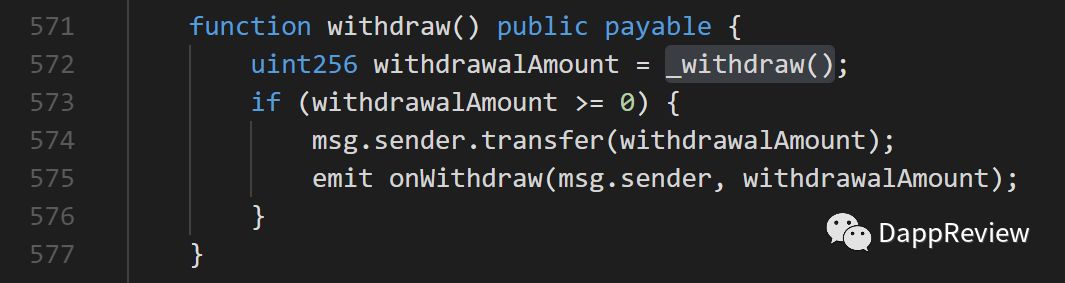

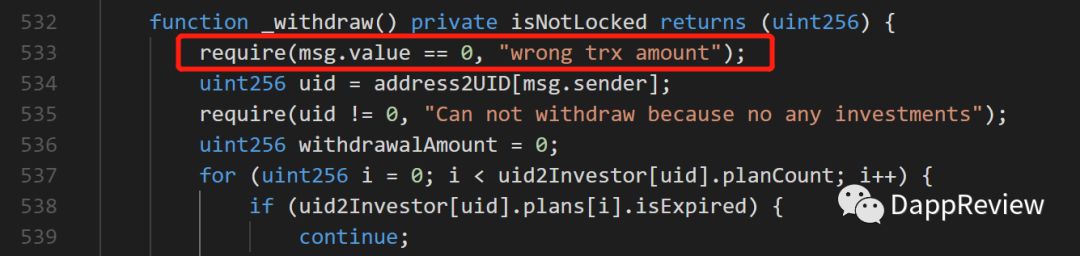

随着调查的深入,那一笔触发Bug的交易被放回桌面上被仔细的剖析。我们再来看一下:

注意到,该笔交易调用的是合约里withdraw函数,发送的金额为0.011911 TRX,要注意在Tronbank正常的业务逻辑下,调用withdraw函数是不应该发送任何TRX的,金额应该为0. 这一点在源代码中就可以验证。

像Tronbank这样资金盘属性的Dapp,往往都会把代码开源让合约和逻辑变得透明可信来吸引投资人,在网站最明显的位置,也标明了通过第三方验证工具tronsmartcontract.space(以下简称TSC)进行合约代码验证后的代码信息。

从TSC点开源代码之后,找到withdraw函数,函数第一行会先调用_withdraw()来取得可以提取的TRX金额,在_withdraw()函数的第一行我们可以看到:

require(msg.value == 0, "wrong trx amount");

这一行代码的意思是要求该笔交易发送的TRX金额必须为零,否则无法继续执行,交易会被REVERT。

也就是说,按照开源代码的逻辑,那一笔触发Bug的交易根本不可能发生。

现实变成了,TRX Pro的合约实际执行逻辑和所谓“开源”的代码逻辑并不一致。

这里补充说明一下,所谓的代码认证过程是这样:

1. 开发者在主网发布合约

2. 开发者在TSC上传代码,选择编译版本,编译为bytecodes,

3. TSC把步骤2中的bytecodes和步骤1中发布合约的bytecodes做匹配,匹配成功,则认证通过,理论上多或者少一个空格都不行

进一步深扒,从tronscan上找到TRX Pro合约的bytecodes,用反编译工具进行处理得到:

反编译工具:

https://www.trustlook.com/products/smartcontractguardian

在withdraw函数中,多了一个判断 else if ((0x2E87 == msg.value)),如果满足条件,那么就会把合约的余额全部转给交易发起者!我们把16进制的数字0x2E87转换成10进制,也就是11911,要知道TRX的精度为6位,11911所对应的TRX金额就是0.011911 TRX... 而这一部分判断在TSC的开源代码中是不存在的,看起来就像是是一个被藏起来没有公布的后门。

用更简单的语言梳理一遍:

1. 在主网上部署的合约,通过反编译发现,调用withdraw函数时,如果发送金额等于0.011911 TRX,则会转移全部合约余额;

2. 在TSC上认证过的开源代码中,如果发送金额不为零调用withdraw函数,交易会被撤回。

那么一切就很清晰了,实际发生的与第一点完全吻合,主网的代码运行没有问题,即TronBank在主网部署的合约中存在一个可以直接提走合约余额的后门代码,而有意思的在于第二点,明明不一样的代码逻辑是如何上传后通过了TSC的认证过程?

根据已有的信息,断定“是开发者在合约之中放置后门”这个结论仍然为时过早,目前我们可以得出的客观结论只有两点:

1. TRX Pro在主网的合约中存在后门

2. TSC上认证过的代码与实际合约运行逻辑不符

注:以下内容是基于现有事实依据的可能性探讨,不代表最终结论和真相,请在传播时不要断章取义。

至于后门是谁放置的,如何放置的?目前没有任何实锤证据,有的人认为是Tronbank开发者,有的人认为开发者的实力还不足以通过欺骗TSC验证与实际部署所不同的代码。

客观来分析存在的可能性(注意,此处仅讨论可能性,即便该可能性极低,真相目前没有任何实锤证据),有以下几种:

可能性一:Tronbank开发者在实际部署的合约中夹杂私货放置了后门,并成功欺骗了TSC完成了另一份没有后门的代码验证。

在探讨这种可能性时,如何欺骗TSC成为了焦点,如果真的TSC的验证存在Bug,那么这意味着之前所有通过TSC认证并标榜开源的Dapp都不再可信和透明,事实上,在Discord群里,TSC的开发者Khanh承认代码已经很久没有维护并存在bug的可能性,也有其他开发者证实自己实际部署的代码和通过认证的代码可以不完全相同。

另一方面,Tronbank开发者在Telegram群中多次声称团队没有在合约中放置任何的后门,有一种自证清白的方式是:官方给出部署时的源代码以及编译方式(包括编译工具以及版本),理论上任何人按照同样方式编译出来的bytecode和线上部署的TRX Pro合约应该一致。但当我们提出该质疑时,官方回复如下:

这个回复的内容如果当真,则该事件将更加戏剧化和复杂化,参考可能性三

可能性二:Tronbank团队和TSC团队合谋,部署了有后门的合约,同时TSC协助用另一个没有后门的合约完成验证。

这是在“欺骗TSC”很难成立的前提下提出的可能性,TSC最终打上验证的标签其实是中心化的行为,完全可以人为操作,但对于TSC作为一个第三方合约验证工具来说,目前尚无竞品,做这样的事情无疑严重损伤自己的品牌,串通合谋是在性价比太低。

可能性三:Tronbank团队没有在合约中放置后门,而是后门在合约部署过程中以某种方式产生。

这种可能性是基于“可能一”中的官方回复的一种暗示,即项目方在合约部署时确实使用的是没有后门的合约,编译工具在部署合约到主网的过程中出现了猫腻,加入了有问题的后门。但项目方目前没有提供任何的可验证信息,使用的编译工具,以及同样代码两次编译不同结果的信息。

不论如何,TronBank开发者实际部署的代码原样我们不得而知,也无法验证真伪,该事件的真相需要等待各方提供更有说服力的证据才能被逐渐还原出来。

至少在此刻,我们还不能下定论,究竟是谁埋下了这个后门。

投资者的钱怎么办?

在以上错综复杂的信息之下,大部分玩家已经放弃了追查真相,而更关注的则是找回损失。

在承诺退款并要求蒙受损失的投资人发送交易信息之后,wojak整整失联了超过12小时,这期间wojak账户里的钱大部分被转移到了币安交易所。有人开始怀疑wojak并没有打算退钱准备捐款跑路,还有人认为这是TronBank项目方监守自盗,wojak就是项目方之一。

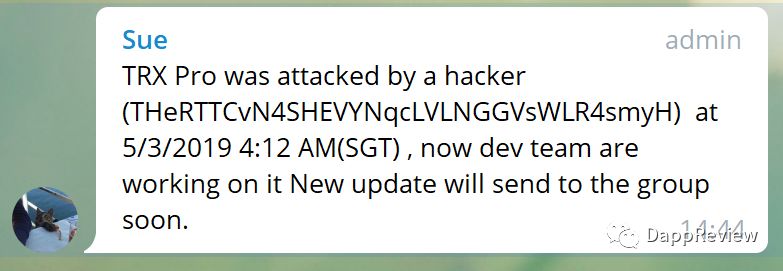

5月3日下午2点44分

另一边,在Tronbank的官方群里,管理员贴出的置顶消息是“TRX Pro被黑客THeRTTCvN4SHEVYNqcLVLNGGVsWLR4smyH攻击,目前开发团队正在紧急处理,将会及时在群里更新消息”

5月3日晚上9点13分

wojak再次现身,说自己花4个多小时写了脚本从链上获取到tronbank的投资数据来跟收集到的损失信息对比,其中有不少人虚报损失,甚至有完全没有参与过投资的用户也来谎报损失,仅有少数人诚实地汇报了数字。wojak也把比对信息贴了出来https://pastebin.com/raw/gMtxCw97。

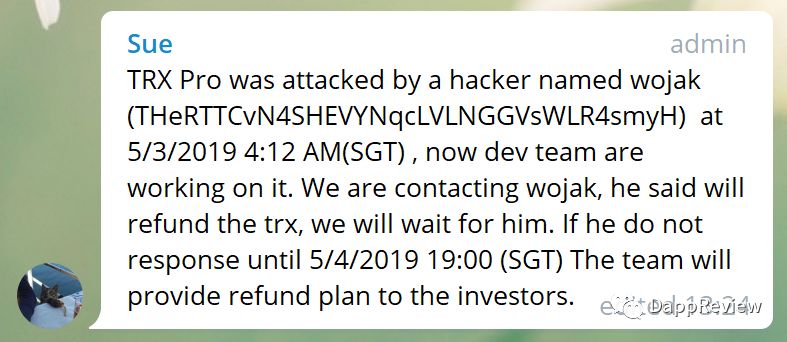

5月4日下午1点24分

整整一天之后,Tronbank项目方再次发出通知,他们正在联系wojak进行退款,如果wojak在5月4日晚7点时没有任何回复,官方将提供给投资人的补偿方案。

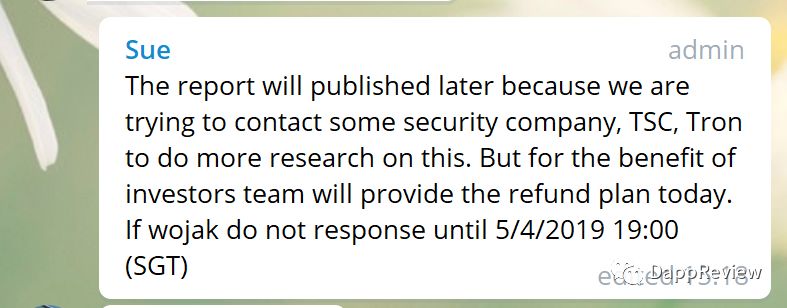

5月4日下午3点 - 4点

针对之前所承诺的24小时内给出事件分析报告,官方将再次延期,声称将联系安全公司,TSC以及波场官方做更多的调查。同时评论到,有很多细节仍需确认,之前从未遇到类似情况,这有可能是一个精彩的故事。

5月4日晚上7点

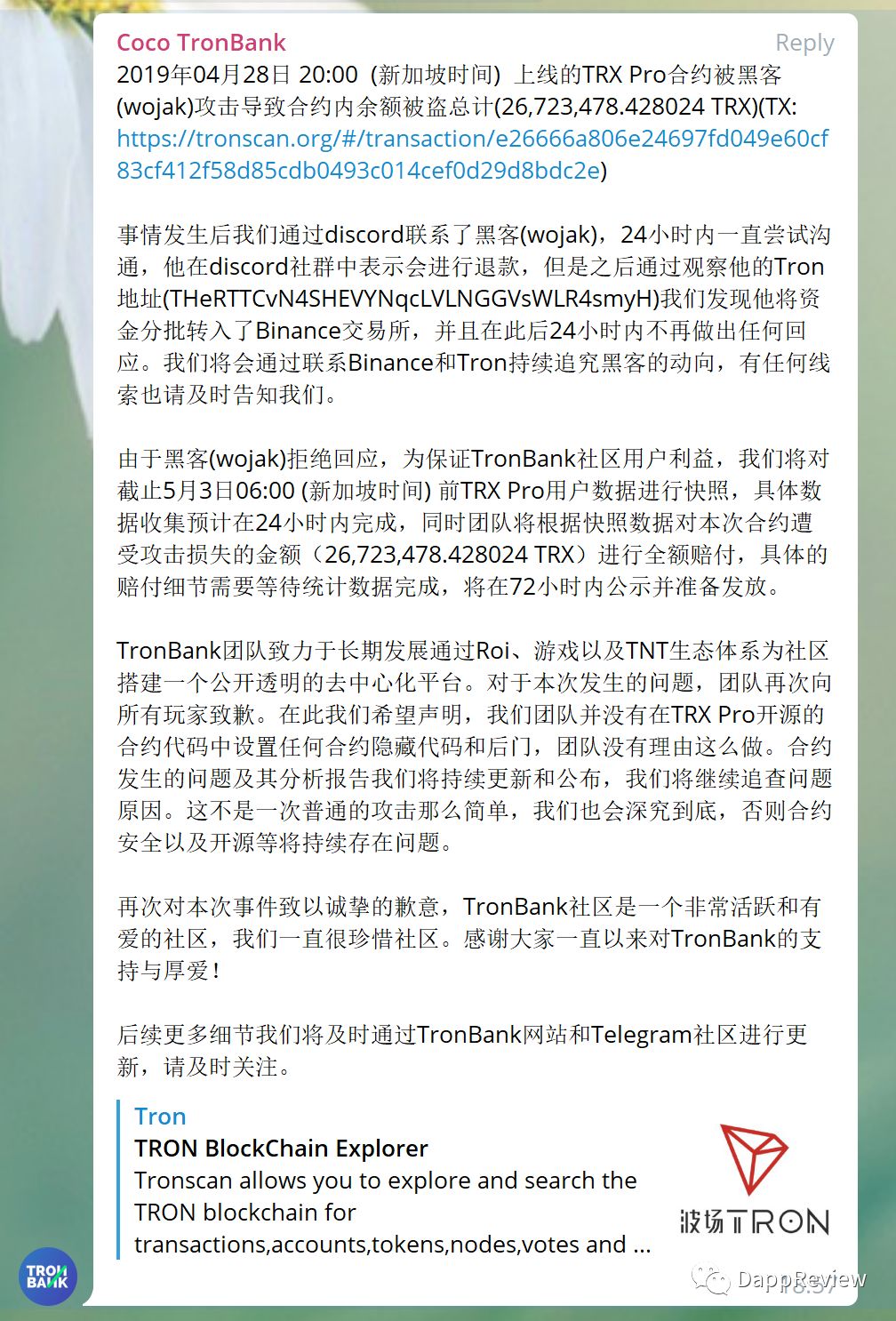

Tronbank项目方如约公布了赔偿方案,令大部分人吃惊的是项目方没有跑路,而是承诺在24小时内收集信息,并在72小时内进行全额赔付。如果赔付照常发放,这可能是Dapp历史上最大的一次项目方赔付。

而此次赔付通知,可以说是给投资者吃了一颗定心丸,使得大部分用户打消了“后门是由开发者留下”的疑虑。但在真相露出水面之前,DappReview依旧保留质疑的态度,等待项目方公开更多的调查报告。

结语

原本看起来是一起常见的黑客攻击事件,却喜剧般演化成一场罗生门。究竟是开发者留后门,巧被程序员打开,还是如项目方所说有更底层的问题存在?除了当局者本身,无人知晓。

投资者们对于去中心化的信任(TSC提供的代码认证)崩塌,寄托于中心化的信任(起初是wojak的承诺,后来是Tronbank的赔付公告)。虽然严格意义上来讲最终的真相可能并不是“去中心化的锅”,但对于普通用户而言,很难区分其中差异,大部分用户的认知只能停留在“智能合约为什么开源了明明没有问题还被黑了?”

在本次事件中,虽然Tronbank承诺赔付投资人受损的利益,但受伤的无疑是波场的整个Dapp生态,基于TSC认证的开源代码所产生的信任和背书已经毫无价值,在波场官方出来验证工具之前,DappReview建议各位Dapp玩家不要轻信项目方所谓代码开源言论。

此外,截至到发稿,wojak尚未再次露面,也未将资金退还给任何投资人。

续集:2600万TRX被盗背后的罗生门 - 第二集 查看全部

导读:此次TronBank合约被盗事件再次印证了一个简单到令人发指的常识——所谓智能合约的开源并不能等同于“无条件的安全”,而且粗糙的去中心化机制可能存在被利用的中心化黑幕可能。在目前这个混沌无序的市场环境中,作为一个成熟的“韭菜”,请不要再轻易相信任何口头上的去中心化承诺。

北京时间5月3日凌晨4点12分,一笔神奇的合约调用转走了TronBank合约中的2673万TRX(价值427万RMB),合约余额归零。

仅仅在20多天前,Tronbank团队的第二个游戏BTTBank在发布3小时内即被黑客用假币攻击并盗走数千万BTT(并非1.8亿BTT),事隔不到一个月,第三款游戏TRX Pro于4月29日20点正式上线,几天时间之内,合约余额已经突破2500万TRX。

这是否是TRON生态上的Dapp又一次被黑客盯上并成功洗劫一空?

而接下来发生的这一切

更让所有人始料未及

偶然触发的Bug?

合约余额归零后,项目方telegram群里面骗局和黑客的质疑声不绝于耳,DappReview和小伙伴们开始着手研究到底发生了什么。"黑客"的地址为THeRTTCvN4SHEVYNqcLVLNGGVsWLR4smyH,利用DappReview的玩家数据查看工具,可以看到该地址的所有者像是一个正常的Dapp玩家,从今年1月到5月该玩家涉猎过数十个Dapp,其中TronGoo是他玩过最多的游戏,从TronGoo官方排行榜可以看到他就是排名第二的大户玩家。

数据来源 https://player.dapp.review/

发生被盗事件约2个小时之后,在一个名为Scam Watch(骗局观察)的Discord频道中,调走这一笔2673万TRX的地址THeRTT**拥有者wojak现身了。

根据wojak的说法,他写了个脚本在分析波场虚拟机字节码,批量扫描合约并发起交易看看有没有什么能赚到钱的方法,结果偶然之中命中了Tronbank合约的bug。一开始连他自己都不知道这笔钱是从Tronbank打过来的。

社区里部分人建议wojak把钱还给Tronbank开发者,而wojak认为这不是他的问题,开发者应该自己写测试例子,做审计以及至少跑一些形式化验证(很显然他们啥都没干),他愿意把这笔钱原封不动还给Tronbank的每一个投资者,而不是项目方的开发者。

wojak要求参与了Tronbank的投资者发给他投资的交易hash值以及自己的地址,他将写一个脚本进行验证,并承诺退款给有损失的Tronbank投资人。

刻意埋藏的后门?

随着调查的深入,那一笔触发Bug的交易被放回桌面上被仔细的剖析。我们再来看一下:

注意到,该笔交易调用的是合约里withdraw函数,发送的金额为0.011911 TRX,要注意在Tronbank正常的业务逻辑下,调用withdraw函数是不应该发送任何TRX的,金额应该为0. 这一点在源代码中就可以验证。

像Tronbank这样资金盘属性的Dapp,往往都会把代码开源让合约和逻辑变得透明可信来吸引投资人,在网站最明显的位置,也标明了通过第三方验证工具tronsmartcontract.space(以下简称TSC)进行合约代码验证后的代码信息。

从TSC点开源代码之后,找到withdraw函数,函数第一行会先调用_withdraw()来取得可以提取的TRX金额,在_withdraw()函数的第一行我们可以看到:

require(msg.value == 0, "wrong trx amount");

这一行代码的意思是要求该笔交易发送的TRX金额必须为零,否则无法继续执行,交易会被REVERT。

也就是说,按照开源代码的逻辑,那一笔触发Bug的交易根本不可能发生。

现实变成了,TRX Pro的合约实际执行逻辑和所谓“开源”的代码逻辑并不一致。

这里补充说明一下,所谓的代码认证过程是这样:

1. 开发者在主网发布合约

2. 开发者在TSC上传代码,选择编译版本,编译为bytecodes,

3. TSC把步骤2中的bytecodes和步骤1中发布合约的bytecodes做匹配,匹配成功,则认证通过,理论上多或者少一个空格都不行

进一步深扒,从tronscan上找到TRX Pro合约的bytecodes,用反编译工具进行处理得到:

反编译工具:

https://www.trustlook.com/products/smartcontractguardian

在withdraw函数中,多了一个判断 else if ((0x2E87 == msg.value)),如果满足条件,那么就会把合约的余额全部转给交易发起者!我们把16进制的数字0x2E87转换成10进制,也就是11911,要知道TRX的精度为6位,11911所对应的TRX金额就是0.011911 TRX... 而这一部分判断在TSC的开源代码中是不存在的,看起来就像是是一个被藏起来没有公布的后门。

用更简单的语言梳理一遍:

1. 在主网上部署的合约,通过反编译发现,调用withdraw函数时,如果发送金额等于0.011911 TRX,则会转移全部合约余额;

2. 在TSC上认证过的开源代码中,如果发送金额不为零调用withdraw函数,交易会被撤回。

那么一切就很清晰了,实际发生的与第一点完全吻合,主网的代码运行没有问题,即TronBank在主网部署的合约中存在一个可以直接提走合约余额的后门代码,而有意思的在于第二点,明明不一样的代码逻辑是如何上传后通过了TSC的认证过程?

根据已有的信息,断定“是开发者在合约之中放置后门”这个结论仍然为时过早,目前我们可以得出的客观结论只有两点:

1. TRX Pro在主网的合约中存在后门

2. TSC上认证过的代码与实际合约运行逻辑不符

注:以下内容是基于现有事实依据的可能性探讨,不代表最终结论和真相,请在传播时不要断章取义。

至于后门是谁放置的,如何放置的?目前没有任何实锤证据,有的人认为是Tronbank开发者,有的人认为开发者的实力还不足以通过欺骗TSC验证与实际部署所不同的代码。

客观来分析存在的可能性(注意,此处仅讨论可能性,即便该可能性极低,真相目前没有任何实锤证据),有以下几种:

可能性一:Tronbank开发者在实际部署的合约中夹杂私货放置了后门,并成功欺骗了TSC完成了另一份没有后门的代码验证。

在探讨这种可能性时,如何欺骗TSC成为了焦点,如果真的TSC的验证存在Bug,那么这意味着之前所有通过TSC认证并标榜开源的Dapp都不再可信和透明,事实上,在Discord群里,TSC的开发者Khanh承认代码已经很久没有维护并存在bug的可能性,也有其他开发者证实自己实际部署的代码和通过认证的代码可以不完全相同。

另一方面,Tronbank开发者在Telegram群中多次声称团队没有在合约中放置任何的后门,有一种自证清白的方式是:官方给出部署时的源代码以及编译方式(包括编译工具以及版本),理论上任何人按照同样方式编译出来的bytecode和线上部署的TRX Pro合约应该一致。但当我们提出该质疑时,官方回复如下:

这个回复的内容如果当真,则该事件将更加戏剧化和复杂化,参考可能性三

可能性二:Tronbank团队和TSC团队合谋,部署了有后门的合约,同时TSC协助用另一个没有后门的合约完成验证。

这是在“欺骗TSC”很难成立的前提下提出的可能性,TSC最终打上验证的标签其实是中心化的行为,完全可以人为操作,但对于TSC作为一个第三方合约验证工具来说,目前尚无竞品,做这样的事情无疑严重损伤自己的品牌,串通合谋是在性价比太低。

可能性三:Tronbank团队没有在合约中放置后门,而是后门在合约部署过程中以某种方式产生。

这种可能性是基于“可能一”中的官方回复的一种暗示,即项目方在合约部署时确实使用的是没有后门的合约,编译工具在部署合约到主网的过程中出现了猫腻,加入了有问题的后门。但项目方目前没有提供任何的可验证信息,使用的编译工具,以及同样代码两次编译不同结果的信息。

不论如何,TronBank开发者实际部署的代码原样我们不得而知,也无法验证真伪,该事件的真相需要等待各方提供更有说服力的证据才能被逐渐还原出来。

至少在此刻,我们还不能下定论,究竟是谁埋下了这个后门。

投资者的钱怎么办?

在以上错综复杂的信息之下,大部分玩家已经放弃了追查真相,而更关注的则是找回损失。

在承诺退款并要求蒙受损失的投资人发送交易信息之后,wojak整整失联了超过12小时,这期间wojak账户里的钱大部分被转移到了币安交易所。有人开始怀疑wojak并没有打算退钱准备捐款跑路,还有人认为这是TronBank项目方监守自盗,wojak就是项目方之一。

5月3日下午2点44分

另一边,在Tronbank的官方群里,管理员贴出的置顶消息是“TRX Pro被黑客THeRTTCvN4SHEVYNqcLVLNGGVsWLR4smyH攻击,目前开发团队正在紧急处理,将会及时在群里更新消息”

5月3日晚上9点13分

wojak再次现身,说自己花4个多小时写了脚本从链上获取到tronbank的投资数据来跟收集到的损失信息对比,其中有不少人虚报损失,甚至有完全没有参与过投资的用户也来谎报损失,仅有少数人诚实地汇报了数字。wojak也把比对信息贴了出来https://pastebin.com/raw/gMtxCw97。

5月4日下午1点24分

整整一天之后,Tronbank项目方再次发出通知,他们正在联系wojak进行退款,如果wojak在5月4日晚7点时没有任何回复,官方将提供给投资人的补偿方案。

5月4日下午3点 - 4点

针对之前所承诺的24小时内给出事件分析报告,官方将再次延期,声称将联系安全公司,TSC以及波场官方做更多的调查。同时评论到,有很多细节仍需确认,之前从未遇到类似情况,这有可能是一个精彩的故事。

5月4日晚上7点

Tronbank项目方如约公布了赔偿方案,令大部分人吃惊的是项目方没有跑路,而是承诺在24小时内收集信息,并在72小时内进行全额赔付。如果赔付照常发放,这可能是Dapp历史上最大的一次项目方赔付。

而此次赔付通知,可以说是给投资者吃了一颗定心丸,使得大部分用户打消了“后门是由开发者留下”的疑虑。但在真相露出水面之前,DappReview依旧保留质疑的态度,等待项目方公开更多的调查报告。

结语

原本看起来是一起常见的黑客攻击事件,却喜剧般演化成一场罗生门。究竟是开发者留后门,巧被程序员打开,还是如项目方所说有更底层的问题存在?除了当局者本身,无人知晓。

投资者们对于去中心化的信任(TSC提供的代码认证)崩塌,寄托于中心化的信任(起初是wojak的承诺,后来是Tronbank的赔付公告)。虽然严格意义上来讲最终的真相可能并不是“去中心化的锅”,但对于普通用户而言,很难区分其中差异,大部分用户的认知只能停留在“智能合约为什么开源了明明没有问题还被黑了?”

在本次事件中,虽然Tronbank承诺赔付投资人受损的利益,但受伤的无疑是波场的整个Dapp生态,基于TSC认证的开源代码所产生的信任和背书已经毫无价值,在波场官方出来验证工具之前,DappReview建议各位Dapp玩家不要轻信项目方所谓代码开源言论。

此外,截至到发稿,wojak尚未再次露面,也未将资金退还给任何投资人。

续集:2600万TRX被盗背后的罗生门 - 第二集

GitHub被攻击,黑客删除数百个源码库索要比特币

资讯 • 8btc 发表了文章 • 2019-05-05 14:17

本次攻击最早在5月3日被发现,似乎是跨Git主机服务(GitHub、Bitbucket、GitLab)进行的。

目前所知的是,黑客删除了受害者Git代码库中的所有源代码以及近期的更新,并留下了勒索留言,要求开发者支付0.1比特币(约580美元)。

黑客声称所有源代码都已下载并存储在他们的服务器上,并给受害者十天时间支付赎金;否则他们将公开代码。

黑客的留言如下:

想要找回你丢失的代码,并且防止其被泄露;给我们的比特币地址(ES14c7qLb5CYhLMUekctxLgc1FV2Ti9DA)转0.1个比特币,然后通过admin@gitsbackup.com邮箱告诉我们你的Git登录名以及支付证明。如果你不相信我们有你的数据,可以联系我们,我们将提供证据。你的代码已被下载,并备份在我们的服务器。如果我们在未来10天内没有收到这笔钱,我们将公开或直接使用你的代码。

经查询,这个比特币地址目前仅在5月3日当天有一笔约0.00052525 BTC的入账。

密码安全是关键

据GitHub数据,受本次攻击影响的代码库已经达到近400个。

BitcoinAbuse.com这个网站用于追踪涉及可疑活动的比特币地址。该网站就这一比特币地址已报告34次可疑活动。其追踪到的所有可疑活动都包含相同的勒索信息,表明这个比特币地址被用于针对Git账户的协同攻击。

一些遭受黑客攻击的用户承认,他们的GitHub、GitLab和Bitbucket账户的密码不够安全,而且他们忘记删除一些好几个月没有用过的旧程序的访问许可——这两种情况都是线上账户受到攻击的常见方式。

然而,所有的证据都表明,黑客已经查看了整个互联网以寻找Git配置文件,提取了凭证,然后使用这些登录名访问和勒索Git托管服务的账户。

GitLab安全主管Kathy Wang在邮件中承认,这是导致账户被泄露的根本原因。

我们根据Stefan Gabos提交的支持文件确定了消息来源,并立即开始调查这个问题。我们已找出受影响的账户,并已通知这些用户。根据我们的调查结果,我们有充分的证据表明,在部署相关代码库时,受攻击的账户以明文形式存储密码。我们强烈建议使用密码管理工具,从而确保以更安全的方式存储密码,并在可能的情况下启用双因素身份验证,这两种方法都可以防止这个问题。

Bitbucket的母公司Atlassian没有回复置评请求,但他们已经开始通知客户有黑客非法进入了他们的账户,并开始向那些登录失败的账户发送安全警告。

支付赎金并非唯一的解决方式

好消息是,在深入研究了受害者的案例之后,StackExchange安全论坛的成员发现黑客实际上并没有删除,而仅仅是修改了Git代码头文件,这意味着在某些情况下是可以恢复的。

关于如何恢复Git代码库的步骤可以在这个页面上找到。

在推特上,开发者社区的一些重要人物目前正在敦促受害者在支付赎金之前联系GitHub、GitLab或Bitbucket的支持团队,因为还有其他方法可以恢复被删除的代码库。

原文:https://www.zdnet.com/article/a-hacker-is-wiping-git-repositories-and-asking-for-a-ransom/

作者:Catalin Cimpanu

编译:Wendy 查看全部

大量开发者的Git源代码库已经被删除,并要求其支付赎金。

本次攻击最早在5月3日被发现,似乎是跨Git主机服务(GitHub、Bitbucket、GitLab)进行的。

目前所知的是,黑客删除了受害者Git代码库中的所有源代码以及近期的更新,并留下了勒索留言,要求开发者支付0.1比特币(约580美元)。

黑客声称所有源代码都已下载并存储在他们的服务器上,并给受害者十天时间支付赎金;否则他们将公开代码。

黑客的留言如下:

想要找回你丢失的代码,并且防止其被泄露;给我们的比特币地址(ES14c7qLb5CYhLMUekctxLgc1FV2Ti9DA)转0.1个比特币,然后通过admin@gitsbackup.com邮箱告诉我们你的Git登录名以及支付证明。如果你不相信我们有你的数据,可以联系我们,我们将提供证据。你的代码已被下载,并备份在我们的服务器。如果我们在未来10天内没有收到这笔钱,我们将公开或直接使用你的代码。

经查询,这个比特币地址目前仅在5月3日当天有一笔约0.00052525 BTC的入账。

密码安全是关键

据GitHub数据,受本次攻击影响的代码库已经达到近400个。

BitcoinAbuse.com这个网站用于追踪涉及可疑活动的比特币地址。该网站就这一比特币地址已报告34次可疑活动。其追踪到的所有可疑活动都包含相同的勒索信息,表明这个比特币地址被用于针对Git账户的协同攻击。

一些遭受黑客攻击的用户承认,他们的GitHub、GitLab和Bitbucket账户的密码不够安全,而且他们忘记删除一些好几个月没有用过的旧程序的访问许可——这两种情况都是线上账户受到攻击的常见方式。

然而,所有的证据都表明,黑客已经查看了整个互联网以寻找Git配置文件,提取了凭证,然后使用这些登录名访问和勒索Git托管服务的账户。

GitLab安全主管Kathy Wang在邮件中承认,这是导致账户被泄露的根本原因。

我们根据Stefan Gabos提交的支持文件确定了消息来源,并立即开始调查这个问题。我们已找出受影响的账户,并已通知这些用户。根据我们的调查结果,我们有充分的证据表明,在部署相关代码库时,受攻击的账户以明文形式存储密码。我们强烈建议使用密码管理工具,从而确保以更安全的方式存储密码,并在可能的情况下启用双因素身份验证,这两种方法都可以防止这个问题。

Bitbucket的母公司Atlassian没有回复置评请求,但他们已经开始通知客户有黑客非法进入了他们的账户,并开始向那些登录失败的账户发送安全警告。

支付赎金并非唯一的解决方式

好消息是,在深入研究了受害者的案例之后,StackExchange安全论坛的成员发现黑客实际上并没有删除,而仅仅是修改了Git代码头文件,这意味着在某些情况下是可以恢复的。

关于如何恢复Git代码库的步骤可以在这个页面上找到。

在推特上,开发者社区的一些重要人物目前正在敦促受害者在支付赎金之前联系GitHub、GitLab或Bitbucket的支持团队,因为还有其他方法可以恢复被删除的代码库。

原文:https://www.zdnet.com/article/a-hacker-is-wiping-git-repositories-and-asking-for-a-ransom/

作者:Catalin Cimpanu

编译:Wendy

还原资产转移全过程:DragonEX 交易所被盗602万美元

攻略 • peckshield 发表了文章 • 2019-03-27 11:17

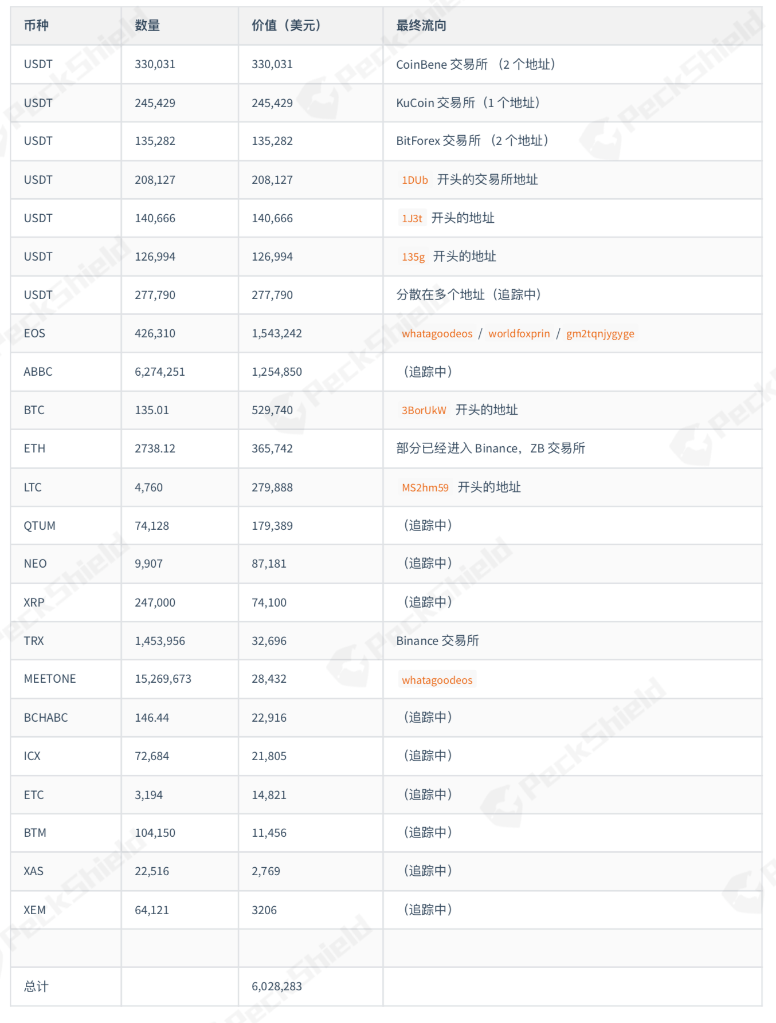

PeckShield 安全团队接收到DragonEX 交易所预警之后,立马着手分析『黑客』攻击全过程,并对链上资产转移全路径进行还原。经PeckShield数字资产护航系统初步统计发现,DragonEx交易所共损失了价值6,028,283美元的数字资产,且已经有价值929,162美元的数字资产流入了交易所,目前尚有价值5,099,121美元的数字资产掌握在黑客手里。

PeckShield安全人员初步分析认为:黑客大概率是通过窃取交易所钱包私钥或非法获得API服务器访问,进而实施数字资产批量转移。

具体黑客实施的盗币和洗钱行为可分为两个阶段:

1、盗币阶段:发生在03月24日 凌晨1 点至早上8 点,黑客将交易所所属BTC、ETH、EOS等20余个币种资产转移到其个人账号上,完成资产转移窃取;

2、洗币阶段:开始于03月26日至今,截至目前,黑客已将价值929,162 美元的数字资产转入了各个不同交易所,很可能已被抛售,剩余的5,099,121大部分资金还在攻击者的关联账号当中,存在进一步流入交易所的可能,需要各方联动共同实施资金封堵。

盗币时间线回顾:

PeckShield 安全人员通过DragonEX 公布的黑客地址,初步还原了其中BTC、ETH、EOS、TRX、USDT 等主流币种的链上转账记录行为,并还原了交易所被盗币的全过程:

损失资产明细:

(各大主链资产被盗分析:)

下面以USDT 和TRON 主网为示例,分析『黑客』盗币全过程:

USDT 主链:

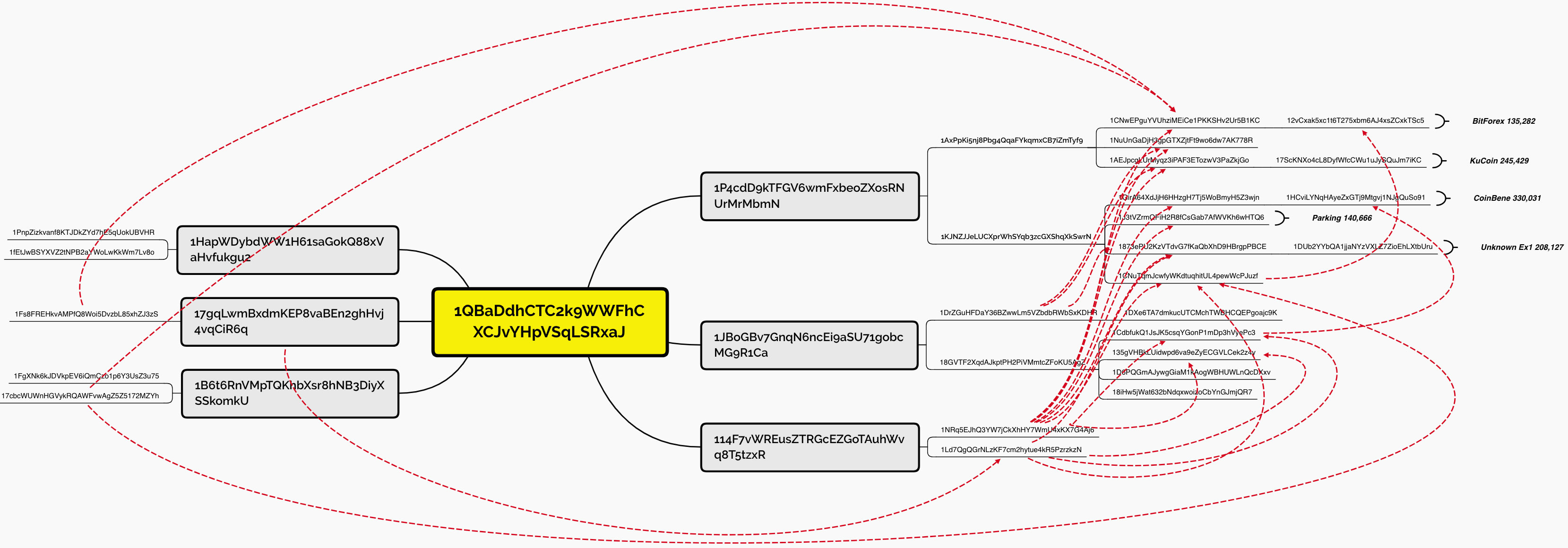

一、03月24日 凌晨 02:42,DragonEx 名为 1QBaDdhCTC2k9WWFhCXCJvYHpVSqLSRxaJ 的地址向以下六个地址转账大量 USDT:

1P4cdD9kTFGV6wmFxbeoZXosRNUrMrMbmN 273,597 枚 USDT;

1JBoGBv7GnqN6ncEi9aSU71gobcMG9R1Ca 222,738 枚 USDT;

114F7vWREusZTRGcEZGoTAuhWvq8T5tzxR 238,652 枚 USDT;

1HapWDybdWW1H61saGokQ88xVaHvfukgu2 240,971 枚 USDT;

17gqLwmBxdmKEP8vaBEn2ghHvj4vqCiR6q 240,971 枚 USDT;

1B6t6RnVMpTQKhbXsr8hNB3DiyXSSkomkU 247,390 枚 USDT;

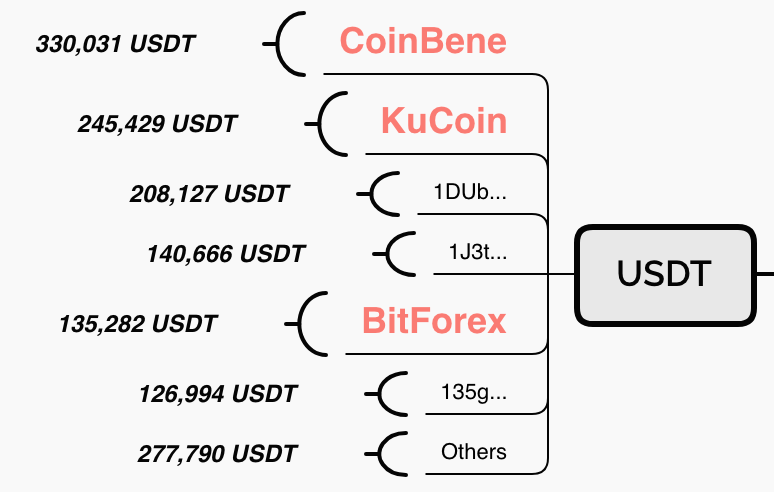

二、上述 6 个地址在接收到 USDT 之后,经过多层地地转换,逐步往交易所转移资产。目前,经过 PeckShield 研究人员初步定位当前的 USDT 资产分布如下:

1. 其中 330,031 枚 USDT 经过多个地址转换,最终通过 1GirA64XdJjH6HHzgH7Tj5WoBmyH5Z3wjn 及1CdbfukQ1JsJK5csqYGonP1mDp3hVyePc3 流入名为 1HCviLYNqHAyeZxGTj9Mtgvj1NJgQuSo91的 CoinBene 交易所地址;

2. 245,429 枚 USDT 也经过多个地址转换,最终通过 1AEJpcgLUrMyqz3iPAF3ETozwV3PaZkjGo 流入名为17ScKNXo4cL8DyfWfcCWu1uJySQuJm7iKC 的 KuCoin 交易所地址;

3. 208,127 枚 USDT 流入一个未知的交易所地址 1DUb2YYbQA1jjaNYzVXLZ7ZioEhLXtbUru;

4. 140,666 枚 USDT 停留在 1J3tVZrmQFiH2R8fCsGab7AfWVKh6wHTQ6;

5. 135,282 枚 USDT 也经过多个地址转换,最终通过 1CNwEPguYVUhziMEiCe1PKKSHv2Ur5B1KC 及 1CNuTqmJcwfyWKdtuqhitUL4pewWcPJuzf 流入名为 12vCxak5xc1t6T275xbm6AJ4xsZCxkTSc5 的 BitForex 交易所地址;

6. 126,994 枚 USDT 也经过多个地址转换,最终流向 135gVHBkLUidwpd6va9eZyECGVLCek2z4y 地址;

7. 剩余 277,790 枚 USDT 分散在多个不同的账号中。

TRON 主链:

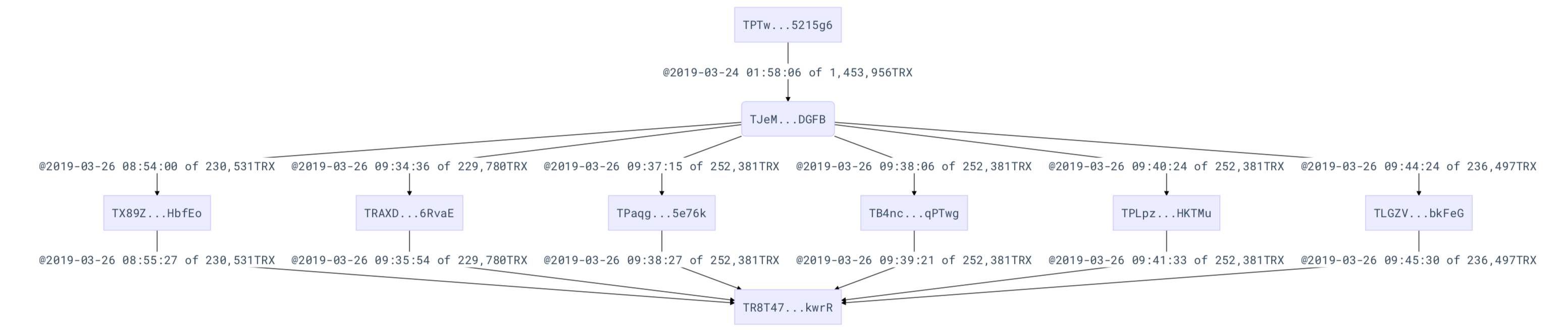

下图描述了交易所公布的TRON 地址被盗资产过程:

细节过程如下:

1、03月24日DragonEX 名为TPTwvsifK6EiQ1mm6b4eEQAcammL5215g6的地址向 TJeMF6CpEDeG94UAF7d4dzjXkgrwwtDGFB地址转账1,453,956TRX;

2、03月24日—03月26日 之间 TjeM…DGFB地址没有任何变化;

3、03月26日 早上9 点— 10 点之间地址 TJeM...DGFB前后向6 个新地址分离03-24 收到的1,453,956TRX;同时,这6 个地址前后将所获资产全部转移至TR8T47ouBgr7V2ssDjDaz9PJ7JaPH3kwrR地址中, 经PeckShield 研究人员分析发现, TR8T...kwrR地址疑似币安交易所收款地址;

4、至此,1,453,956TRX 全部转入币安交易所。

小结:

本次DragonEX交易所被盗安全事件中,黑客在短时间之内将一个交易所内几乎所有主流数字货币全部转移,之后再通过其它数字货币交易所混淆资金输入,将资金顺利洗出。

不过,目前大部分被盗资产还控制在黑客手中,包括交易所在内的社区各方可根据黑客账户资金实时异动预警,协助安全公司进行被盗资产锁定和封堵,尽可能帮助受害用户减少数字资产损失。

总体而言,交易所黑客攻击事件事关众多用户的数字资产安全,PeckShield 安全人员呼吁各大交易所需提升平台的安全和风控能力,必要时可寻找专业第三方安全团队协助支持。

PeckShield(派盾科技)是面向全球顶尖的区块链数据与安全服务提供商。商业与媒体合作(包括智能合约审计需求), 请通过Telegram、Twitter 或邮件 (contact@peckshield.com)与我们联系。 查看全部

北京时间03月24日 凌晨,DragonEX 交易所发出公告称其平台数字资产被盗,并呼吁各方共同阻击黑客。从公告中可获悉DragonEX 交易所上BTC、ETH、EOS 等总共20 余种主流虚拟货币资产均被盗取,虽交易所官方未公布具体数额,但初步估计下来,此次交易所被盗,涉及币种之多,受损资产总额之大, 在整个区块链发展过程中实属少见。

PeckShield 安全团队接收到DragonEX 交易所预警之后,立马着手分析『黑客』攻击全过程,并对链上资产转移全路径进行还原。经PeckShield数字资产护航系统初步统计发现,DragonEx交易所共损失了价值6,028,283美元的数字资产,且已经有价值929,162美元的数字资产流入了交易所,目前尚有价值5,099,121美元的数字资产掌握在黑客手里。

PeckShield安全人员初步分析认为:黑客大概率是通过窃取交易所钱包私钥或非法获得API服务器访问,进而实施数字资产批量转移。

具体黑客实施的盗币和洗钱行为可分为两个阶段:

1、盗币阶段:发生在03月24日 凌晨1 点至早上8 点,黑客将交易所所属BTC、ETH、EOS等20余个币种资产转移到其个人账号上,完成资产转移窃取;

2、洗币阶段:开始于03月26日至今,截至目前,黑客已将价值929,162 美元的数字资产转入了各个不同交易所,很可能已被抛售,剩余的5,099,121大部分资金还在攻击者的关联账号当中,存在进一步流入交易所的可能,需要各方联动共同实施资金封堵。

盗币时间线回顾:

PeckShield 安全人员通过DragonEX 公布的黑客地址,初步还原了其中BTC、ETH、EOS、TRX、USDT 等主流币种的链上转账记录行为,并还原了交易所被盗币的全过程:

损失资产明细:

(各大主链资产被盗分析:)

下面以USDT 和TRON 主网为示例,分析『黑客』盗币全过程:

USDT 主链:

一、03月24日 凌晨 02:42,DragonEx 名为 1QBaDdhCTC2k9WWFhCXCJvYHpVSqLSRxaJ 的地址向以下六个地址转账大量 USDT:

1P4cdD9kTFGV6wmFxbeoZXosRNUrMrMbmN 273,597 枚 USDT;

1JBoGBv7GnqN6ncEi9aSU71gobcMG9R1Ca 222,738 枚 USDT;

114F7vWREusZTRGcEZGoTAuhWvq8T5tzxR 238,652 枚 USDT;

1HapWDybdWW1H61saGokQ88xVaHvfukgu2 240,971 枚 USDT;

17gqLwmBxdmKEP8vaBEn2ghHvj4vqCiR6q 240,971 枚 USDT;

1B6t6RnVMpTQKhbXsr8hNB3DiyXSSkomkU 247,390 枚 USDT;

二、上述 6 个地址在接收到 USDT 之后,经过多层地地转换,逐步往交易所转移资产。目前,经过 PeckShield 研究人员初步定位当前的 USDT 资产分布如下:

1. 其中 330,031 枚 USDT 经过多个地址转换,最终通过 1GirA64XdJjH6HHzgH7Tj5WoBmyH5Z3wjn 及1CdbfukQ1JsJK5csqYGonP1mDp3hVyePc3 流入名为 1HCviLYNqHAyeZxGTj9Mtgvj1NJgQuSo91的 CoinBene 交易所地址;

2. 245,429 枚 USDT 也经过多个地址转换,最终通过 1AEJpcgLUrMyqz3iPAF3ETozwV3PaZkjGo 流入名为17ScKNXo4cL8DyfWfcCWu1uJySQuJm7iKC 的 KuCoin 交易所地址;

3. 208,127 枚 USDT 流入一个未知的交易所地址 1DUb2YYbQA1jjaNYzVXLZ7ZioEhLXtbUru;

4. 140,666 枚 USDT 停留在 1J3tVZrmQFiH2R8fCsGab7AfWVKh6wHTQ6;

5. 135,282 枚 USDT 也经过多个地址转换,最终通过 1CNwEPguYVUhziMEiCe1PKKSHv2Ur5B1KC 及 1CNuTqmJcwfyWKdtuqhitUL4pewWcPJuzf 流入名为 12vCxak5xc1t6T275xbm6AJ4xsZCxkTSc5 的 BitForex 交易所地址;

6. 126,994 枚 USDT 也经过多个地址转换,最终流向 135gVHBkLUidwpd6va9eZyECGVLCek2z4y 地址;

7. 剩余 277,790 枚 USDT 分散在多个不同的账号中。

TRON 主链:

下图描述了交易所公布的TRON 地址被盗资产过程:

细节过程如下:

1、03月24日DragonEX 名为TPTwvsifK6EiQ1mm6b4eEQAcammL5215g6的地址向 TJeMF6CpEDeG94UAF7d4dzjXkgrwwtDGFB地址转账1,453,956TRX;

2、03月24日—03月26日 之间 TjeM…DGFB地址没有任何变化;

3、03月26日 早上9 点— 10 点之间地址 TJeM...DGFB前后向6 个新地址分离03-24 收到的1,453,956TRX;同时,这6 个地址前后将所获资产全部转移至TR8T47ouBgr7V2ssDjDaz9PJ7JaPH3kwrR地址中, 经PeckShield 研究人员分析发现, TR8T...kwrR地址疑似币安交易所收款地址;

4、至此,1,453,956TRX 全部转入币安交易所。

小结:

本次DragonEX交易所被盗安全事件中,黑客在短时间之内将一个交易所内几乎所有主流数字货币全部转移,之后再通过其它数字货币交易所混淆资金输入,将资金顺利洗出。

不过,目前大部分被盗资产还控制在黑客手中,包括交易所在内的社区各方可根据黑客账户资金实时异动预警,协助安全公司进行被盗资产锁定和封堵,尽可能帮助受害用户减少数字资产损失。

总体而言,交易所黑客攻击事件事关众多用户的数字资产安全,PeckShield 安全人员呼吁各大交易所需提升平台的安全和风控能力,必要时可寻找专业第三方安全团队协助支持。

PeckShield(派盾科技)是面向全球顶尖的区块链数据与安全服务提供商。商业与媒体合作(包括智能合约审计需求), 请通过Telegram、Twitter 或邮件 (contact@peckshield.com)与我们联系。

大户、小散通吃,黑客如何悄悄顺走你的币?

攻略 • 31qu 发表了文章 • 2019-05-28 12:06

币安对外解释称,黑客是使用了网络钓鱼、病毒等攻击手段,获取了大量注册用户的 API 密钥、谷歌验证 2FA 码及其他信息,最终完成了提款操作。安全公司也分析称,此次事件很有可能因为内网遭到长期的 APT 渗透,是黑客长期谋划潜伏的结果。

5 月 26 日,易到用车发布公告称,其服务器遭到攻击,攻击者索要巨额的比特币相要挟,导致易到核心数据被加密,服务器宕机。

随着加密货币价值越来越显著,往日瞄准大户的黑客们,也开始把目光转向普通玩家,面对手法娴熟、老道的黑客,普通人毫无招架之力,只能眼睁睁地看着资产“消失”。

事实上,黑客的做法并不高明,有时仅依靠一张空白的 SIM 卡、一封危言耸听的邮件,就能轻而易举地盗走,或者骗走你“苦心积虑”存放的加密货币。

这种“强取豪夺”还有蔓延之势,近年来,此前一直对世界各大银行、加密货币交易所下手的朝鲜政府直属黑客组织——拉撒路(Lazarus Group),也开始把目标从大户转向个人,只为盗走这些人手中价格不菲的加密货币资产。

这场猫捉老鼠游戏,何时才会结束?

SIM 卡让窃取轻而易举

“他们毁掉了我的生活。”

一位来自旧金山的男子崩溃了,前一秒他刚把币打进自己的钱包,下一秒,地址里的币就瞬间归零。很快他发现了,在完全不知情的情况下,自己被带进入了一类名为“SIM Swap Scam”的骗局。

手机突然显示“没有服务”,往往预示着骗局的开启。

近日,一位化名丹尼尔的黑客,现身Trijo News,披露了自己是如何在短短 1 年内,轻松偷走价值 50 万美元加密货币的经历。“我只黑了大概 20 人,还不算特别活跃。”丹尼尔表示,他主要采用“更换 SIM 卡”的方式,最终盗走他人的加密货币。

一旦盯上某些“猎物”,他就会伪装成受害者,打电话给电信公司,告知运营商自己的手机号码出现了问题,并要求将信息转移到其控制的号码。

虽然电信公司设置了各种风控措施,但“总有各种办法可以说服运营商”,“比如,你在打电话的时候,可以假装自己在 Tele2(一家瑞典电信公司)工作,要求他们帮你转发一个号码就行。”丹尼尔表示。

实际上,丹尼尔们不是简单地截获手机号,他们的最终目标是秘钥,“很多人会把加密货币密钥保存在电子邮箱或联网的计算机上”,这种不严谨做法,给了黑客可乘之机。

一旦手机号被锁定,黑客就会去访问受害人的 Gmail 或 Outlook 帐户,输入地址并点击忘记密码,然后选择通过语音获取受害者手机号码的验证码(实际上这主要是为了帮助视障人士重置帐户密码),通过这种方式,轻松绕过了平台所谓的双因素身份验证(Two-factor authentication,简称 2FA)。

资深码农 Sean Coonce 被黑客采取类似方式盗走价值超 10 万美元的加密货币

他表示,“很多人没有对此给予足够的重视,这对我们来说是难得的机会。”而不算活跃的丹尼尔,凭借这种方式,一年就盗走了他人 50 万美元的加密货币。

事实上,利用 SIM 卡盗走他人的加密货币案例并不少见。

Robert Ross 搭建的名为“停止SIM卡犯罪”的网站

去年,一个 21 岁的年轻男子尼古拉斯·特鲁利亚(Nicholas Truglia)带领团队用类似的方式攻击了 40 余人,盗走了价值数千万美元的加密货币。

值得庆幸的是,该团队成员最终被抓获,受害者迈克尔·特尔平(Michael Terpin)通过向法院提起民事诉讼,还获得了巨额赔偿;另一位受害者罗伯特·罗斯(Robert Ross),则搭建了一个名为“停止SIM卡犯罪”的网站,以披露此类犯罪。

类似的事件并没有消停,就连资深码农也没有逃过一劫。

5 月 20 日,加密货币托管公司 BitGo 工程师主管 Sean Coonce 也被黑客用类似的方式,从自己的 Coinbase 账户盗走了价值超过 10 万美元的比特币,对此,Coonce 称这是他人生中““最昂贵的一课”。

你看色情片时,黑客在盯着你

食色性也,这是人类与生俱来的本能,但如果被黑客利用,也有可能生出恶来。

美剧《黑镜》第三季第 3 集里,男孩肯尼因为看儿童色情图片被黑客盯上,为不让这样的“丑事”被公诸于世,肯尼只能受其威胁,相继完成了送货、抢劫,甚至杀人的黑客指令。

“被威胁”抢劫银行的肯尼

剧中与肯尼一样遭遇的,还有拥有光鲜身份的执行总裁、出轨的大叔等人,都因为黑客掌握了他们的“黑料”,最终与男主一样,走上了不归路。

事实上,这样的事不仅存在于影视剧,现实生活同样上演着类似的剧情,而这一切,都始于一封电子邮件。

去年 7 月,康奈尔大学教授 Emin Gün Sirer 发推文称,自己朋友收到了一封邮件,内容称其看色情片的过程已被发现,必须支付赎金,才能避免视频曝光,最后还附上了自己的比特币地址。

对此, Emin Gün Sirer 推测,这封邮件被发送给了 haveibeenpwnd 列表的每个人,他警告道,“小心了,千万不要付钱,也不要妥协(Be careful out there, never pay, never negotiate.)。”

黑客在邮件里称,他们已经访问收件人的网络摄像头和敏感信息,有证据表明其在网上观看了色情内容,如果不支付赎金(为隐匿身份,通常需要支付加密货币),他们就会将信息发给收件人的亲朋好友。如果有的人和肯尼一样,屈服于黑客的威胁,很可能就把赎金打到对方留下的地址了。

事实上,这样的例子也不少见。

在教授的推文下方,有人透露自己收到了 2 封同样意思的邮件,“唯一的区别是需求金额与加密货币的地址”,第一封邮件向其索要 1200 美元,第二封邮件开价 2900 美元。

Emin Gün Sirer 推文下的黑客勒索经历

自这类称为“Sextortion”的加密骗局在 2017 年被曝光后,很快流行起来。

IBM 安全研究人员表示,仅一个月内,数百封用英语、法语、日语和阿拉伯语等语言撰写的电子邮件被发送了出去,内容均是“如果不按要求将比特币发送到指定地址,视频就会发给你的朋友和同事。”

黑客借此缘由,敲诈勒索的情况泛滥成灾。

网络安全公司 Digital Shadows 曾公布过一份数据,据不完全统计,自去年 7 月以来,sextortionists 们利用该骗局大赚了约332000美元,这些黑客将诈骗的枪口对准了近 9 万名收件人,总发布的邮件数达 792000,总计超过 3100 个地址的比特币被存入了黑客的 92 个比特币钱包。

朝鲜黑客也在悄悄转向

朝鲜黑客一直是个隐秘的存在。

曾有调查表明,早年被朝鲜黑客“照顾”的对象,包括孟加拉央行、韩国电视台、索尼影业等金融机构/公司,他们有高超的技术、有组织的行动,曾让数十个国家的 ATM 机发生吐钱故障,获取了大量“不义之财”。

随着比特币的崛起,加密货币本身的匿名性开始得到朝鲜黑客“青睐”。根据俄罗斯网络安全公司 Group-IB 公布的数据,从2016 年至今,朝鲜国家黑客组织已经攻破了 5 家加密货币交易所,并盗取了 5.8 亿美元的加密货币,占加密货币被盗总数的 64.7%。

金融机构与加密货币交易平台的防范不断加强,朝鲜黑客们又开始把目光,悄悄转向了安全意识薄弱的普通人。

“以前,黑客都是直接攻击交易所,”网络战研究组织 IssueMakersLab 的创始人 Simon Choi 表示,“但现在,他们开始直接攻击加密货币用户了。”

韩国网络安全公司 Cuvepia 的CEO Kwon Seok-chul 也公开披露,自去年 4 月份以来,他们发现了超 30 起盗窃案件出现了朝鲜黑客的踪迹,“当加密货币被黑客盗取后,受害人往往投诉无门,只能作罢。”他补充说,没有被发现的案例,数量可能超过 100。

据了解,朝鲜黑客通常会向受害者发送带有文本文件的电子邮件,一旦收件人打开文件,里面的恶意代码就会感染计算机,进而轻松控制了计算机。

“最近大部分受害者,都是相对富裕的韩国人,比如公司 CEO。”他透露说,原因在于这部分人群的身价更高,“本身就可以调动数十亿的加密货币。”

结语

阳光底下无新事,在不为人知的黑暗角落,利用比特币进行敲诈勒索的黑客仍然存在。

近日,CipherTrace 在发布的《2019年第一季加密货币反洗钱报告》中表示,今年第 1 季度因为黑客和欺诈,引起的加密货币损失高达 12 亿美元,几乎是去年全年损失 17 亿美元的 71%。

对普通人来说,只有加强自我安全意识,避免加密货币私钥等敏感信息公开化,才能更好地让自己免受黑客的“照顾”。

文 /31QU 林君

参考文章:

1、加密黑客一年盗取 50 万美元https://news.trijo.co/news/crypto-hacker-daniel-has-stolen-500000-in-a-year-this-is-how-he-takes-your-bitcoin/?lang=en

2、康奈尔大学教授揭露“Sextortion”https://www.cryptoglobe.com/latest/2018/07/blackmailing-bitcoin-scam-targets-porn-viewers-cornell-professor-suggests-its-bluff/

3、小心,朝鲜黑客盯上了你的比特币https://www.scmp.com/week-asia/geopolitics/article/2175525/watch-out-north-korean-hackers-are-coming-your-bitcoin

4、自身码农也中枪https://www.ccn.com/100000-bitcoin-loss-bitgo-engineer-sim-hijacked 查看全部

5 月 7 日,币安遭黑客攻击,7000 余枚比特币不翼而飞。

币安对外解释称,黑客是使用了网络钓鱼、病毒等攻击手段,获取了大量注册用户的 API 密钥、谷歌验证 2FA 码及其他信息,最终完成了提款操作。安全公司也分析称,此次事件很有可能因为内网遭到长期的 APT 渗透,是黑客长期谋划潜伏的结果。

5 月 26 日,易到用车发布公告称,其服务器遭到攻击,攻击者索要巨额的比特币相要挟,导致易到核心数据被加密,服务器宕机。

随着加密货币价值越来越显著,往日瞄准大户的黑客们,也开始把目光转向普通玩家,面对手法娴熟、老道的黑客,普通人毫无招架之力,只能眼睁睁地看着资产“消失”。

事实上,黑客的做法并不高明,有时仅依靠一张空白的 SIM 卡、一封危言耸听的邮件,就能轻而易举地盗走,或者骗走你“苦心积虑”存放的加密货币。

这种“强取豪夺”还有蔓延之势,近年来,此前一直对世界各大银行、加密货币交易所下手的朝鲜政府直属黑客组织——拉撒路(Lazarus Group),也开始把目标从大户转向个人,只为盗走这些人手中价格不菲的加密货币资产。

这场猫捉老鼠游戏,何时才会结束?

SIM 卡让窃取轻而易举

“他们毁掉了我的生活。”

一位来自旧金山的男子崩溃了,前一秒他刚把币打进自己的钱包,下一秒,地址里的币就瞬间归零。很快他发现了,在完全不知情的情况下,自己被带进入了一类名为“SIM Swap Scam”的骗局。

手机突然显示“没有服务”,往往预示着骗局的开启。

近日,一位化名丹尼尔的黑客,现身Trijo News,披露了自己是如何在短短 1 年内,轻松偷走价值 50 万美元加密货币的经历。“我只黑了大概 20 人,还不算特别活跃。”丹尼尔表示,他主要采用“更换 SIM 卡”的方式,最终盗走他人的加密货币。

一旦盯上某些“猎物”,他就会伪装成受害者,打电话给电信公司,告知运营商自己的手机号码出现了问题,并要求将信息转移到其控制的号码。

虽然电信公司设置了各种风控措施,但“总有各种办法可以说服运营商”,“比如,你在打电话的时候,可以假装自己在 Tele2(一家瑞典电信公司)工作,要求他们帮你转发一个号码就行。”丹尼尔表示。

实际上,丹尼尔们不是简单地截获手机号,他们的最终目标是秘钥,“很多人会把加密货币密钥保存在电子邮箱或联网的计算机上”,这种不严谨做法,给了黑客可乘之机。

一旦手机号被锁定,黑客就会去访问受害人的 Gmail 或 Outlook 帐户,输入地址并点击忘记密码,然后选择通过语音获取受害者手机号码的验证码(实际上这主要是为了帮助视障人士重置帐户密码),通过这种方式,轻松绕过了平台所谓的双因素身份验证(Two-factor authentication,简称 2FA)。

资深码农 Sean Coonce 被黑客采取类似方式盗走价值超 10 万美元的加密货币

他表示,“很多人没有对此给予足够的重视,这对我们来说是难得的机会。”而不算活跃的丹尼尔,凭借这种方式,一年就盗走了他人 50 万美元的加密货币。

事实上,利用 SIM 卡盗走他人的加密货币案例并不少见。

Robert Ross 搭建的名为“停止SIM卡犯罪”的网站

去年,一个 21 岁的年轻男子尼古拉斯·特鲁利亚(Nicholas Truglia)带领团队用类似的方式攻击了 40 余人,盗走了价值数千万美元的加密货币。

值得庆幸的是,该团队成员最终被抓获,受害者迈克尔·特尔平(Michael Terpin)通过向法院提起民事诉讼,还获得了巨额赔偿;另一位受害者罗伯特·罗斯(Robert Ross),则搭建了一个名为“停止SIM卡犯罪”的网站,以披露此类犯罪。

类似的事件并没有消停,就连资深码农也没有逃过一劫。

5 月 20 日,加密货币托管公司 BitGo 工程师主管 Sean Coonce 也被黑客用类似的方式,从自己的 Coinbase 账户盗走了价值超过 10 万美元的比特币,对此,Coonce 称这是他人生中““最昂贵的一课”。

你看色情片时,黑客在盯着你

食色性也,这是人类与生俱来的本能,但如果被黑客利用,也有可能生出恶来。

美剧《黑镜》第三季第 3 集里,男孩肯尼因为看儿童色情图片被黑客盯上,为不让这样的“丑事”被公诸于世,肯尼只能受其威胁,相继完成了送货、抢劫,甚至杀人的黑客指令。

“被威胁”抢劫银行的肯尼

剧中与肯尼一样遭遇的,还有拥有光鲜身份的执行总裁、出轨的大叔等人,都因为黑客掌握了他们的“黑料”,最终与男主一样,走上了不归路。

事实上,这样的事不仅存在于影视剧,现实生活同样上演着类似的剧情,而这一切,都始于一封电子邮件。

去年 7 月,康奈尔大学教授 Emin Gün Sirer 发推文称,自己朋友收到了一封邮件,内容称其看色情片的过程已被发现,必须支付赎金,才能避免视频曝光,最后还附上了自己的比特币地址。

对此, Emin Gün Sirer 推测,这封邮件被发送给了 haveibeenpwnd 列表的每个人,他警告道,“小心了,千万不要付钱,也不要妥协(Be careful out there, never pay, never negotiate.)。”

黑客在邮件里称,他们已经访问收件人的网络摄像头和敏感信息,有证据表明其在网上观看了色情内容,如果不支付赎金(为隐匿身份,通常需要支付加密货币),他们就会将信息发给收件人的亲朋好友。如果有的人和肯尼一样,屈服于黑客的威胁,很可能就把赎金打到对方留下的地址了。

事实上,这样的例子也不少见。

在教授的推文下方,有人透露自己收到了 2 封同样意思的邮件,“唯一的区别是需求金额与加密货币的地址”,第一封邮件向其索要 1200 美元,第二封邮件开价 2900 美元。

Emin Gün Sirer 推文下的黑客勒索经历

自这类称为“Sextortion”的加密骗局在 2017 年被曝光后,很快流行起来。

IBM 安全研究人员表示,仅一个月内,数百封用英语、法语、日语和阿拉伯语等语言撰写的电子邮件被发送了出去,内容均是“如果不按要求将比特币发送到指定地址,视频就会发给你的朋友和同事。”

黑客借此缘由,敲诈勒索的情况泛滥成灾。

网络安全公司 Digital Shadows 曾公布过一份数据,据不完全统计,自去年 7 月以来,sextortionists 们利用该骗局大赚了约332000美元,这些黑客将诈骗的枪口对准了近 9 万名收件人,总发布的邮件数达 792000,总计超过 3100 个地址的比特币被存入了黑客的 92 个比特币钱包。

朝鲜黑客也在悄悄转向

朝鲜黑客一直是个隐秘的存在。

曾有调查表明,早年被朝鲜黑客“照顾”的对象,包括孟加拉央行、韩国电视台、索尼影业等金融机构/公司,他们有高超的技术、有组织的行动,曾让数十个国家的 ATM 机发生吐钱故障,获取了大量“不义之财”。

随着比特币的崛起,加密货币本身的匿名性开始得到朝鲜黑客“青睐”。根据俄罗斯网络安全公司 Group-IB 公布的数据,从2016 年至今,朝鲜国家黑客组织已经攻破了 5 家加密货币交易所,并盗取了 5.8 亿美元的加密货币,占加密货币被盗总数的 64.7%。

金融机构与加密货币交易平台的防范不断加强,朝鲜黑客们又开始把目光,悄悄转向了安全意识薄弱的普通人。

“以前,黑客都是直接攻击交易所,”网络战研究组织 IssueMakersLab 的创始人 Simon Choi 表示,“但现在,他们开始直接攻击加密货币用户了。”

韩国网络安全公司 Cuvepia 的CEO Kwon Seok-chul 也公开披露,自去年 4 月份以来,他们发现了超 30 起盗窃案件出现了朝鲜黑客的踪迹,“当加密货币被黑客盗取后,受害人往往投诉无门,只能作罢。”他补充说,没有被发现的案例,数量可能超过 100。

据了解,朝鲜黑客通常会向受害者发送带有文本文件的电子邮件,一旦收件人打开文件,里面的恶意代码就会感染计算机,进而轻松控制了计算机。

“最近大部分受害者,都是相对富裕的韩国人,比如公司 CEO。”他透露说,原因在于这部分人群的身价更高,“本身就可以调动数十亿的加密货币。”

结语

阳光底下无新事,在不为人知的黑暗角落,利用比特币进行敲诈勒索的黑客仍然存在。

近日,CipherTrace 在发布的《2019年第一季加密货币反洗钱报告》中表示,今年第 1 季度因为黑客和欺诈,引起的加密货币损失高达 12 亿美元,几乎是去年全年损失 17 亿美元的 71%。

对普通人来说,只有加强自我安全意识,避免加密货币私钥等敏感信息公开化,才能更好地让自己免受黑客的“照顾”。

文 /31QU 林君

参考文章:

1、加密黑客一年盗取 50 万美元https://news.trijo.co/news/crypto-hacker-daniel-has-stolen-500000-in-a-year-this-is-how-he-takes-your-bitcoin/?lang=en

2、康奈尔大学教授揭露“Sextortion”https://www.cryptoglobe.com/latest/2018/07/blackmailing-bitcoin-scam-targets-porn-viewers-cornell-professor-suggests-its-bluff/

3、小心,朝鲜黑客盯上了你的比特币https://www.scmp.com/week-asia/geopolitics/article/2175525/watch-out-north-korean-hackers-are-coming-your-bitcoin

4、自身码农也中枪https://www.ccn.com/100000-bitcoin-loss-bitgo-engineer-sim-hijacked

赵长鹏:本月初币安所遭遇的安全事件,让我们因祸得福

观点 • leeks 发表了文章 • 2019-05-20 10:22

本文作者:币安CEO赵长鹏“CZ”

我对过去两周的一个回顾: 过去两周,我们获取了一些经验教训,一方面顶住了各种压力,另一方面对币安的未来也因此更为清晰,所谓“吃一堑长一智”。

发生了什么?

一个黑客组织控制了多个用户的帐户,巧妙地绕过我们的前置提币风控体系进行大额提币。提币后,我们后置风控系统立即发现了这笔交易,并暂停所有后续提币请求。 虽然事后看非常清楚,但在那一刻,我们并不完全确定发生了什么,这是用户的正常操作、系统故障、抑或是黑客行为?由于当时仍在评估情况,我们决定谨慎行事。我发布了一条推文说提币服务进入临时维护状态。与此同时,我们的团队继续调查发生的事情。在确认这是黑客行为之后,更多问题随之而来: 1、黑客提出了多少币? 2、在此之前,是否有其它未被发现的提币记录? 3、除了本次事件涉及到的账户,黑客还有多少个其它帐户? 4、还涉及哪些其它风险? 5、黑客是如何准确地了解我们的风控管理规则的? 是否有内鬼? 6、我们需要做些什么才能重新开放提现?

当团队正在调查上述内容时,还有其它问题需要回答: 1、 我们该如何沟通? 2、社区的反应会是什么? 3、 我们会遭受多大的声誉损害?

艰难时刻,我们总是回到我们的第一原则:保护用户,高度透明。

沟通

事件发生后,我们决定在所有渠道发布此次安全事件的通知。当时我们已经相对确定只有一笔受影响的交易转账。其它的钱包都是安全的,但同时也担心黑客可能仍然控制着其它帐户,我们并不完全确认是哪些账户。开放提币仍然存在风险,我们需要对系统进行一些重大调整和升级,才能重新开启提币。 在安全信息更新公告中,我们表明预计将暂停一周的提币服务。

从技术角度,你很难准确预估多长时间才能完成这些任务, 它们与可预测的重复性工作是完全不同的。 但用户和社区需要一个时间,一旦对外公告,它就成了我们团队目标交付工作的截止日期。 我不知道社区将对一周提币服务的暂停作何反应,但幸运的是,保持透明让我们获得了社区的极力支持,感谢每一位支持我们的用户!

经验总结:在危机期间,持续透明的沟通是关键。

你问我答

我们早有计划在Twitter上做一场公开的“你问我答”活动,时间安排在本次事件发生几小时之后。我认为我应该保留这个活动,因为很多人会有问题,结果证明这个决定是正确的。

这场在线问答让社区更清晰地了解事件的原委,社区情绪开始稳定,大家对我直播的分析非常透彻,包括肢体语言分析,我认为这是一件非常好的事情,因为它真实地展示了社区如何以蜂巢思维从多个维度还原一件事。让我感到很欣慰的是,社区对我的肢体语言分析结果非常正面。

经验总结:在危机期间,进行实时视频直播沟通。 你的用户不仅仅应该知道发生了什么,而且应该知道你如何做和如何处理,包括允许他们判断你的精神状态。

意外事件

在早上11点的“你问我答”之前,我整晚都没睡觉,真的感觉有点累! 所以我在沙发上睡了15分钟。 醒来后,我的团队告诉我,一位比特币核心开发者提出了一个有趣的建议。 我读了几秒钟,它涉及一个叫做“reorg(重组)”的东西。 虽然我知道技术上可以在51%的攻击情况下进行回滚,但在此之前我并不知道有一种重组形式是,在更改一笔交易记录的同时还能保持其它所有交易记录不变,并借此极大激励矿工。 这个讨论当时在Twitter上已经很热了,所以我把这个内容当作一个建议在“你问我答”中提及到了。 我没想到讨论这件事的可能性是一个禁忌话题,我个人因为讨论这个话题成为大家热议的对象,也在处理安全事件的同时承受了额外的压力。每个人都在谈论“重组”和我,我意识到虽然我不会去“重组”,但是讨论这件事情可能是一个冒犯。

精神状态

我不否认, 我的第一反应是 “F ***!”,第二和第三反应也是一样。 过了一会儿,我才开始接受这个现实,“好吧,我们现在该做什么? 很多人都在等着我,等我的指示,等着从我这里获取信息,还有人等着从我这里获得定心丸。好多事情要做,那就去做吧。”

等我与团队确认的时候,他们已经领先了我几步:实施了额外的安全措施,进一步巩固了我们的系统,并在讨论所有可行方案。 整个团队都在线。 我以前见过这种模式,它被称为“战争模式”。 幸运的是,我们的团队已经习惯了高压战争环境,我们的战斗欲望比以往任何时候都强烈。 他们中的一些人甚至拍了拍我的肩膀,对即将进行“你问我答”直播的我给予鼓励。 “老板,加油!” 他们在给我打气,我知道这是一个好兆头。

资金

在10秒的“F ***,F ***,F ***”状态后,我在脑中做了几个快速的计算。 7000 BTC,还好,我知道我们的比特币资产不止于此。我们持有的比特币完全够。然后第二个计算,让我更加安定,这笔数量与我们大约一年前季度销毁的数量差不多。

此外,这并不是币安第一次全额垫付所有损失资金。早在2017年9月,中国政府发布了一封禁止ICO并“建议”项目方归还投资者资金的通知。此消息一出,虽然BNB价格坚挺,约为ICO的6倍,很多代币价格低于其ICO价格,这些项目方无力全额返还资金给用户。考虑到我们的确帮助许多项目方在币安平台上融资,而这些项目受到了此次政策的影响,我们决定做点什么。我们做了一个快速计算:如果我们帮助项目方清退,我们将花费大约600万美元。虽然我们两个月前筹集了1500万美元,但当时已经花了一大笔,几乎没有现金流支撑。无论如何我们还是决定这么做。当团队给我打电话时,我正在地铁里,我们在不到5分钟的时间里就做出了这个决定。这超过了我们现金的35%。这一决定最终为我们带来了许多来自中国和世界各地的用户,并推动了我们的增长。相比之下,这次的4000万美元只是我们现金储备的一小部分,而且我们还有#SAFU基金,所以币安可以完全承担这笔损失。

因此,我们在公告中宣布我们将承担全部损失。

经验总结:先做正确的事情,钱以后可以赚。

获得支持

我们得到了来自社区的极大支持,有捍卫我们的人,帮助我们在社区、Twitter、电报群和Facebook上回答问题的人, 也有在多个社区全力以赴,协助用户解决问题的币安天使(我们的志愿者)。正是这些人的付出,帮助我们让用户放心、安心。 感谢,感谢,真心地感谢!

许多合作伙伴都主动来帮忙。分析团队帮助我们跟踪被盗资产,例如:Peck Shield,Whale Alert等。其它交易平台和钱包服务商们阻断与黑客地址相关的任何充值。其中一些可能被某些人视为我们的“竞争对手”,但是在需要的时候,整个社区团结一致,我对整个社区共同协作的情景感到印象深刻。

我们还收到了来自世界各地执法机构的大力帮助。 这是币安帮助他们解决问题,与他们紧密合作带来的良性结果。现在,他们反过来向我们提供帮助。

经验总结:保持高度透明更容易获得他人的帮助。

销售人员

我收到了40多个安全专家/顾问/公司向我们提供帮助的信息。有部分人很明确是想提供帮助,也有很多只是想出售他们的服务。不管怎样非常感谢他们提供帮助的意愿,但实际上时机有点不太对。 对我来说,在系统部分停机的那一周,安排40个电话是不恰当的。有些人甚至建议我们,让他们完全访问我们的服务器,这样他们就能帮助我们进行取证,我们婉言谢绝了。 继续...

一周堪比一个季度

我们的团队日夜推进。 在我们聚集的临时“办公室”,我们放置了一些临时的行军床。 在此不做赘述,因为我不能透露我们的安全措施。 但为了让系统在一周内重新上线,所有的团队在一周内完成了超过一个季度的工作。

因祸得福

我们保持与各个团队的沟通,正如社区成员Gautam Chhugani分析的一样,从长远来看,这一事件对我们来说可能是一件好事。追求安全永无止境。在安全方面总是有更多的事情要做,我们在上周已经实施了很多措施,并将在未来持续增加更多安全措施。 鉴于此事,币安实际上变得比以前更加安全,不仅是在本次受影响的方面,而是就交易平台整体而言。

经验总结

在危机期间,我们始终与社区保持持续沟通和高度透明。 我们认为这是一个强有力的因素,有助于我们从社区获得支持。 一个明显的衡量标准是BNB的价格:它在安全事件发生初期略有下降,但是下降幅度并不像人们预期的那么大,甚至在我们恢复提现之前,它已经强势回归并再次创下美元历史新高价。

我们希望这会成为行业在顺境和逆境中与用户沟通的新基准。 我们希望这会让我们的行业变得更健康,更强大。

非常感谢!

来源:https://www.binance.com/en/blog/336904059293999104/Security-Incident-Recap 查看全部

本文作者:币安CEO赵长鹏“CZ”

我对过去两周的一个回顾: 过去两周,我们获取了一些经验教训,一方面顶住了各种压力,另一方面对币安的未来也因此更为清晰,所谓“吃一堑长一智”。

发生了什么?

一个黑客组织控制了多个用户的帐户,巧妙地绕过我们的前置提币风控体系进行大额提币。提币后,我们后置风控系统立即发现了这笔交易,并暂停所有后续提币请求。 虽然事后看非常清楚,但在那一刻,我们并不完全确定发生了什么,这是用户的正常操作、系统故障、抑或是黑客行为?由于当时仍在评估情况,我们决定谨慎行事。我发布了一条推文说提币服务进入临时维护状态。与此同时,我们的团队继续调查发生的事情。在确认这是黑客行为之后,更多问题随之而来: 1、黑客提出了多少币? 2、在此之前,是否有其它未被发现的提币记录? 3、除了本次事件涉及到的账户,黑客还有多少个其它帐户? 4、还涉及哪些其它风险? 5、黑客是如何准确地了解我们的风控管理规则的? 是否有内鬼? 6、我们需要做些什么才能重新开放提现?

当团队正在调查上述内容时,还有其它问题需要回答: 1、 我们该如何沟通? 2、社区的反应会是什么? 3、 我们会遭受多大的声誉损害?

艰难时刻,我们总是回到我们的第一原则:保护用户,高度透明。

沟通

事件发生后,我们决定在所有渠道发布此次安全事件的通知。当时我们已经相对确定只有一笔受影响的交易转账。其它的钱包都是安全的,但同时也担心黑客可能仍然控制着其它帐户,我们并不完全确认是哪些账户。开放提币仍然存在风险,我们需要对系统进行一些重大调整和升级,才能重新开启提币。 在安全信息更新公告中,我们表明预计将暂停一周的提币服务。

从技术角度,你很难准确预估多长时间才能完成这些任务, 它们与可预测的重复性工作是完全不同的。 但用户和社区需要一个时间,一旦对外公告,它就成了我们团队目标交付工作的截止日期。 我不知道社区将对一周提币服务的暂停作何反应,但幸运的是,保持透明让我们获得了社区的极力支持,感谢每一位支持我们的用户!

经验总结:在危机期间,持续透明的沟通是关键。

你问我答